【2023年更新】Azure AD参加デバイスのローカル管理者をカスタマイズ

皆さんこんにちは。国井です。

今日も「ひと目でわかるIntune」書籍の出版記念で

Azure ADの設定をMicrosoft Intuneから実装という話をします。

具体的にはタイトルにもあるようにAzure AD参加デバイスのローカル管理者の設定をMicrosoft Intuneから設定する方法です。

2023年3月17日追記

ここで紹介されている手順はGUIから設定できるようになりました。

別の投稿で紹介しているのでご覧ください。

■ ■ ■

以前、ブログでAzure AD参加デバイスのローカル管理者について言及し、その時はDevice AdministratorsロールまたはAzure AD 参加済みデバイスのローカル管理者ロールが割り当てられたAzure ADユーザーはすべてのAzure AD参加デバイスのローカル管理者になるという話をしました。

一方、このやり方ではテナントのすべてのデバイス一律でローカル管理者が設定されてしまうため、標的型攻撃のラテラルムーブメントが心配だという話もしました。

そこで、今回はデバイスによってローカル管理者となるユーザーは異なるように設定したいと思います。この野望を実現するのに登場するのがMicrosoft Intuneの

構成プロファイル > カスタムから設定できるOMA-URIです。

(※OMA-URIそのものの説明はIntune本で解説しましたから、そちらでどうぞ)

ローカル管理者を定義する設定では以下のOMA-URIを用意し、デバイスごとに異なるローカル管理者となるユーザーを指定できました。

./Device/Vendor/MSFT/Policy/Config/RestrictedGroups/ConfigureGroupMembership

しかしこのOMA-URIには既存の設定を上書きしてしまうという欠点がありました。

そこでWindows 10 20H2から代替となるOMA-URIが登場しました。

./Device/Vendor/MSFT/Policy/Config/LocalUsersAndGroups/Configure

今日はこれを使ってAzure ADユーザーをローカル管理者となるような設定をしてみたいと思います。

ローカル管理者を追加するための準備

今回のOMA-URIを使ってローカル管理者となるAzure ADユーザーを追加する場合、ユーザーのSIDを追加しなければなりません。Azure ADユーザーのSIDなんて知らんがな!と思っていたら、なんとAzure ADユーザーのオブジェクトIDから一定のルールでSIDって生成されるのですね。しかもGithubにオブジェクトIDからSIDを変換してくれるスクリプトまで公開されてる!ありがとう!, Thank you!, Danke!

これを使って変換してみましょう。

今回、Azure AD参加デバイスのローカル管理者になる人はこの人です。

Azure AD管理センターからユーザーのプロファイルを開き、オブジェクトIDを確認しておきます。

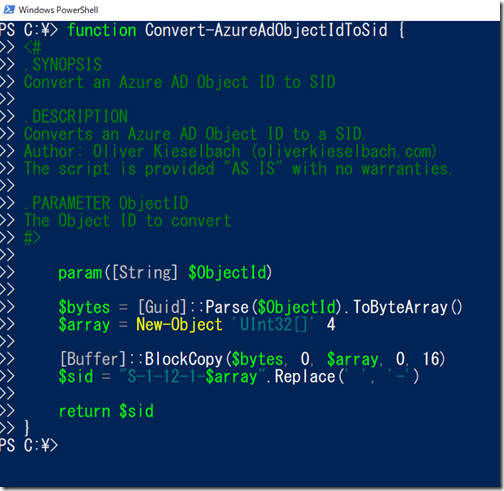

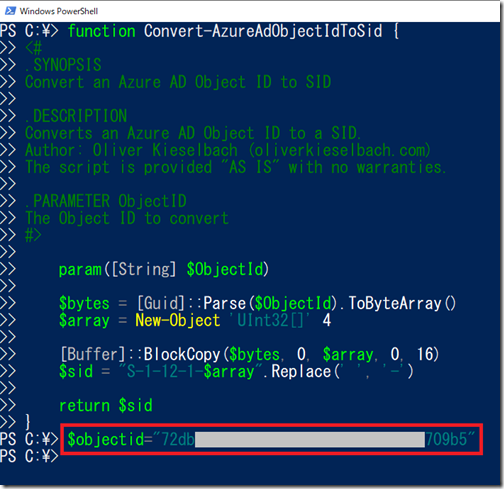

続いてGithubからスクリプトをコピペして実行し、、

その後、$objectIDという変数を作って、さっき調べたオブジェクトIDを入れましょう。

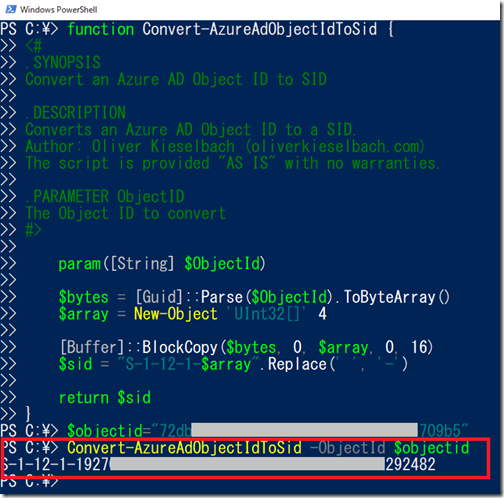

ここまでできたらConvert-AzureAdObjectIdToSid関数で-objectidスイッチを伴って実行します。すると、S-1-12-で始まるSIDが生成されました!

OMA-URIでローカル管理者となるユーザーを指定

続いてマイクロソフトdocsの説明を参考に管理者の指定をしましょう。

Intuneの管理センター画面から

デバイス > 構成プロファイル > カスタム

の順にアクセスし、OMA-URIのプロファイルを作成します。パラメーターは以下の通り。

■名前:なんでもよい

■OMA-URI:

./Device/Vendor/MSFT/Policy/Config/LocalUsersAndGroups/Configure

■データ型:文字列

■値:XML形式で記述

値の部分はこんな書式で記述します。

<GroupConfiguration>

<accessgroup desc = “Administrators”>

<group action = “U” />

<add member = “AzureAD\bob@contoso.com”/>

<add member = “S-1-12-1-1111111-222222222-33333333-44444444″/>

</accessgroup>

</GroupConfiguration>

順番に説明すると、

<accessgroup desc = “Administrators”>部分がAdministratorsグループ、

<group action = “U” /> 部分が追記しますよという指定、

<add member = “AzureAD\bob@contoso.com”/> 部分が管理者となるユーザー名

(AzureAD\aaa@bbb.comのように記述します)

<add member = “S-1-12-1-1111111-222222222-33333333-44444444″/> 部分がSID

となります。

こんな感じで指定できたら保存して、あとは該当となるユーザーまたはデバイスに割り当てればできあがり!同期を行って結果を見てましょう。

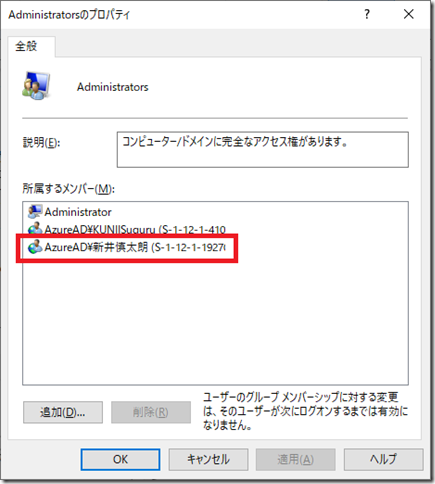

同期前がこちら

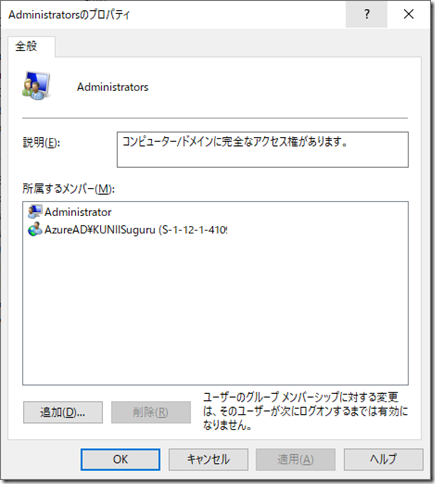

そして同期後がこちら

ローカルAdministratorsグループにAzure ADユーザーが追加されたことが確認できました!

ちょっと設定は面倒かもしれないですが、こうやってIT管理者にとっての不安要素を取り除いていけば理想のAzure AD管理に近づけると思います。

2022年5月4日追記

Azure AD 参加済みデバイスのローカル管理者 ロールを割り当てられたユーザーは

Azure AD 参加したデバイスのローカル管理者として自動的に登録されます。

ご参考まで。