皆さんこんにちは。国井です。

オンプレミスからクラウドへ、という流れはサーバーだけでなく、クライアントデバイスにも起きていると思います。今までであれば、Active Directoryドメインにデバイスを参加させて、、という方法でしたが、徐々にAzure ADにデバイスを参加させて、クラウド経由でデバイス管理という方向に進んでいると思います。

そんなことを計画すると出てくるのは、Azure AD参加のデバイスの扱いについてです。

最近、ご質問をいただくことが多いので、少しまとめておきます。

え、Azure AD参加とは何かって?それはこちらで確認してください。

Azure AD参加時のユーザーアカウント

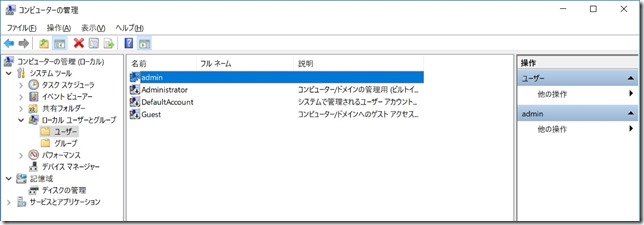

例えば、yamada@adfs.jp というユーザーでAzure AD参加を行った場合、Azure ADユーザーでWindowsサインインができるようになります。ただし、Windowsローカルにそのユーザーが作られることはありません。Azure AD参加のユーザーはワークグループのユーザーじゃないから当然ですよね。

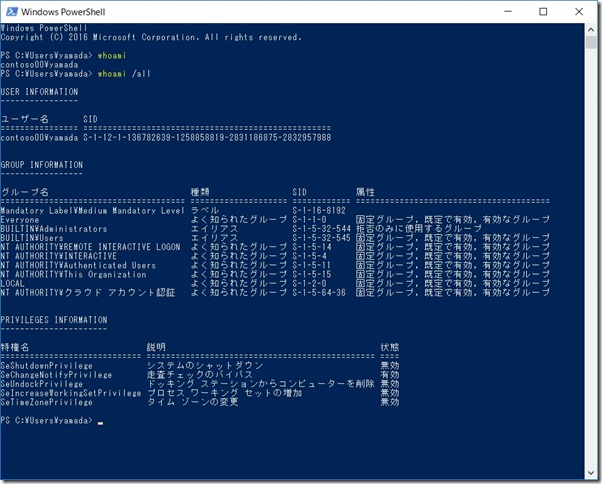

そこでコマンドプロンプトで「whoami /all」コマンドを実行してみます。すると、ユーザーの情報がazuread\yamadaのように表示され、AzureADドメインのyamadaユーザーと認識されていることがわかります。

しかし、Azure AD Connectから同期されたユーザーの場合、ユーザーの情報がcontoso00\yamadaのようにオンプレミスドメインのユーザーとして表示されるのです。

2020年7月17日追記

Azure AD Connectによって同期されたユーザーの場合、オンプレミスドメインのユーザーとしてKerberosチケットが発行されます。これにより、Active Directoryドメインのリソースに対するシングルサインオンが実現します。ですので、今までは「うちの会社にはActive Directoryがあるから」という理由でAzure AD参加を避けてきましたが、これからはActive Directoryの共存環境でも積極的に使えそうですね。

しかし、SIDは本物のADドメインのYamadaユーザーとは違う、、なんでやねん。

Azure ADユーザーに与えられる権限

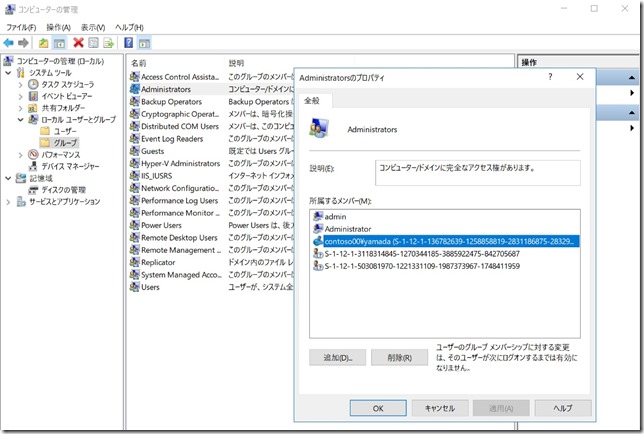

Azure AD参加を行うときに使用したAzure ADユーザーでサインインすると、そのユーザーはAdministratorsグループの権限、そのほかのAzure ADユーザーでサインインすると、Usersグループの権限が割り当てられます。

2020年2月16日追記

Azure AD管理ポータルの[デバイス]-[デバイスの設定]からAdministratorsグループの権限を与えるユーザーが選択できるようになりました。これにより、Azure AD参加を行うときに使用したAzure ADユーザーであっても、本設定で定義されたユーザーでなければ、Administratorsグループの権限が与えられることはありません。

2021年2月12日追記

Azure AD管理ポータルにてDevice Administratorsロール(Azure AD管理センター デバイス > デバイスの設定 から設定可能)またはAzure AD 参加済みデバイスのローカル管理者ロールを割り当てると、このロールを割り当てられたユーザーはすべてのデバイスのローカルAdministratorsグループのメンバーになります。ひとつのIDですべてのデバイスの管理ができるので便利な機能ですが、標的型攻撃のラテラルムーブメントが起きないのか?などは不安に感じちゃいますね。

(Kさん、2020年2月16日追記部分のご指摘をいただき、ありがとうございます!)

事実、[コンピューターの管理]管理ツールでAdministratorsグループのメンバーを見てみると、Yamadaユーザーが含まれていることがわかります。

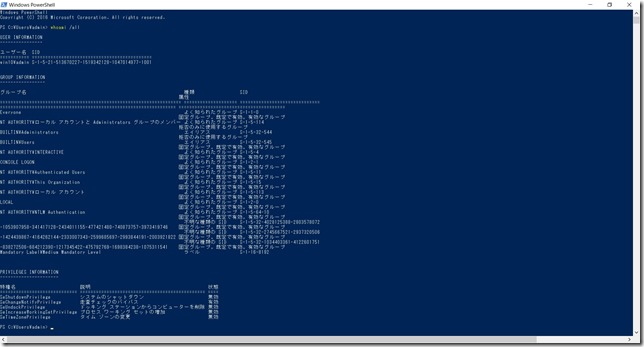

じゃあ、Windows 10で最初に作られたユーザー(以下のケースではadminユーザー)と同等の権限をユーザーが持つのか?と言われると、それもまた違います。以下の画面はadminユーザーでwhoamiコマンドを実行した様子です。whoamiコマンドの実行結果では上記のyamadaユーザーとは異なる権限を保有していることがわかります。

実はこのことが理由で、Azure AD参加しているデバイスに管理者権限が必要なアプリをインストールしようとすると失敗するケースがあります。どうして失敗しているかによって対処方法は異なりますが、Azure ADユーザーから一度サインアウトして、adminユーザーでサインインしなおしてアプリをインストールする、という操作が必要になる場合も最悪ありますので、この点は注意が必要です。

Azure ADユーザーに対するファイル共有のアクセス許可割り当て

Azure ADユーザーはワークグループのユーザーでもないし、ADドメインユーザーでもない。この場合、ファイル共有を作ってアクセス許可を割り当てようとしてもGUI画面からユーザーを選択できません。そのため、PowerShellのGrant-SmbShareAccessコマンドレットを使ってアクセス許可を割り当てる必要があります。詳しい方法はこちら(英語)で紹介していますので、参考にしてください。