皆さんこんにちは。国井です。

最近、Azure ADやIntuneのトレーニングの中でWindows 10のデバイス登録に関してご質問をいただくことがよくあります。「デバイス登録の意味が分からない」と。

Windows 10のデバイスをマイクロソフトのクラウドサービスに登録しようと思ったら、登録箇所には次の2つがあります。

・Azure AD

・Microsoft Intune

さらに、Azure ADへのデバイス登録には、次のような登録方法があるわけです。

・ デバイス登録

・ Azure AD参加

・ ハイブリッドAzure AD参加

こんな感じで、デバイス登録と言っても色々な登録箇所、登録方法があるわけで、一体どのようなときに、どれを使えば良いのかよくわからないということが訳わからなくなってしまっている理由のようです。

Microsoft Intuneにデバイスを登録するのは、デバイスをIntuneから管理したいから、というのはわかるのですが、

そもそも、なんでAzure ADにデバイスを登録する必要があるの?

という根本の疑問があると思います。ですので、今日はこの部分を私の勝手な解釈で、

このメリットがある!こう使え!というのを決めてしまいたいと思います。

では、Azure ADのデバイス登録の方法、3つについて順番に見ていきます。

Azure ADへのデバイス登録

Azure ADへのデバイス登録は単純にデバイス情報をAzure ADに登録するだけで、デバイスに対するインパクトが少ないので、BYODのシナリオでお勧めです、などと人は言います。しかし、そもそもなぜ、Azure ADにデバイス登録する必要があるかと言われれば、

それは

Microsoft Intuneに登録されているデバイスであることを条件に、

条件付きアクセスでアクセス許可させたいから。

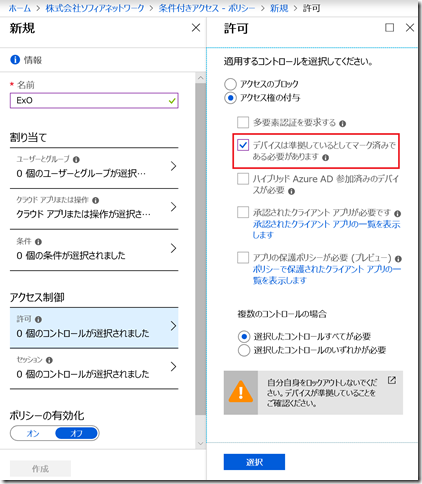

条件付きアクセスで特定のユーザーがアプリにアクセスするときに、[デバイスは準拠しているとしてマーク済みである必要があります]にチェックをつけると、

次の3つの条件を満たしているときにアクセスを許可します。

・ Intuneにデバイスが登録されているか?

・ Azure ADにデバイスが登録されているか?

・ Intuneのコンプライアンスポリシーに準拠しているか?

このうち、2番目の条件の「Azure ADにデバイスが登録されているか?」を満たすためにデバイスをAzure ADに登録する必要があるのです。

ちなみに「Azure ADにデバイスが登録されているか?」の条件を満たすためには、Azure ADへのデバイス登録以外にも、後述するAzure AD参加、ハイブリッドAzure AD参加でもOKです。

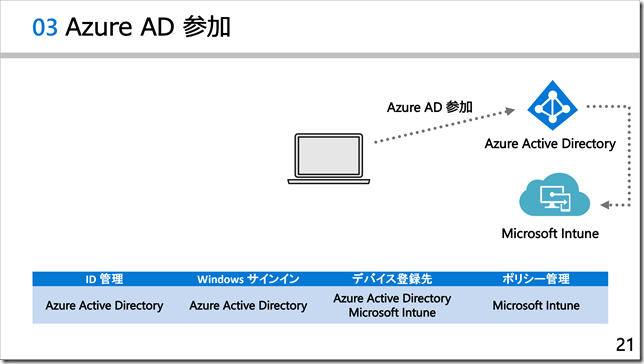

Azure AD参加

Azure AD参加はWindowsのサインイン画面で、Azure ADユーザーアカウントを使ってサインインするため、ワークグループでWindows 10を利用するのとは明らかに違いがあります。

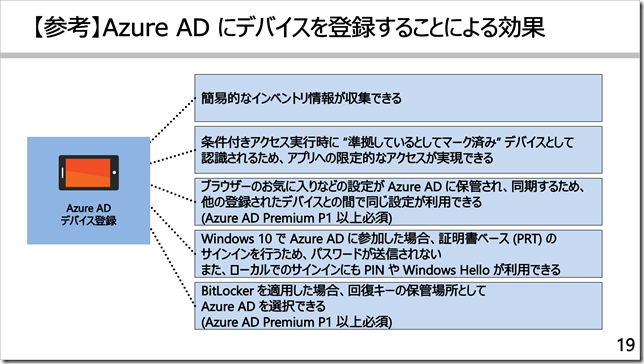

デバイスをWindows 10にAzure AD参加させると、次のようなサービスが一緒に利用できるようになります。簡単に言えば、これがメリットです。

この話は色々なところで出ている話でもあるので、このへんで話を終わらせておきます。

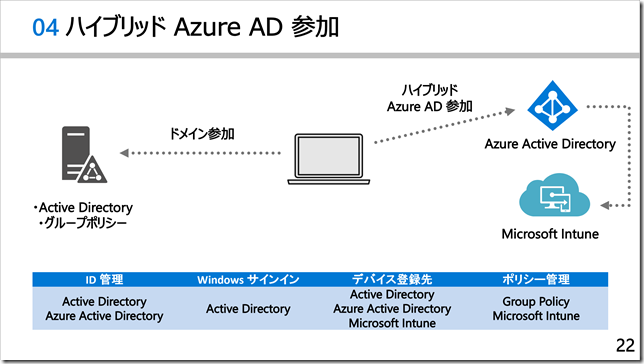

ハイブリッドAzure AD参加

「ハイブリッド」って、言葉の響きから、なんか凄いことができそうですよね。

だけど、私の勝手な解釈で言うなら、利用目的はただひとつ。

条件付きアクセスで、Active Directoryドメインに参加しているデバイスに対する

アクセス許可を与えたいから。

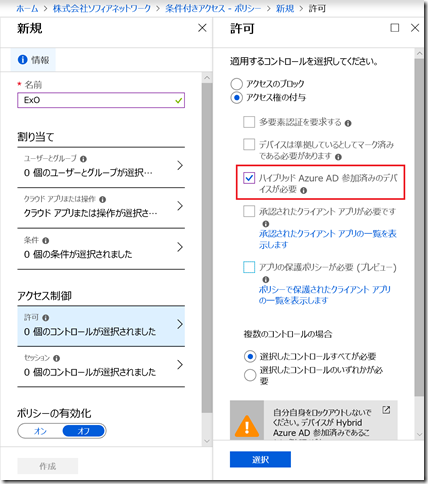

条件付きアクセスで「会社支給のデバイスからアクセスした時だけアクセスを許可したい」というニーズはよく聞く話です。

このとき、

Microsoft Intuneに登録されているデバイス = 会社支給のデバイス

という考え方があるのと同時に、

Active Directoryドメインに参加しているデバイス = 会社支給のデバイス

という考え方もあるでしょう。

Intuneに登録されているデバイスであれば前述の[デバイスは準拠しているとしてマーク済みである必要があります]を使いますが、ADドメインに参加しているデバイスの場合は[ハイブリッドAzure AD参加済みのデバイスが必要]を使って定義します。

というと、なんで[AD参加済みのデバイスが必要]ではなく、[ハイブリッドAzure AD参加済みのデバイスが必要]なの?

という疑問が出てくるでしょう。

これはAzure ADの立場で考えてみればわかると思います。

クライアントコンピューターが「オレ、AD参加のデバイスだけど」と言ってAzure ADにアクセスしても、Azure ADはそのことを確認する手段がありません。

だからこそ、Active DirectoryのコンピューターアカウントをAzure ADにも登録するハイブリッドAzure AD参加という機能が存在するのです。

設定方法についてはQiitaで紹介してくださっているので、ご一読されることをお勧めします。

【おまけ】Windows 10デバイス登録種類別管理先一覧

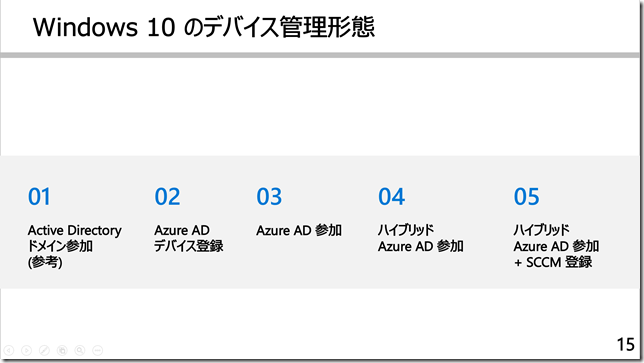

漢字がずらっと並ぶ、中国語的なタイトルになりましたが、Windows 10がどのようにAzure ADに登録されるかによって、どこから管理を受けるかが異なります。

最後に、以下の5つのパターンにおけるWindows 10のデバイス管理形態を紹介します。

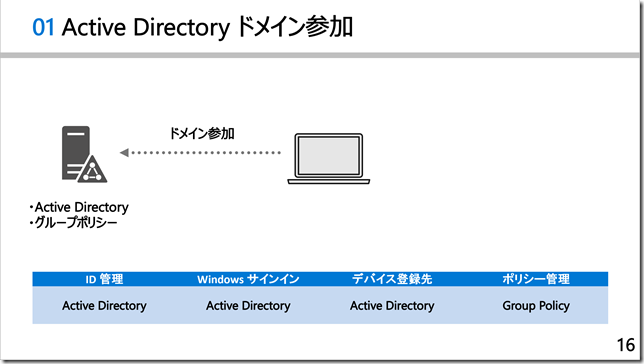

Active Directoryドメイン参加

えーっ、今さらその話?!という声が聞こえてきそうですが、他との比較がしやすいように載せておきます。

Active Directoryにドメイン参加するかたちでデバイス情報を登録した場合、デバイス情報はActive Directoryにコンピューターアカウントとして登録されます。また、ドメイン参加すると、コンピューターの電源を入れたときに行うサインイン(Windowsサインイン)にもActive Directoryドメインのユーザー情報を使います。

それから登録したデバイスにはグループポリシーを通じてポリシーが割り当てられる特徴があります。

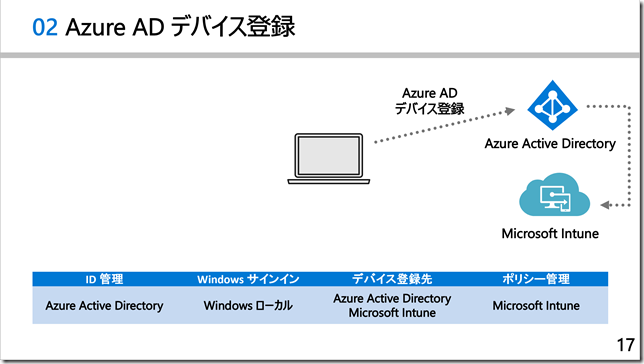

Azure ADデバイス登録

Azure ADに単純にデバイス情報を登録した場合、登録したアカウント情報はAzure ADのものを使いますが、Windowsサインインにはワークグループを引き続き使うことになります。また、Intuneにデバイスが登録されていればポリシー管理にIntuneを利用することになります。

Azure AD参加

Azure AD参加の場合はAzure ADデバイス登録する場合とは異なり、WindowsのサインインにAzure ADユーザーを使うことになります。

ハイブリッドAzure AD参加

ハイブリッドAzure AD参加の場合はActive Directoryドメイン参加している状態からAzure ADにデバイスを登録する機能ですから、WindowsサインインはActive Directory、ポリシー管理はグループポリシーとIntuneのハイブリッド(Intuneを利用している場合)になります。グループポリシーとIntune、どちらの設定が優先されるかについては別のブログ記事を投稿しましたので、そちらを参考にしてください。

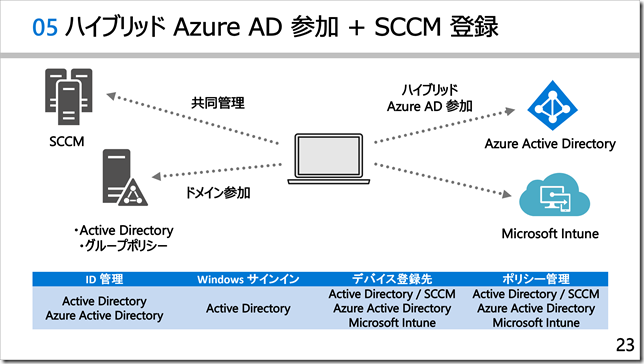

ハイブリッドAzure AD参加 + SCCM登録

SCCMの共同管理と呼ばれる機能を使っている場合、ハイブリッドAzure AD参加しているデバイスがSCCMにもデバイスを登録することになりますが、この場合はポリシー管理がグループポリシー、Intune、SCCMの3重奏になります。ちゃんとポリシー管理しないと、もはや何が割り当てられるかわからない??

■ ■ ■

設定方法に関する説明などは書きませんでしたが、まずは概念を把握するのに役立てていただければと思います。

【参考】Azure Active Directory のデバイス管理とは

https://docs.microsoft.com/ja-jp/azure/active-directory/devices/overview