アカウント保護メニューからローカル管理者をカスタマイズ する

皆さんこんにちは。国井です。

以前に「Azure AD参加デバイスのローカル管理者をカスタマイズ」という投稿でデバイスによってローカル管理者となるユーザーは異なるように設定したいというニーズがあるときは ./Device/Vendor/MSFT/Policy/Config/LocalUsersAndGroups/Configure OMA-URIを利用すると良いですよという話をしました。

あれから時間がたち、同じことがGUIでできるようになったので紹介します。

MEM管理センターの エンドポイントセキュリティ > アカウント保護 という項目です。

設定画面を見てみる

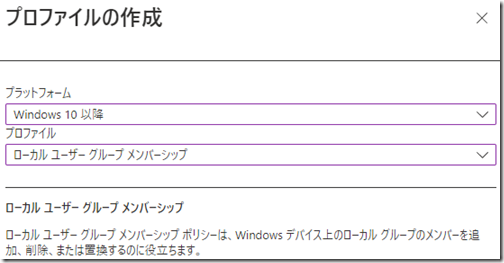

MEM管理センター から エンドポイントセキュリティ > アカウント保護 の順にアクセスして、ポリシーの作成をクリックして、

プロファイルの作成画面ではご覧のように選択してスタートします。

プロファイルの作成ウィザードがこちら。

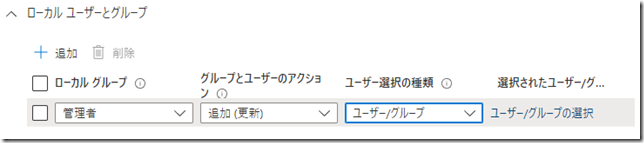

左側から順番に説明すると、、

■ローカルグループ

クライアントデバイスのローカルグループを選択します。ここで選択できるのはあらかじめ決められたグループだけなので

ローカルに新しく作られたグループのカスタマイズを行うことはできません。

■グループとユーザーのアクション

追加するか?削除するか?を指定するのですが、[追加(更新)]を選択すると現状のグループのメンバーへの追加、

[追加(置換)]を選択すると現状のグループのメンバーを一度すべて削除し、ここで設定したグループのメンバーだけが追加されます。

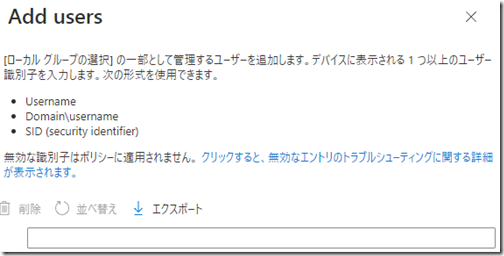

■ユーザー選択の種類

[ユーザー/グループ]を選択すれば、Azure ADユーザー/グループを追加でき、

[手動]を選択すれば、ユーザー/グループのSIDを直接指定して追加できます。

■選択されたユーザー/グループ

グループに追加するユーザー/グループを選択します。

なお、[ユーザー選択の種類]で手動を選択した場合、SIDを利用するだけでなく、ユーザー名を直接指定することもできます。

使ってみる

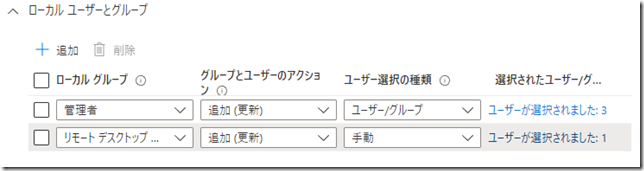

今回は管理者(Administratorsグループ)にAzure ADユーザー、

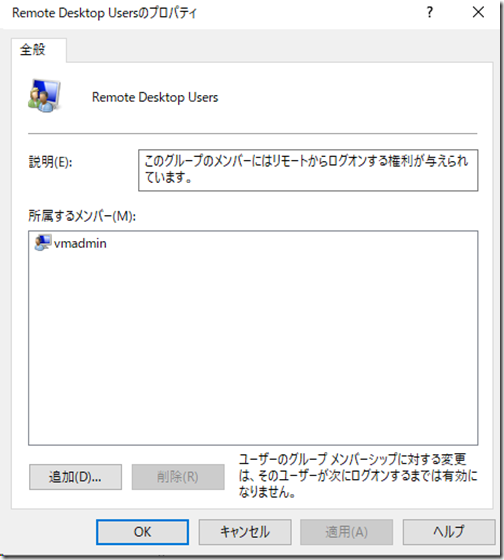

リモートデスクトップユーザー(Remote Desktop Usersグループ)にvmadminローカルユーザーをそれぞれ指定してみました。

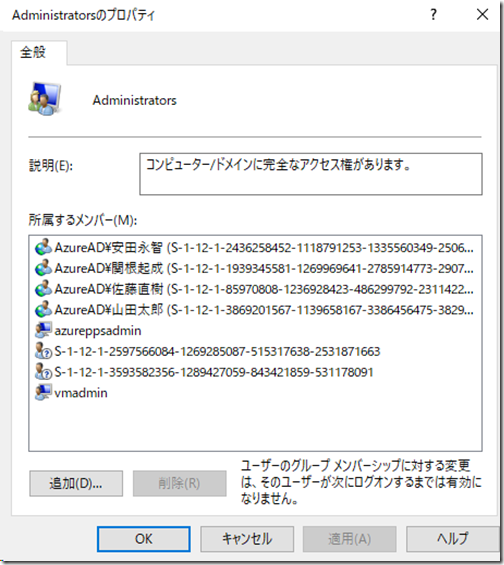

Intuneの同期を実行するとAdministratorsグループはこんな感じ

Remote Desktop Usersグループはこんな感じでカスタマイズされたことが確認できました。

OMA-URIを直接指定する場合との違い

./Device/Vendor/MSFT/Policy/Config/LocalUsersAndGroups/Configure OMA-URIを利用する場合、SIDを指定しなければならないという面倒くささがあったわけです。

それが[アカウント保護]メニューを利用すると、

・Azure ADユーザー一覧からの選択

・ユーザー名の直接指定

・SIDでの指定

と多彩な指定方法が選択できるってメリットがあります。

個人的にはWindows 11/10 Azure仮想マシンに管理者以外のユーザーでサインインすることなどがあるので、リモートからRemote Desktop Usersグループのメンバーをカスタマイズできるのは便利かなと思っています。

キッティングのプロセスの一環として利用できそうですね。