皆さんこんにちは。国井です。

今日は2021年6月10日に発売開始した「ひと目でわかるIntune」からページ数の関係で載せられなかったトピックについてです。

Microsoft Intune では構成プロファイルをはじめ

様々な項目を通じて様々な設定を管理対象デバイスに施すことができます。

一方、「様々な設定ができる」と言われても具体的に何をすればよいかわからないという方もいることでしょう。セキュリティ設定であればCIS Benchmarksのようなベストプラクティスを提示してくれるのもいいけど、できればうちの会社に足りないものを指摘して必要なものだけを適用したい。

そんなときはMicrosoft Defender for Endpoint(MDE)で参照可能な脆弱性管理設定を

Microsoft Intune 側で使えるようにする方法があります。

(いきなりMicrosoft 365 E5が必要なパターン!)

MDEの脆弱性管理ってなに?

MDEはもともとEDR製品であり、インシデントが発生した時に役立つなにかを提供してくれます。しかし、最近はオンボーディングされたデバイスの脆弱性を見つけて報告・対処方法をアドバイスしてくれるようになっています。

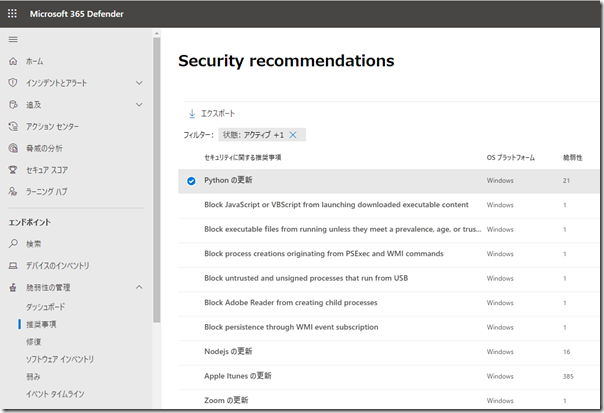

MDEの管理もできるMicrosoft 365 Defender (https://security.microsoft.com) 画面の 脆弱性の管理 > 推奨事項 では組織全体で修復すべき脆弱性が一覧で表示されています。

Intune連携して脆弱性管理

MDEで脆弱性一覧を知ることができれば便利だけど、「そういう脆弱性があるんですね」だけでは具体的なアクションに落とし込んでいくことができません。

そこでIntuneを利用して各種設定を行い、脆弱性をつぶしていくのです。

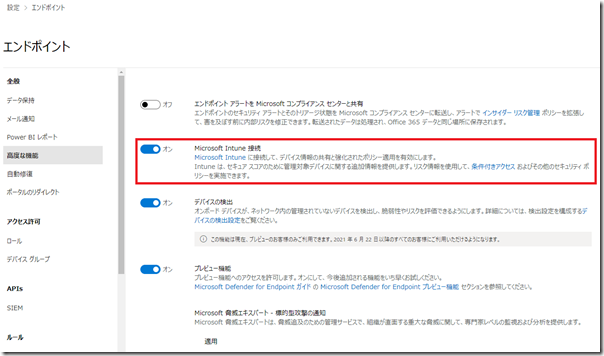

Microsoft 365 Defenderの設定画面にアクセスするとIntune接続という項目があるので、これを使ってまずは連携を行うように定義しておきます。

脆弱性管理をはじめよう

再びMicrosoft 365 Defenderの画面に戻ります。

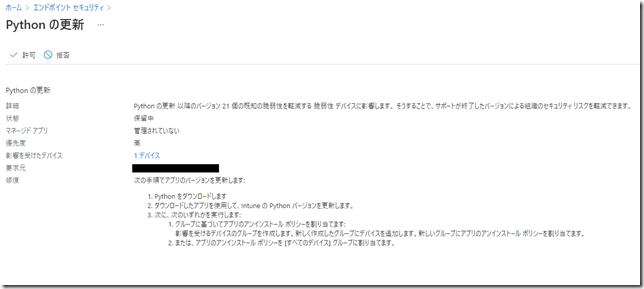

上の画面ではPythonの更新が画面一番上に出ているので、クリックすると下のような画面が出てきて詳細が確認できます。ここから[露出されたデバイス]をクリックすれば、どのデバイスでその脆弱性があるのかを確認できます。

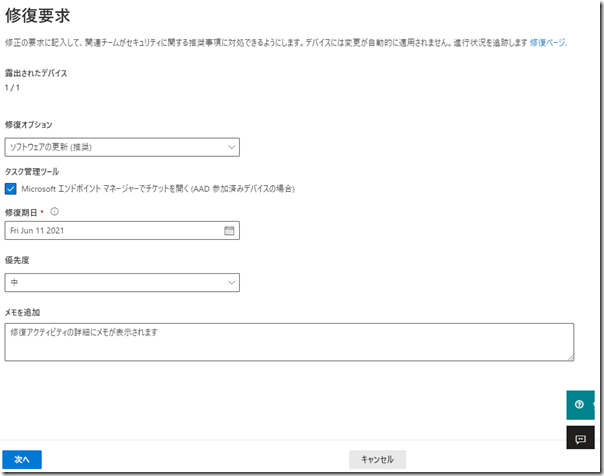

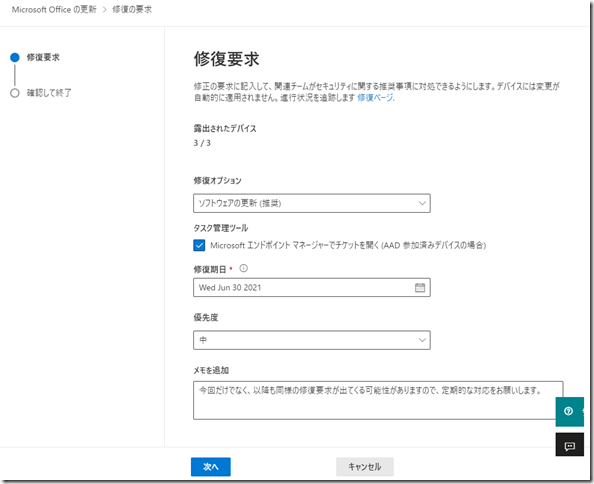

このメニューの中で[修復の要求]というのがありますが、これをクリックすると、、

修復作業のためのチケット管理ができるようになります。

この時に[Microsoftエンドポイントマネージャーでチケットを開く]にチェックをつけておくと、修復作業の情報がIntuneに転送されます。

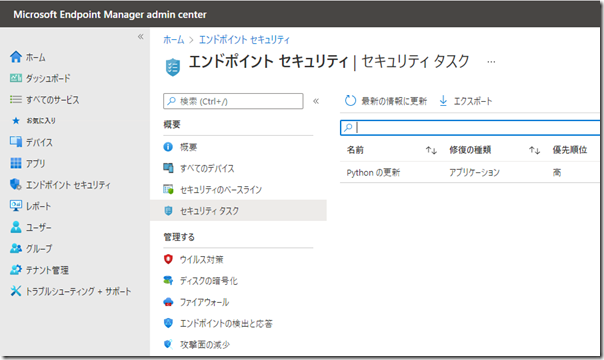

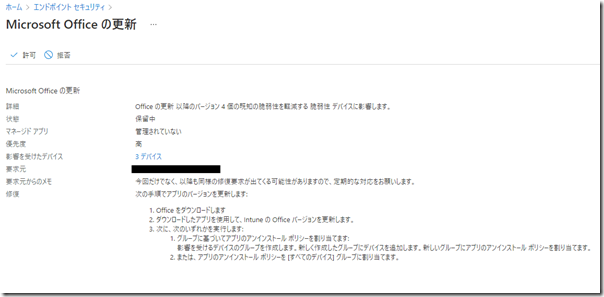

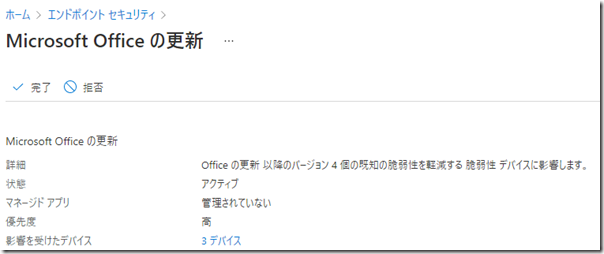

Intuneに転送されたタスクがこちら。Microsoft Endpoint Manager admin centerのエンドポイントセキュリティ > セキュリティタスクに入ってきます。

個別のタスクをクリックすると、具体的にどのような作業を行うべきか案内をしてくれます。

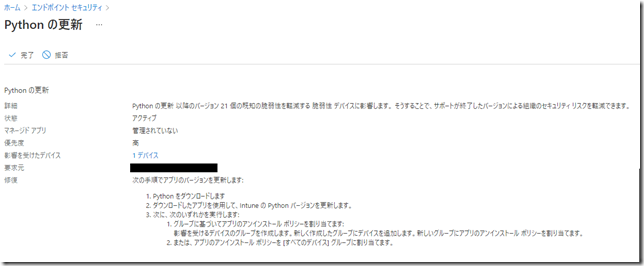

[許可]をクリックするとタスクが始まり、

[完了]をクリックするとタスクが完了します。

Intuneのセキュリティタスクはただのタスク管理

許可ボタンをクリックしてから、完了ボタンをクリックするまで、何も動きはありません。

そう、Intuneのセキュリティタスクのメニューはただのタスク管理をするだけのメニューであって、脆弱性を修復するための設定を自動的に行ってくれるものではありません。

ですから、前の画面でいえばPythonの更新ってありましたけど

Pythonの新しいバージョンをIntune管理者がアプリから自分で展開設定してくれ

とお願いしているに過ぎないのです。

改めてチケット管理という観点から見てみる

今度はチケット管理だと割り切ってみてみましょう。

会社の中でセキュリティ管理者とIT管理者が分かれて日常の運用を行っている場合、

見つかった脆弱性のうち対策が必要なものを選択する業務

→ セキュリティ管理者具体的な脆弱性対策のソリューションを実装する業務

→ IT管理者

のように分かれることが通常だと思うのですが、MDEとIntuneの関係もそれに沿った形になっています。それを踏まえ、Microsoft 365では…

セキュリティ管理者

→ Microsoft 365 Defender画面で対策が必要な脆弱性をピックアップしてIT管理者へ転送IT管理者

→ セキュリティ管理者から送られてきたタスクをIntuneで実装

という流れでのタスク管理を用意しています。

じゃあ、もう一度流れを見てみましょう。

1.セキュリティ管理者がMicrosoft 365 Defender画面で、脆弱性を選んで修復要求を設定

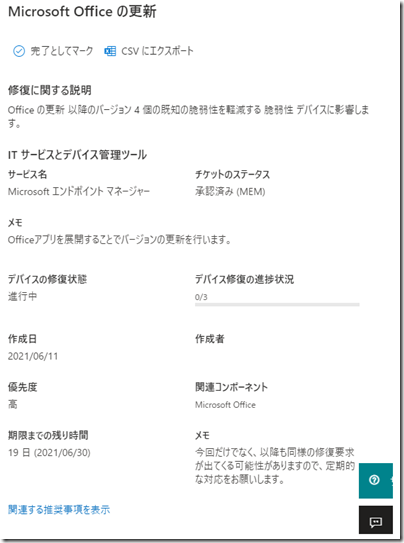

このときに修復方法、期日、優先度とともにメモを入れておくことでIT管理者への申し送りができます。

2.IT管理者がIntuneのセキュリティタスクで設定すべき内容と手順を確認。

作業を開始する段になったら、[許可]をクリック。

(このときメモ欄が登場するのでメモ書きができる。docsによればMDEに送られるとあるが、どこへ行くかは不明)

3.IT管理者による修復作業(この場合は新しいOfficeアプリケーションのインストール)が完了したら、セキュリティタスクで[完了]をクリック。

4.Intuneのセキュリティタスクで完了したことはMicrosoft 365 Defenderの脆弱性の管理 > 修復から確認できる(画面の[チケットのステータス]欄のところ)。

ところが[デバイスの修復状態]は進行中のままであることがわかる。

つまり、IT管理者からは管理者の判断によって「終わりましたぜ!」と連絡をもらうのだが、

MDEは自身の脆弱性管理の仕組みにより脆弱性が取り除かれたかをチェックしているため、修復状態に変化がなければIT管理者がちゃんと仕事していないことがわかる。

5.もしセキュリティ管理者から見て脆弱性が取り除かれたと判断できる材料

(例えば[デバイスの修復状態]の項目が[完了]になったとか)がそろったならば、

最後にMicrosoft365 Defenderの修復項目を開き、[完了としてマーク]をクリックすれば脆弱性管理が完了したことになる。

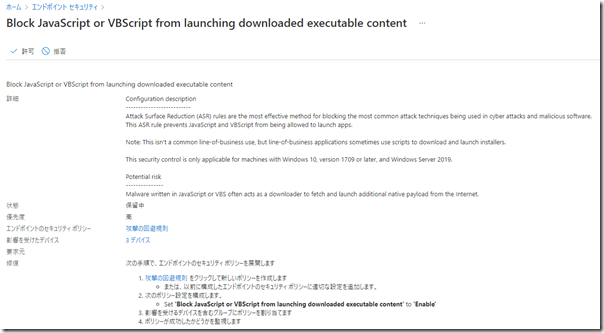

脆弱性管理で「設定」を管理

今度は修復すべき脆弱性がソフトウェア更新ではなく、

レジストリを変更するなどの設定の場合についてみてみましょう。

設定を変更することによって脆弱性を修復するケースでは[ユーザーへの影響]という項目が出てきます。ここでは、もし理想の設定を行った場合、影響が起こりえるか?ということを案内してくれます。(これ、憶測でモノをいっているのではなく、ちゃんと過去45日間のアクティビティを見て判断してくれてます)

これもソフトウェアの更新の時と同じく[修復の要求]をクリックすると、Intuneにタスクが転送されます。Intune側ではご覧のような案内が表示されるのですが、「ソフトウェアの更新をしろ!」という雑な案内ではなく、構成プロファイルのどこを設定すれば脆弱性を潰せるかをちゃんと案内してくれていることがわかります。

■ ■ ■

最後は取り留めもない話になってしまいました..

IT管理者とセキュリティ管理者で連携が必要なケースってあると思います。

そのときにチケット管理専門のツールをいれるのもいいですが、Microsoft 365 E5の範疇でできることもありますよ、というのを今回は見てもらいました。

誰かの参考になれば幸いです。