今日は久しぶりにイベントビューアの情報を書き留めておきたいと思います。

(まだ情報としては不完全ですので、その点だけご了承を。)

イベントビューアからユーザーログオンを追跡するとき、2つのログオンに関連するイベントを追跡する方法があります。

・ イベントID 4624で記録されるログ

・ イベントID 4769で記録されるログ

このうち、イベントID 4769で記録される、サービスチケット(ST)の発行に関するログを参照する場合、

Active Directoryの認証で使われるKerberos認証を利用していることが前提となります。

しかし、Active Directory環境を利用していても、Kerberos認証が使われるとは限らず、

旧来の認証方法であるNTLMv2認証が引き続き使われる可能性があります。

具体的には、\\IPアドレスのようなアクセスを行ったときに、Kerberos認証が使われなくなります。

すると、イベントID4769でログオンを追跡しようとしても、NTLM認証が使われている限り、

イベントID4769は記録されず、実態が掴めないという問題が起きます。

そこで、Active Directoryをお使いであれば、グループポリシーから

「NTLM認証がどのくらい使われているのかチェックする」

「NTLM認証を使えないようにする」

を設定・確認することができるので、実態として自分のネットワーク環境ではどの程度、

NTLMv2認証が行われているのか確認または制限することができます。

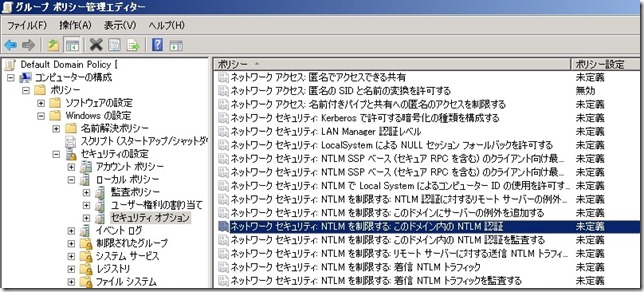

実際のグループポリシーの設定項目としては、

「コンピューターの構成/ポリシー/Windowsの設定/セキュリティの設定/ローカルポリシー/セキュリティオプション」

の各項目になります。

ネットワークセキュリティで始まる項目を見ると、色々なNTLM関連の項目がありますね。

これらはWindows Server 2008 R2で新設された項目ばかりです。

ですので、以下のグループポリシー項目はWindows Server 2008 R2もしくはWindows7のみで利用できる機能です。

NTLMv2認証がどの程度、利用されたかについては、

「ネットワークセキュリティ:NTLMを制限する:着信NTLMトラフィックを監査する」

のグループポリシー項目、

そして、NTLMv2認証を制限する場合は、

「ネットワークセキュリティ:NTLMを制限する:このドメイン内のNTLM認証」

のグループポリシー項目を使います。

これらの設定については有効にした後、NTLMv2認証が発生すると、イベントビューアのNTLMログにログが記録されます。

現在、私の環境では、次のイベントログが実際に確認できています。

・イベントID 8001 発信を拒否したイベント

・イベントID 8002 着信を拒否したイベント

・イベントID 4002 NTLM認証要求のブロック (「着信NTLMトラフィック」項目を有効にした場合に記録)

他にも、記録されるイベントがあるようですが、確認でき次第、追記したいと思います。