皆さんこんにちは。国井です。 Copilot for Security でのトラブルがあって検証が止まってしまっていましたが、解決したので再開していきます。今日はCopilot for Securityを利用したMicrosoft Purviewのインシデント対応にチャレンジしてみます。

※Copilot for Securityそのものの利用開始方法は他の方が既に解説してくれているので、ここでは省略します。

Microsoft Purviewとは

Microsoft 365の中でもデータセキュリティの分野に対するセキュリティ関連のサービスで

・主なサービスとしてコンテンツの暗号化を実現する秘密度ラベル

・特定のキーワードを含むコンテンツを組織で扱うことを制限するDLP

・内部不正による情報漏洩を検知する内部不正の管理 (Insider Risk Management)

などのサービスがあります。

これらのサービスはあらかじめポリシーを設定しておくことでデータコンテンツの保護を行うことができ、ポリシー違反があればアラートを出すことができます。ところがアラートをどのように読み取ればよいのか?という点が多くの企業にとっての課題になっているように感じるんですよね..

Copilot for SecurityからPurviewを参照する

Microsoft Defender XDRのインシデント/アラートをCopilot for Securityから参照するときと同じようにPurviewのアラートについてもCopilot for Securityからその解説をしてくれます。

Copilot for SecurityのSCUが割り当てられている状況であれば、アラートをクリックした瞬間にアラートの内容の解説を自然言語でしてくれます。

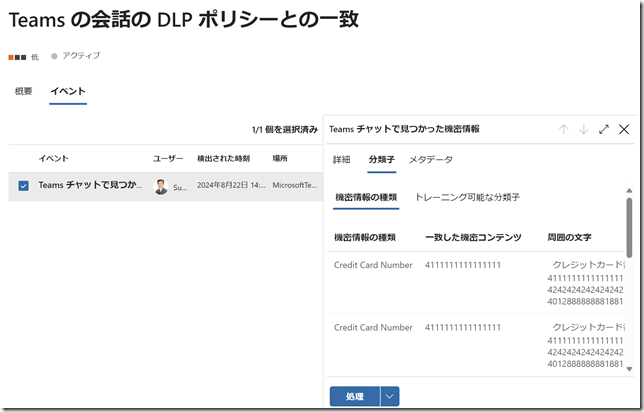

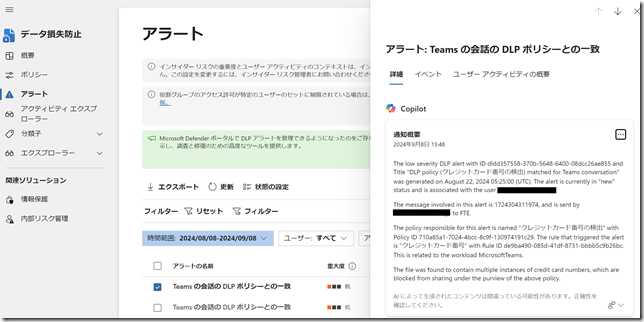

試しにDLPのアラートを参照してみました。

日本語で出てこなかったので、この文字列をさらにCopilotに貼り付けて要約させたら次のような結果が返ってきました。

2024年8月22日に、ユーザーxxxxがMicrosoft Teamsで送信したメッセージに対して、クレジットカード番号の検出に関するDLP(データ損失防止)ポリシーが適用され、低優先度のアラートが発生しました。このアラートは新規ステータスで、メッセージには複数のクレジットカード番号が含まれていたため、共有がブロックされました。

確かにアラートの[イベント]タブをクリックして詳細を確認することができますが

要領を得ていないと、あっちこっちをクリックしたりして情報が散乱してしまうことがあると思います。そのようなときにCopilotですばやく要約して情報を届けてくれるというのはありがたいと思います。特にSOCとしての作業に慣れていない方であれば、なおさらでしょう。

DLPアラートから詳細分析を進める

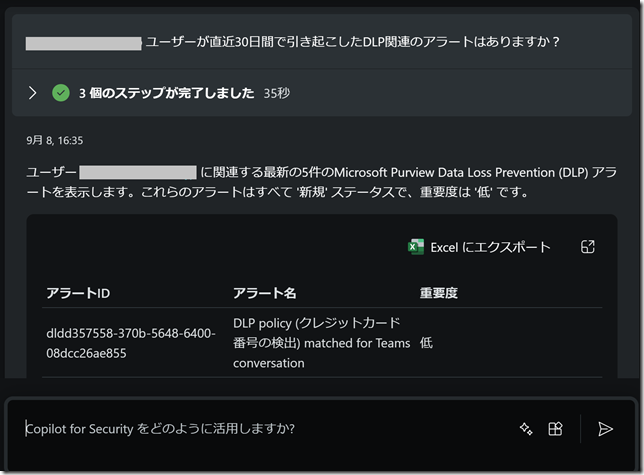

Copilotでアラートを要約してもらったら、誰がどのようなアラートを引き起こしたかを確認できます。このケースでは次に行うことはおそらく「それってたまたまなの?」ってことでしょう。その場合は同じユーザーが他のインシデントを引き起こしたか?について確認します。フリーな質問はPurview管理センターからできないので、Copilot for Securityのスタンドアロン版を使って質問します。

すると5件の類似アラートがあったことがわかります。なるほどコイツは常習犯だな!ってことがこれでわかりました。さらに画面上ではどのようなデータを扱ったか?が確認できるので、その内容から意図的なのか?たまたまなのか?を判断する材料を提供してくれます。(判断してくれるんじゃないの?って思いますが、そこはPilotではなくCopilotだってことなのでしょう)

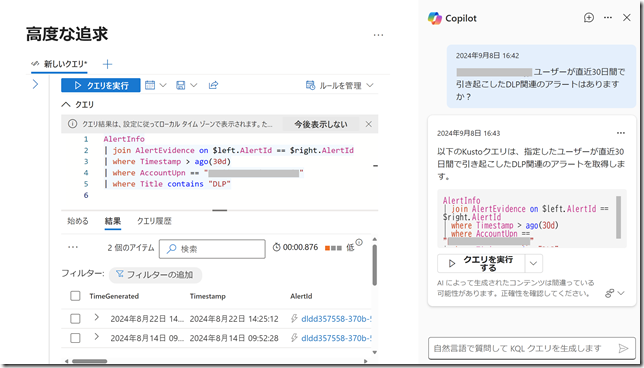

KQLクエリから分析する

Microsoft Purviewから出力されるアラートはMicrosoft Defender XDR管理センターのアラートとしても同じものが参照できます。ということは言い方を変えるとMicrosoft Defender XDR管理センターの [高度な追及] (=KQLクエリ) からも追跡できるということになります。

スタンドアロン型の画面で入力した問いを高度な追及画面のプロンプトにそのまま投入してみるとクエリ文がそのまま出てきたことがわかります。これを実行すると..

ご覧のようにアラートの件数がクエリの結果に出てきたことがわかります。

また、ここでは扱いませんがDLPアラートの対象がファイルであったとするならば

そのファイルを扱ったデバイスがどのデバイスであるか?だったり、

特定のユーザーがそのファイルに対して何回アクセスしたか?などを調べていけば

より調査を深堀りしていくことができます。

※このあたりを実践するトレーニングコースは今後手掛けていこうと思っています

内部リスクの管理を使ったインシデント対応

今度は内部リスクの管理 (Insider Risk Management) についてみてみましょう。

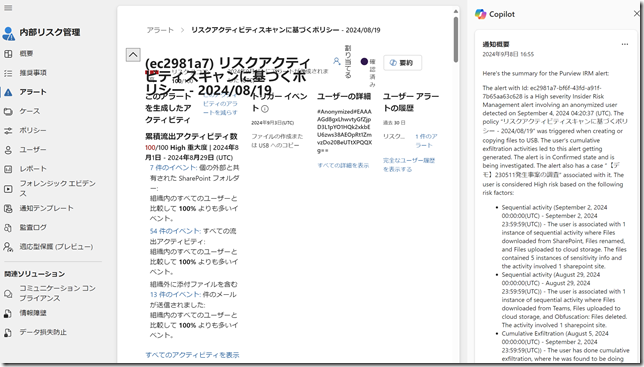

私のテナントでは内部リスクの管理アラートが出ていたのでアラートをクリックして詳細を見たら勝手にCopilotが要約してくれました。

ブラウザーのCopilotにこの英文を要約させたらこんな感じの結果が返ってきました。

2024年9月4日に匿名ユーザーによる高優先度のインサイダーリスク管理アラートが検出されました。このアラートは、ユーザーがUSBにファイルを作成またはコピーした際に発生し、累積的なデータ流出活動が原因です。アラートは確認済みの状態で、現在調査中です。

ユーザーは以下のリスク要因に基づき高リスクと見なされています:

- 連続活動(2024年9月2日):SharePointからファイルをダウンロードし、ファイル名を変更し、クラウドストレージにアップロード。ファイルには5つの機密情報が含まれていました。

- 連続活動(2024年8月29日):Teamsからファイルをダウンロードし、クラウドストレージにアップロードし、ファイルを削除。活動には1つのSharePointサイトが関与。

- 累積的なデータ流出(2024年8月5日~9月2日):SharePointファイルを12回共有し、全ユーザーの平均を超える活動を行いました。

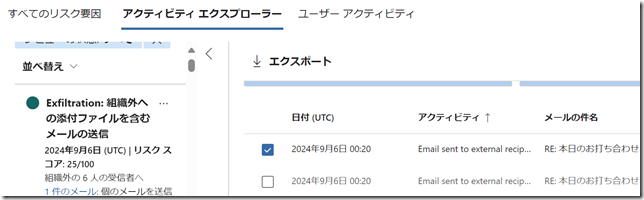

- データ流出(2024年9月6日):組織外に添付ファイル付きのメールを6回送信。メールには1つのメールが含まれ、6人の受信者に共有されました。

おお!これはわかりやすい!

前に出てきた内部リスクの管理アラート画面を見てもなんだかよくわからないって思うような人にはまとまっててわかりやすいんじゃないでしょうか?

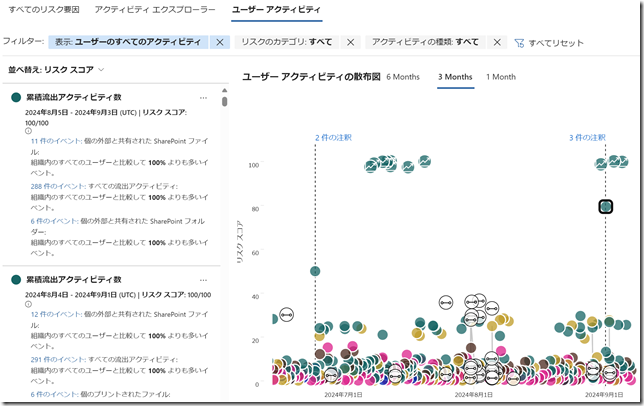

ここまでのところで「なんとなくヤバそう」ってことはわかったと思うので、あとはアラート内のアクティビティエクスプローラーを使ってアクセスしたファイル等の一覧を参照したり、

ユーザーアクティビティを使ってリスクスコアの高いイベントだけを参照したりすることができます。ちなみにリスクスコアが高いイベントにある[xx件のイベント]と書かれているところをクリックすれば、リスクが高いファイル操作をファイル名と共に参照できます。

まとめ

ここまでのところでCopilot for Securityを利用したMicrosoft Purviewの調査について紹介しました。Microsoft Defender XDRの時もそうでしたが、Copilot for Securityの利用はアラートを見てもよくわからない、何から手を付ければよいかがわからないという方へのガイドとして有効ではないかと思います。特にPurview分野の仕事に携わる方にお話を伺うと、私はこうした分野の調査が得意ではないという話を伺うことが多いので、これからPurview分野のSOCを運用しようと考えている方にとってはその第一歩として活用できるのではないかと思います。

なお、Purviewの調査そのものについて解説してしまうと論点がブレると思ったので省略しましたが、また別の機会にそれについては解説したいと思います。