先日、ゾーホージャパンさんに寄稿させていただいている連載の中で、PaaS型クラウドサービスとAzure ADの関連付けについて解説させていただきました。その中でOAuth2.0プロトコルを利用している場合は、アクセス許可は管理者が設定するものではなく、アクセスするユーザー自身で設定するという話をしました。

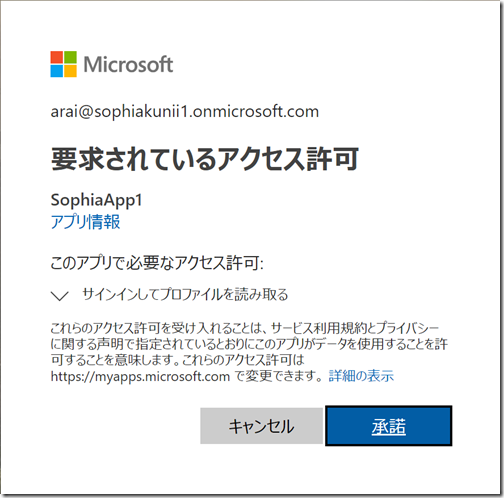

アクセス許可を持っていないユーザーがOAuth 2.0を利用したクラウドアプリへのアクセスしようとすると、アクセス許可を割り当てる画面が表示され、[承諾]ボタンをクリックすると、Azure ADで承諾ボタンをクリックしたユーザーに対してアクセス許可が自動的に割り当てられるようになります。

(ちなみに、この操作を英語で”consent”と呼んでいますが、日本語だと何が正しいのかな?ここではとりあえず「承諾」と呼びます)

ここからが今日の本題ですが、先日ご質問で

「管理者がアクセス許可を割り当てるようにコントロールできないですか?」

といただきました。

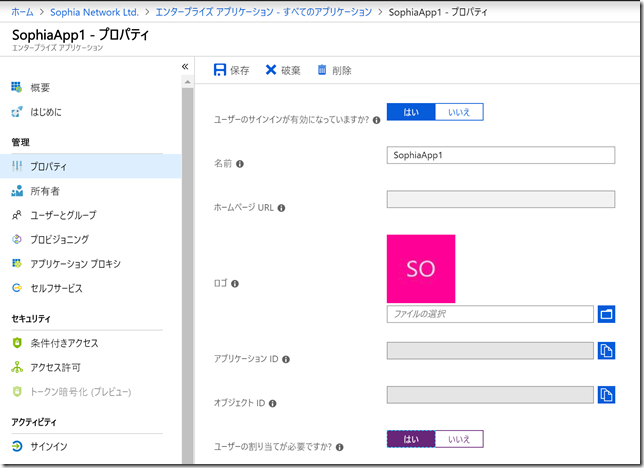

設定はAzure管理ポータルのAzure AD/エンタープライズアプリケーションから特定のクラウドアプリの設定画面を開き、プロパティを開くと[ユーザーの割り当てが必要ですか]という設定を見つけることができます。

ここで、設定を[はい]にすると明示的にアクセス許可が割り当てられていない限り、アクセスできないように構成できます。

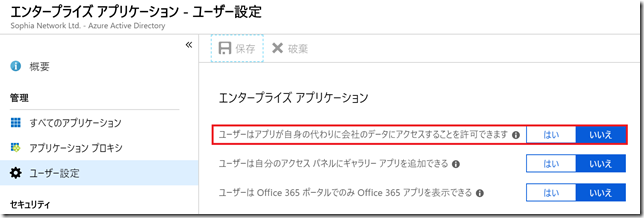

一方、クラウドアプリごとに設定するのが面倒だということであれば、

Azure AD/エンタープライズアプリケーションのプロパティから

[ユーザーはアプリが自身の代わりに会社のデータにアクセスすることを許可できます]欄を[いいえ]に設定すれば、すべてのアプリでアクセス許可を割り当てない限り、アクセスできなくなります。

実際に上記の設定を行ったうえでアクセス許可が割り当てられていないユーザーがアクセスしようとすると以下のような画面とともにアクセスがブロックされます。