Windows Server 2012のActive Directoryで新しく搭載された、ダイナミックアクセス制御についてご存知でしょうか?

ダイナミックアクセス制御は、ファイルに対するアクセス許可を設定する際にユーザーやグループに基づいてアクセス許可を割り当てるのではなく、ユーザーやデバイス(コンピューター)に割り当てられている、部署や役職などの属性に基づいてアクセス許可を割り当てられる機能です。もともとグループというのは、部署や役職などに基づいて作っているケースが多いので、グループを作らないで効率よくアクセス許可を割り当てられるというメリットがあります。

ダイナミックアクセス制御はアクセス許可の割り当てばかりに注目されがちですが、ダイナミックアクセス制御を利用することにより、アクセス監査の設定も可能なので、今回はその設定方法について紹介します。

■準備するもの

・Windows Server 2012ドメインコントローラー

・Windows Server 2012ファイルサーバー(ファイルサーバーリソースマネージャーの役割サービスが追加済み)

ドメインコントローラーとファイルサーバーは同一のサーバーでも構いません。

■設定方法

ダイナミックアクセス制御の設定は非常に多くのことを行わなければならないので、

詳しくは私が執筆したComputerworldさんでの記事を見ていただくとして、

・ダイナミックアクセス制御による属性の定義

http://www.computerworld.jp/topics/560/204876

・ダイナミックアクセス制御による集約型アクセスポリシーの設定

http://www.computerworld.jp/topics/560/204948

・ダイナミックアクセス制御によるアクセス許可の設定

http://www.computerworld.jp/topics/560/205185

ここではアクセス許可を割り当てる場合との差分について紹介します。

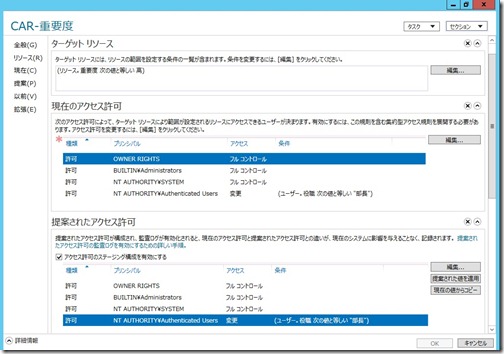

●集約型アクセスルールの設定

ダイナミックアクセス制御でアクセス許可の設定を行うときには、

集約型アクセスルールで、[現在のアクセス許可]で属性に基づくアクセス許可を設定しますが、

アクセス監査を目的としている場合は[提案されたアクセス許可]に監査ルールを設定します。

なお、[現在のアクセス許可]と[提案されたアクセス許可]には同じアクセス許可を入れておかないと、

イベントID4818 集約型アクセスポリシーステージングという余計なログが出力されてしまうので、

同じアクセス許可にしておくことをお勧めします。

●ファイルに対するアクセス監査の設定

ファイルに対するアクセス監査の設定はファイルプロパティの[セキュリティ]タブから[詳細設定]をクリックし、

[監査]タブから行います。(アクセス許可設定の場合は[アクセス許可]タブからでしたね)

[監査]タブで集約型アクセスルールと同じ条件(下図の場合、役職=部長)を入れます。

●【基本】オブジェクトアクセスの監査を有効にする設定

既定では、ファイルに対するアクセス監査は無効になっているので、これを有効にします。

コマンドプロンプトから

auditpol /set /category:”オブジェクト アクセス” /success:enable /failure:enable

と入力して実行してください。

■ ■ ■

あとは、Computerworldさんで書いた記事と同じように設定してもらえれば、条件に合致するユーザーからの

アクセスがあったとき、以下のようなイベントログが出力されます。

役職が部長である、Yamadaユーザーがファイルに読み取りアクセスをしたら、イベントID4690からイベントID4658までの

ログが記録されたことが確認できました。

■ ■ ■

このように特定の属性を持つユーザーのアクセスがあったときだけログを残すように設定しておくやり方は、

考え方によって色々な活用方法があると思います。

例えば、退職することが決定しているユーザーの場合、

会社によっては退職すると決まった瞬間、PCが使えなくなりますが、

引き継ぎなどの理由から退職が決まっていても引き続きPCを使える場合もあるでしょう。

このときに会社の情報を転職先の会社に持ち出す可能性があるので、こうしたことを行っていないか

チェックするために「役職=退職予定者」みたいな属性を設定し、ログをとっておけば、

退職すると決まった人がどのようなファイルにアクセスしたか、一発でわかりますね。

どうでも良いことだけど、「役職=退職予定者」みたいな属性を死亡フラグというのですかね??