皆さんこんにちは。国井です。

Azure AD Premium、Microsoft Intune、Azure RMS (AIP) などから構成される、Enterprise Mobility + Security (EMS) のトレーニングばかり、ここ最近行っているのですが、それに合わせて自分自身のスキルも色々な方面に拡張していなかければならず、結構苦労しています。

その中でも苦労させられたソリューショントップ10には必ず入ってくるであろうものに、Windows Information Protection (WIP) があります。WIPとはWindows 10 Ver.1607以降の機能で、自分のコンピューターの中で、会社で扱うデータと個人で扱うデータを分離・保管するために、データを暗号化し、保護するソリューションです。例えば、リモートデスクトッププログラム (mstsc.exe) 内で扱うデータを暗号化し、保護しなさいと設定しておくだけで、リモートデスクトップ内で扱うコンテンツをホストのOSにコピペ等ができなくなる、そんなソリューションです。

(説明するのが難しいソリューションなので、以下のデモをみてもらうのがわかりやすいと思います。)

WIPは大変便利なソリューションなのですが、その設定はMicrosoft IntuneまたはSCCMから行う必要があり (サードパーティーのMDMから設定を配布することも可)、結構面倒だったんですね。設定が反映されるまでにも結構時間がかかったりすることもあったし。。

(そういえば、ちょっと前まではMicrosoft Intuneからポリシーを設定するときにUIを英語にしないと設定が反映されないとかいう罠もありました。。)

本番環境だったら結果的に設定が適用されればいいので、それでもかまわないかもしれないですが、テスト環境だと早く結果を見たい。そういうときに便利なのが、WIP Setup Developer Assistantというアプリです。

WIP Setup Developer Assistantはストアアプリなので、スタートメニューから[ストア]にアクセスし、ダウンロード・インストールしてください。(画面には[購入]って書いてあるけど、お値段は無料ですよ!)

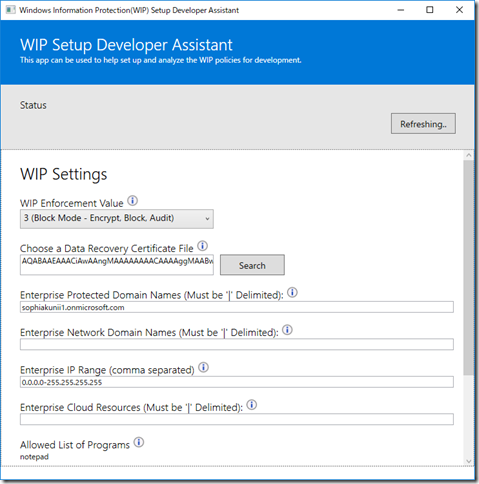

インストールしたアプリは必ずアプリを右クリックして、[管理者として実行]で実行してください。実行できたら、ポリシーの設定を入れていきます。

■WIP Enforcement Value

WIPの制御モードです。

0:オフの状態、1:ログだけ取得するモード、2:コピペなどしようとしたときに警告するモード、3:コピペ等を禁止するモード

■Choose a Data Recovery Certificate File

暗号化に使用する証明書を指定します。証明書は事前に作成しておく必要がありますが、

コマンドプロンプトで「cipher /R:ファイル名」と実行すれば、*.cerと*.pfxのファイルが生成されるので、このうち、*.cerファイルを指定してください。

■Enterprise Protected Domain Names

Azure ADのドメイン名を入れておきます。abc.onmicrosoft.comみたいな感じで入れればOKです。ヘルプによると、この設定はWIPポリシー内のタグとして使われるそうです。

■Enterprise Network Domain Names

保護対象となるURLをFQDNで入れます。例えば、OWAを保護対象にしたいということならば、outlook.office365.com のように入力します。

また、複数の範囲を指定するときは|(パイプ) で指定します。OWAの場合なら、

outlook.office365.com|outlook.office.com

となります。

■Enterprise IP Range

保護対象となるIPアドレスの範囲を入れます。画面にはカンマ区切りで入れてって書いてあるけど、0.0.0.0-255.255.255.255みたいな設定もいけると思います。

■Enterprise Cloud Resources

保護対象となるURLをFQDNで入れます。Enterprise Network Domain Namesとの違いが

イマイチよくわからないんだけど、これは宿題にしておきます。

■Allowed List of Programs

保護対象となるアプリを指定します。

デスクトップアプリならフルパスを指定、ストアアプリなら一覧から指定します。

ここまでの設定ができたら、設定を適用します。

試しに私はこんなポリシーを設定しました。

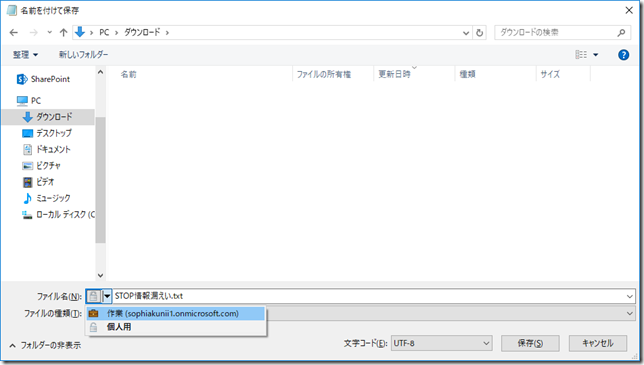

メモ帳をターゲットにして設定しました。設定が適用されたら、メモ帳を開き、

ファイルを作って、保存します。すると、、

名前を付けて保存を行うと、南京錠のマークが出てきて、[作業]を選択すると、WIPによる保護対象として暗号化されます。

このように設定されたファイルの中にあるコンテンツは、同じく[作業]と設定されたファイルまたはアプリとの間でしか、行き来できなくなります。

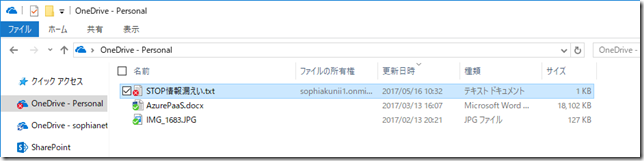

例えば、WIPで保護されていないブラウザー画面を出して、検索窓にコピペすれば、ブロックされます。

また、ファイルそのものをどこかにコピーしようとすれば、それもブロックされます。例えば、OneDriveのデスクトップアプリで使用しているフォルダーにコピーすれば、ファイルごとクラウドに持っていかれるかと思いきや、ブロックされてる!

(さっき、IPアドレス範囲を0.0.0.0-255.255.255.255って設定しましたが、保護範囲は基本的にローカルのみです。細かい仕組みの話は省略しますが、仮にファイルをネットワーク上のどこかにもっていったとしても暗号化解除の鍵は移動した先にありませんので、ファイルを開けません。)

こんな感じのことが簡単に試せます。

もちろん、現実の運用ではすべてのデバイスに設定しなければならないので、Microsoft Intuneなどを使うことになると思いますが、取り急ぎで確認するときとか、便利ですよね?