Google Chromeで条件付きアクセスを使う

突然ですが条件付きアクセス使ってますか?

Microsoft Entra IDの条件付きアクセスを使えば、ユーザー、デバイス、アプリ、IPアドレスなど、様々な要素を元にクラウドサービスに対するアクセス制御ができると思います。

しかしその設定はMicrosoft Edgeのみで有効でGoogle Chromeからのアクセスの場合にはMicrosoft Single Sign On拡張機能を別途インストールしなければ条件付きアクセス設定が判定されないケースがありました。

この不便さを解消するためにChrome Ver. 111からCloudApAuthEnabledを有効にすることで拡張機能を入れなくても条件付きアクセスに対応できるようになったので、今日はGoogle Chromeで条件付きアクセスを適用させるCloudApAuthEnabledについて見てみたいと思います。

CloudApAuthEnabledとは

CloudApAuthEnabledはGoogle Chromeに関わるレジストリの設定で、条件付きアクセスを突破してChrome経由でのシングルサインオンアクセスを実現するための設定です。

Microsoft Learnでは次の設定を行うことでCloudApAuthEnabledを有効化できると書いてあります。

- パス:

HKEY_LOCAL_MACHINE\Software\Policies\Google\Chrome - 名前:

CloudAPAuthEnabled - 値:

0x00000001 - PropertyType:

DWORD

これをPowerShellスクリプトにしてIntuneから展開してしまえば出来上がり!なのですが、なんでもPowerShellスクリプトにして展開するのは後の管理者への引継ぎを考えるとあまりやりたくないんですよね..

構成プロファイルからCloudApAuthEnabledを設定する

構成プロファイルの設定にはGoogle Chromeに関わる設定項目が最初から用意されています。しかし、CloudApAuthEnabledに関わる設定がなかったので、Chrome用ADMXファイルをインポートし、そこから設定することにしました。

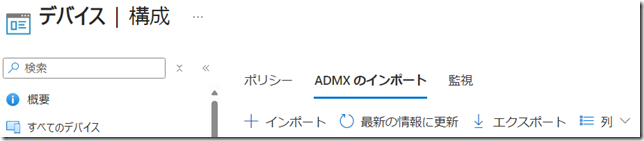

Chrome用ADMXファイルはGoogleのサイトからダウンロードできるので、これを入手してMicrosoft Intune管理センターの デバイス > 構成 > ADMXのインポートから

Google.admxとChrome.admxファイル (ja-jpフォルダーにある言語設定ファイルであるGoogle.admlとChrome.admlファイルも一緒に)インポートします。

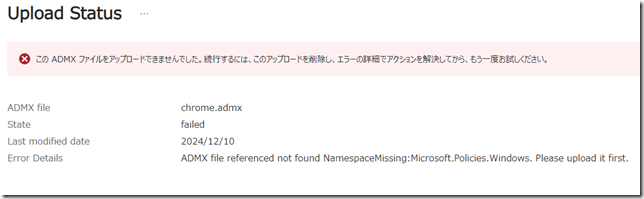

するとCloudApAuthEnabled設定が利用できるようになります!って言いたかったのですが次のようなエラーが出てしまいました。

エラーメッセージにも書かれているようにChrome.admxファイルをインポートするためには前提条件としてWindows.admxファイルが必要になります。

そこでマイクロソフトのWebサイトから最新のADMXファイルを入手し、ダウンロード・インストールするとインストールフォルダーにWindows.admxファイルとさらにその配下のja-jpフォルダーにあるWindows.admlファイルをインポートします。

ここまでができるとChrome.admxファイルも問題なくインポートできるようになります。

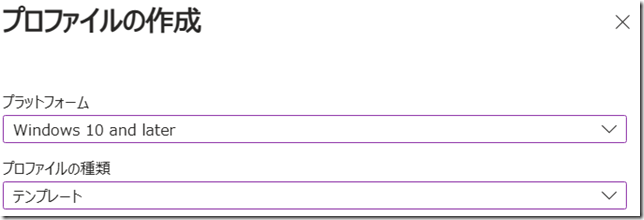

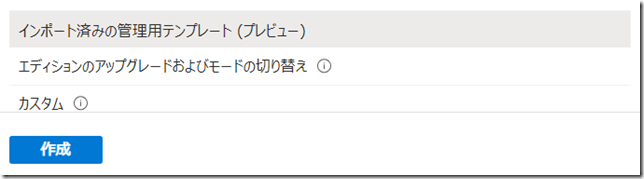

ここまでできたら構成プロファイルからCloudApAuthEnabled設定が呼び出せるようになります。Microsoft Intune管理センターの デバイス > 構成 > 作成 > 新しいポリシーから、こんな感じでメニューを呼び出すと

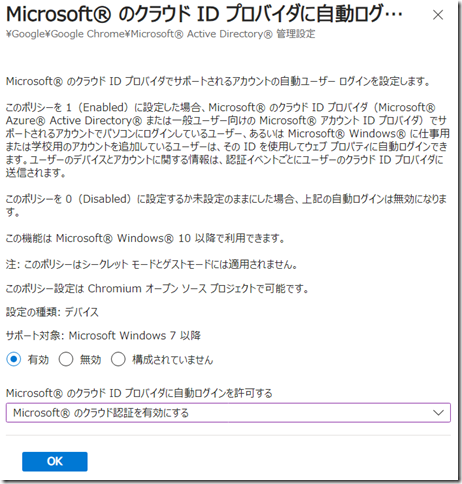

管理用テンプレートの画面が出てくるので、コンピューターの構成 > Google > Google Chrome > Microsoft Active Directory 管理設定の順にアクセスすると[Microsoft のクラウドIDプロバイダに自動ログインを許可する]メニューがあるので有効にして

[Microsoft のクラウド認証を有効にする]を選択するとCloudApAuthEnabledを有効にしたことになります。

結果を確認

CloudApAuthEnabledを有効にすれば、Entra登録やEntra参加などを行っているデバイスでChromeからMicrosoft 365のページにアクセスすれば自動的にサインインするようになりますし、また条件付きアクセスの条件も自動的にチェックするようになります。

今回は条件付きアクセスで次のようなアクセス制御設定を行ってみました。

・ユーザー:すべて

・ターゲット:Office 365 Exchange Online

・条件:デバイスフィルターで「Entra登録またはEntra参加デバイスを除外」

・制御:ブロック

ご覧のような設定をすればCloudApAuthEnabledを設定していない限り、「Entra登録またはEntra参加デバイスを除外」を判定できずに先へ進めないはずです。ですが私のコンピューターはCloudApAuthEnabled設定をしてあるので、実際にアクセスしてみると、ご覧のようにアクセスできることが確認できます。

2025年12月24日追記

CloudApAuthEnabledを設定していないとMicrosoft Single Sign On拡張機能を使わないと判定ができませんが、拡張機能はシークレットモードでは動作せずアクセスがブロックされます。このことはCloudApAuthEnabled設定を行っている場合でも同じで、シークレットモードではCloudApAuthEnabled設定は動作せず、アクセスがブロックされます。