皆さんこんにちは。国井です。

最近、爆発的に増え続けるAzure ADやMicrosoft Intuneなどの機能を追い続けるので精一杯で、どのように活用するべきか、などをじっくり考える時間を与えくれない感じです。

オンプレミスの製品が何年かに一度リリースされていた頃に比べると、確実に時間の流れが速くなった、そんな印象です。

そんな状況でも、地道に色々なサービスのウォッチをしているのですが、今日は普段からウォッチしている、Azure ADとIntuneの話をしたいと思います。

■ ■ ■

Windows 10でAzure ADに参加などの設定を行うと、[PINの設定]が求められるようになり、画面の指示に従ってPIN番号を設定することになると思います。

ただ、いくらローカルで認証するからといって、PINの長さや複雑性なども、すべて個人任せにしてしまうのは企業の管理者としていかがものか?という疑問もあるかと思います。

そんな時にはMicrosoft Intuneのポリシーで制御するという方法があります。

では、設定方法を見てみましょう。

■ ■ ■

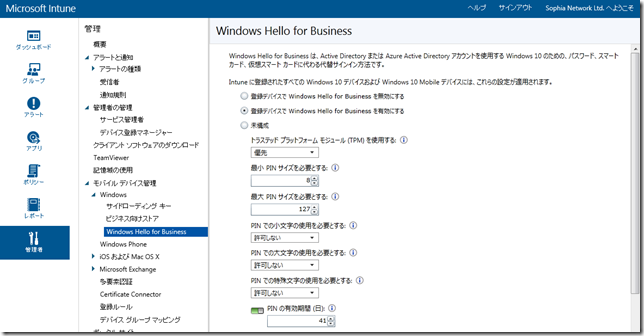

Intune管理ポータルの左ペインの[管理者]から[モバイルデバイス管理]-[Windows]-[Windows Hello for Business]を開き、[登録デバイスでWindows Hello for Businessを有効にする]を選択します。

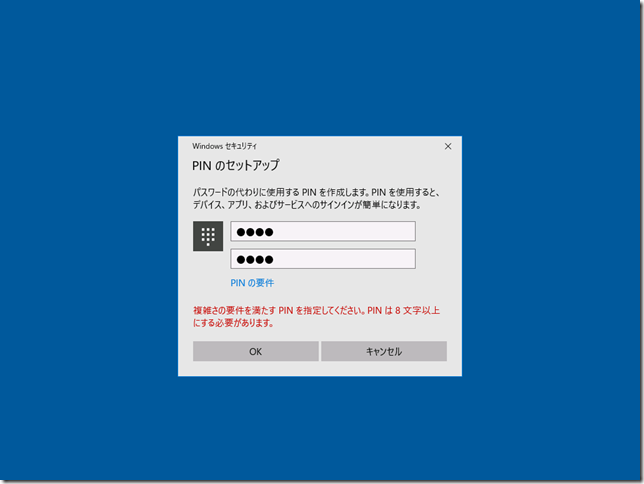

また、必要に応じてPINの長さや生体認証の利用などをポリシーで設定できます。今回は、デフォルトでのPINの長さである4文字を認めず、8文字以上になるように設定しました。

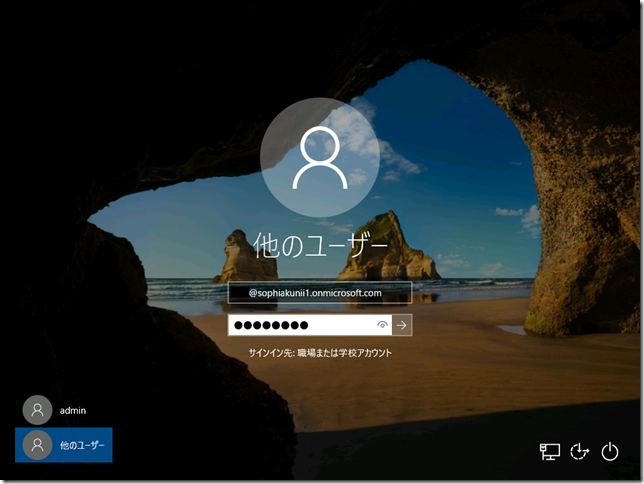

では、クライアントコンピューターから確認してみます。Azure ADアカウントでサインインし、

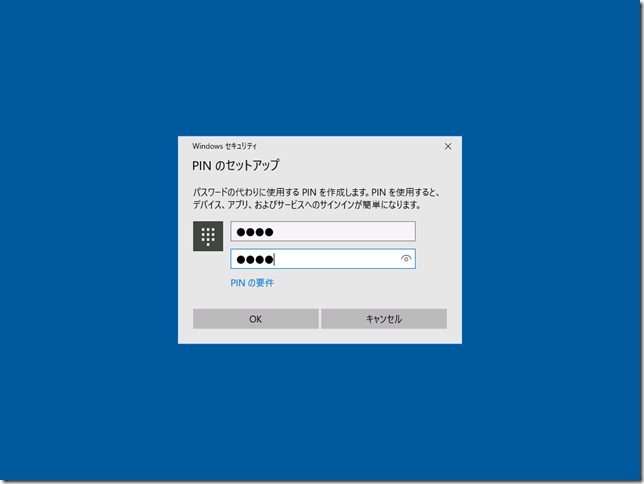

PINのセットアップ画面で、本人確認をすませ、

4文字のPIN番号を入力すると、、

短いPIN番号だから、8文字以上入れてねと警告を受けました。

パスワードに関しては8文字以上しろだの、複雑な文字列にしろだの言ってくるくせに、PINの設定は何もないってオカシイですよね。

パスワードであろうと、PINであろうと、企業で定めたポリシーに沿った運用をするべきで、

Active Directory+グループポリシーだったら、そうした設定もできるのでしょうが、

ワークグループのPCだとなかなか難しい。

そんなときにMicrosoft Intune+Windows Hello for Businessの組み合わせは効果を発揮するのだと思います。