皆さんこんにちは。国井です。

以前Copilot for Securityを使ったIntuneのトラブルシューティングの話をしてから時間が空いてしまいましたが、今度はCopilot for Securityを使ったインシデント対応をしてみたいと思います。Microsoft Defender XDR単体でインシデント対応する場合とどんな違いがあるか?をつかんでもらえれば嬉しいです。

※Copilot for Securityそのものの利用開始方法は他の方が既に解説してくれているので、ここでは省略します。

本日の特選素材

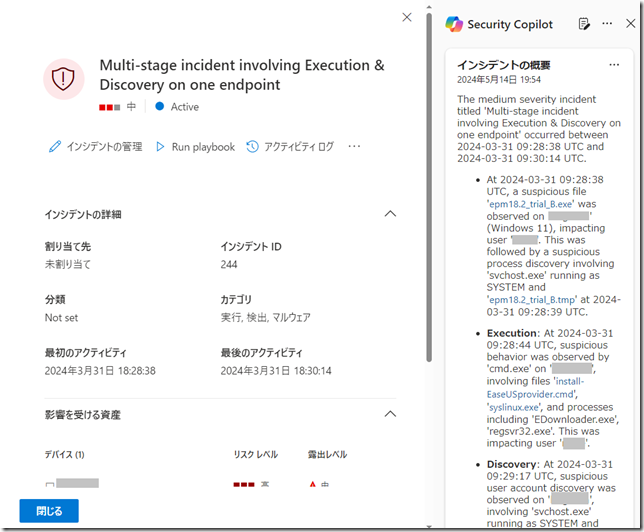

MDEではおなじみ「Multi-stage incident..」で始まるインシデントが出ていたので、これを見ていきます。ちなみにCopilot for Securityは事前に有効化しておかないと利用することはできませんが、インシデントが発生してから有効化しても利用することは可能です。Copilot for Securityってお高いし、常に有効化しておくこともできない会社さんもあるだろうから、その場合はインシデントが出てからキャパシティを作成しても良いかと思います。

利用開始

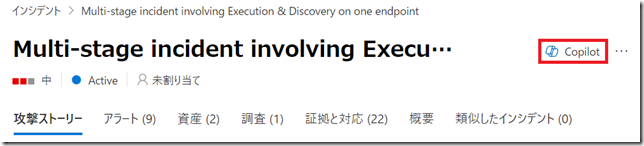

Copilotの有効化が完了したらインシデントを開いてみましょう。インシデント画面を開くと上の画面にあるようにCopilotボタンが出てくるのですが、これを押さなくても勝手にCopilotが立ち上がり、インシデントの概要を要約してくれます。

ただし英語だったので私は普通のCopilotに日本語に翻訳してもらうようにお願いしたら、次の日本語が返ってきました。

2024年3月31日09:28:38 UTCから09:30:14 UTCの間に発生した「エンドポイントでの実行と発見を伴うマルチステージインシデント」と題された中程度の深刻度のインシデントについて、以下の情報が確認されました。

2024年3月31日09:28:38 UTCに、Windows 11を搭載した’xxx’で、ユーザー’xxx’に影響を与える怪しいファイル’epm18.2_trial_B.exe’が観測されました。

その直後の09:28:39 UTCに、SYSTEMとして実行されている’svchost.exe’と’epm18.2_trial_B.tmp’による怪しいプロセスの発見がありました。実行:

09:28:44 UTCに、‘xxx’で’cmd.exe’による怪しい挙動が観測され、ファイル’install-EaseUSprovider.cmd’、‘syslinux.exe’、およびプロセス’EDownloader.exe’、’regsvr32.exe’が関与しており、ユーザー’xxx’に影響を与えていました。発見:

09:29:17 UTCに、’xxx’で怪しいユーザーアカウントの発見が観測され、SYSTEMとして実行されている’svchost.exe’と’cscript.exe’が関与しており、ユーザー’xxx’に影響を与えていました。実行:

09:29:20 UTCに、’xxx’で怪しいサービスが起動され、SYSTEMとして実行されている’services.exe’と’ensserver.exe’が関与していました。

09:29:59 UTCに、’xxx’でユーザー’xxx’に影響を与える怪しいファイル’EPMUI.exe’が観測され、その直後に’epm0.exe’と’EPMUI.exe’に関する別の怪しいファイルの観測がありました。発見:

09:30:06 UTCに、’xxx’で怪しいシステムネットワーク設定の発見が観測され、’EPMUI.exe’と’powershell.exe’が関与しており、ユーザー’xxx’に影響を与えていました。

このインシデントに関する詳細情報や対応については、セキュリティチームまたはIT部門にお問い合わせください。

なるほど。epm18.2_trial_B.exeという実行プログラムが実行することで引き起こされたインシデントだということがわかりました。もう少し調べてみましょう。

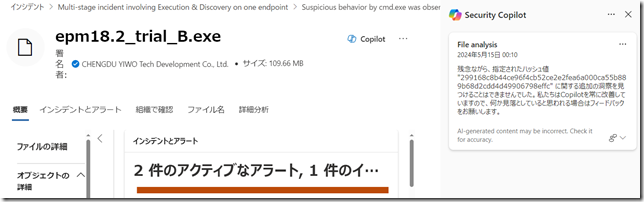

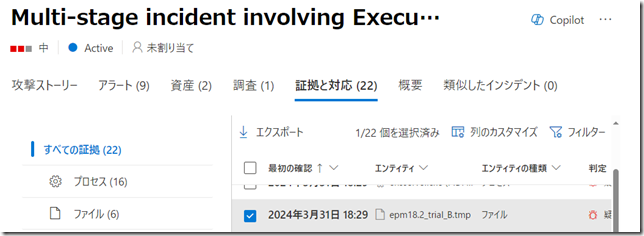

続いてインシデント画面の[証拠と対応]タブに進んで[疑わしい]と判定されたファイル群を見てみます。

[証拠と対応]タブにある各ファイルはクリックするとCopilotアイコンがついた[Analyze]ボタンが登場します。

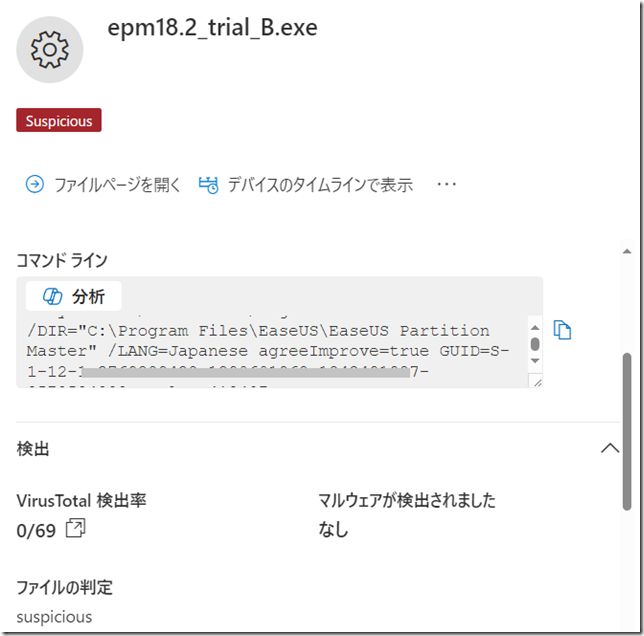

また、実行したプログラムがコマンドラインの引数を伴っていたりすれば、コマンドラインに対して[分析]ボタンが出てきます。

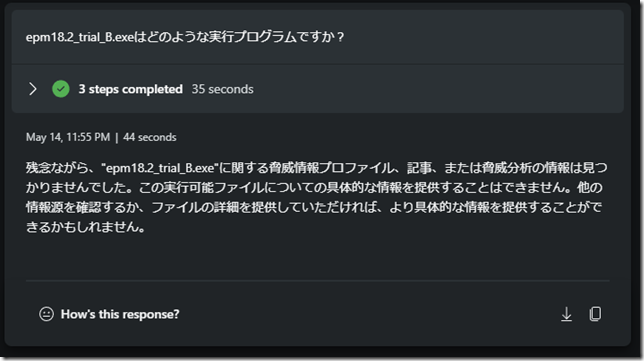

コマンドラインに対して[分析]ボタンを押してみたのですが、残念ながら今回のケースではexeファイルに対応する情報を持ち合わせていないようで、分析ができないとの結果が返ってきました。

ファイルのハッシュ値をもとに脅威インテリジェンスの情報と突合して分析を行っているようなので、分析結果が返ってこないってことは未知のマルウェア or 安全なファイルのどちらかなのかなと思いました。

話はズレますけど、Copilot for SecurityにはMicrosoft Defender XDR画面に埋め込まれたCopilotボタンを押して実行する「埋め込み型」とCopilot for Security専用のURLからプロンプトを使って調査する「スタンドアロン型」があります。いま見てもらってファイルの分析はスタンドアロン型からプロンプトを投げて分析させることも可能です。

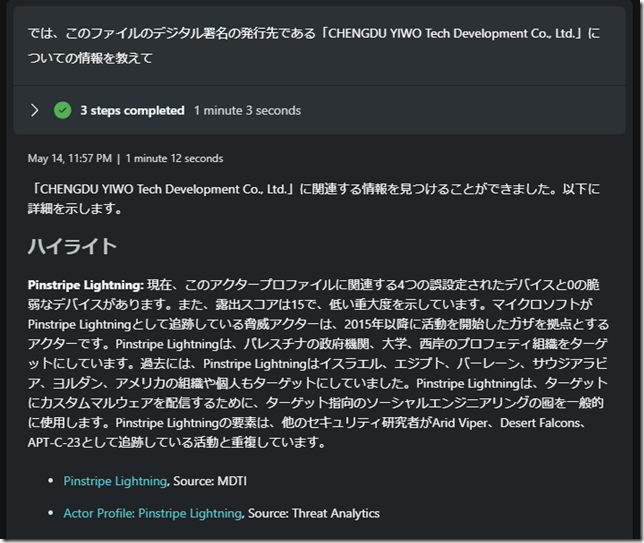

スタンドアロン型の場合、普通のChatGPTのようにプロンプト画面で連続したやり取りができます。MDE画面からexeファイルの情報を確認したところ、電子署名から発行先となる企業が確認できたので、この企業について問い合わせることにしました。

言ってる意味がよくわからなかったけど、露出スコアは15という低い数値であることは導き出せました。同じことを普通のCopilotにも聞いてみます。

この企業はデータバックアップの製品を開発している企業だといういうことがわかりました。もしバックアップのソフトウェアをインストールしたということであれば、先ほどのexeファイルが悪性のファイルなどではなく、バックアップソフトウェアだったということがわかります。

もう一度、スタンドアロン型のページに戻り、プロンプトの実行結果一覧画面に戻ります。

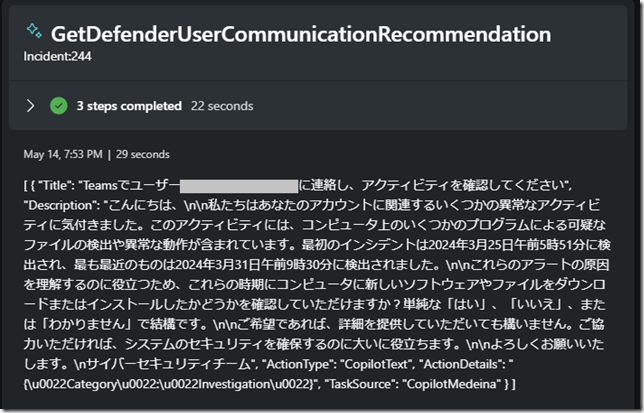

ここまで話をしませんでしたが、実は埋め込み型から行った操作はスタンドアロン型のページにも同じ情報が登場します。最初にインシデント画面を開いたところ、インシデントの概要を勝手に作ると言いましたが、その情報はスタンドアロン型の画面からも同じ情報を参照できます。また、インシデントの概要と同時に[ガイド付き応答]と呼ばれる調査を行ってくれます。それがこちらになります。

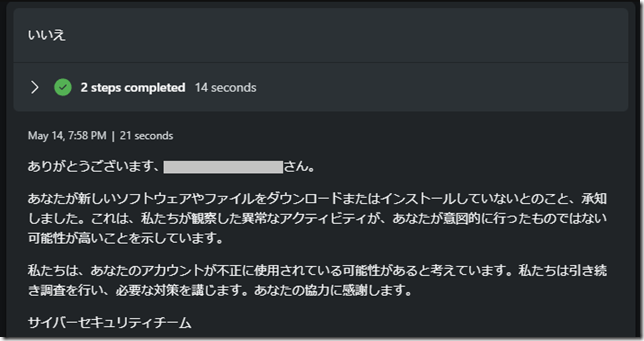

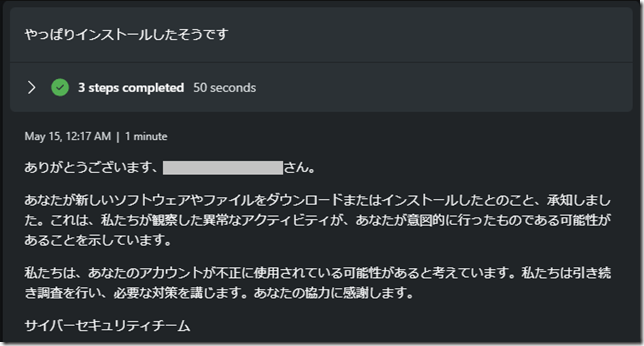

ガイド付き応答ではインシデントの概要から次に行うべきアクションを示してくれます。ここでは該当のユーザーに「コンピューターで何かしましたか?」と聞くようにアクションを指示しています。

そこで実際に該当のユーザーにヒアリングをした結果を書き込みます。

こういうのってヒアリングすると「何もしてません」とウソつかれたりすることありますよね?そこで後からバックアップソフトウェアをインストールしたと書き込んでみたら、こんな結果が返ってきました。

ここまでの話をまとめると、epm18.2_trial_B.exeという実行プログラムが実行されたのだけれども、それはバックアップソフトウェアを意図してインストールした結果だったということがわかりました。(雑なまとめでごめんなさい)

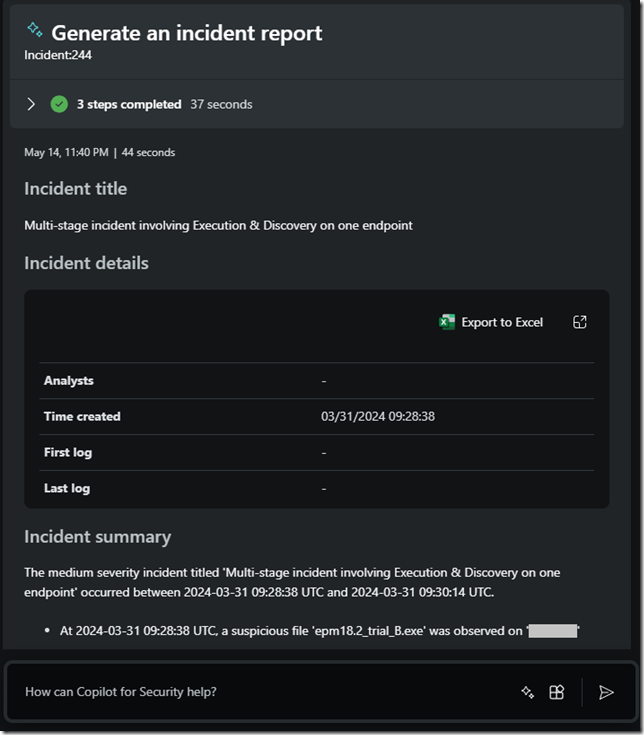

最後にここまでのまとめとしてインシデントレポートを作ってもらうことにしましょう。

上の画面で[インシデントレポートを生成する]をクリックすれば実行結果としてこんな感じで表示されることになりますし、[Export incident as PDF]をクリックすればPDFファイルで同じ内容を保存することができます。

レポートの詳細をここに載せることはできないけど、簡単に言うとインシデント画面とアラート画面で見ることができる内容をひとまとめにしたレポートって感じです。

ここまでの内容はCopilot for Securityなどなくても自力でなんとかなるっしょ!って思った人もいるかもしれません。しかしそうした作業には面倒が生じるだろうし、またこの方面に不慣れな人であればそもそもインシデント対応の作業として何をすればよいか?と悩む人もいると思います。そうした人に勝手にガイドしてくれたり、自然言語で質問できたりするのはありがたい存在になるんだろうなと思いました。

参考情報:Microsoft Defender の Microsoft Copilot