Attack DisruptionでRDP接続できなくなったデバイスを復旧 する方法

皆さんこんにちは。国井です。

今日はTipsです。MDEで最近Attack Disruption (MS Learnの中での名称は「自動攻撃の中断」) と呼ばれる機能が実装され、

攻撃を検知すると自動的に今後行われるであろう攻撃に対するブロックを行ってくれます。

例えばPass the Hash攻撃があれば、ドメインコントローラーへのRDP接続をブロックする、といった具合です。

MDEの画面と共に見てみましょうか。

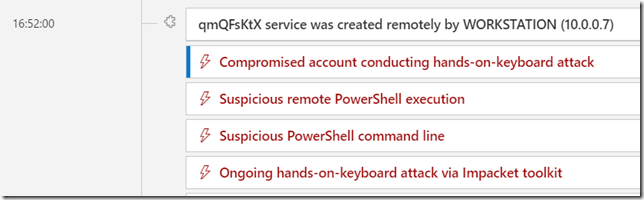

qmQFsKtXというサービスがPass the Hash攻撃を行う過程で作られたので、Compromised account.. というアラートが出てきて、

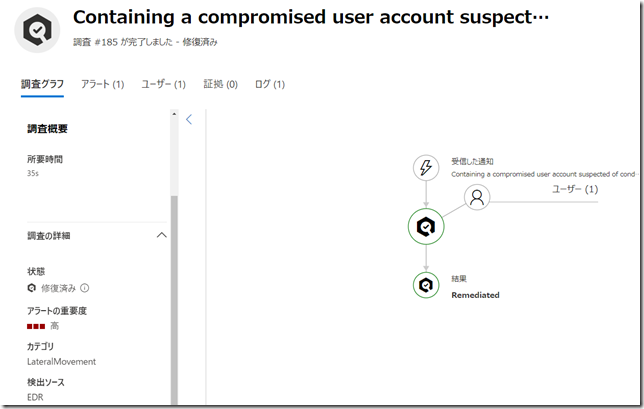

MDEにオンボードされたドメインコントローラーに自動調査が動作し、Attack Disruption機能によってRDP接続がブロックされます。Attack Disruption機能が行った処理は自動調査の中の機能のひとつという位置づけになるので、Microsoft Defender管理センターのインシデント画面から[調査]タブをクリックして確認できます。

この機能ありがたいのですが、ひとつだけ困ることがあります。

それはサーバーをAzure仮想マシンとして動かしていた場合です。

Azure仮想マシンはWindows ServerであればRDP接続して管理するため、RDP接続できなくなると管理ができなくなってしまいます。

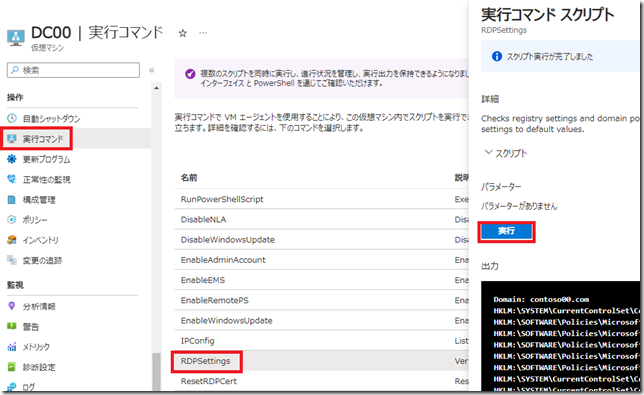

そんな時はAzure仮想マシンの [実行コマンド] から [RDPSettings] を実行しましょう。

これを実行するとRDP設定を再度有効化してRDP接続が可能な状態になります。

ちなみにPass the Hash攻撃の対象となったユーザーも無効化されるのですが、こちらは一定期間経つと自動的に有効化されます。ただそんなの待ってられないという人は[実行コマンド]から[RunPowreShellScript]を使ってユーザーを有効化するコマンドを実行すると良いでしょう。