条件付きアクセスとMDAを組み合わせてアクセス制御

皆さんこんにちは。国井です。

Microsoft 365 Virtual Marathonでは条件付きアクセスのテーマでお話をさせていただきました。

今回は3回目ということで前回、前々回からのアップデートをお伝えしようと思ったのですが、過去の動画のアーカイブはご覧になれないこと、また発表スライドをSlideshareにアップロードしてしまったために参照できなくなってしまっていることなどから、改めてブログからお伝えしようかなと思い、書き始めてみました。

条件付きアクセスの条件の拡張

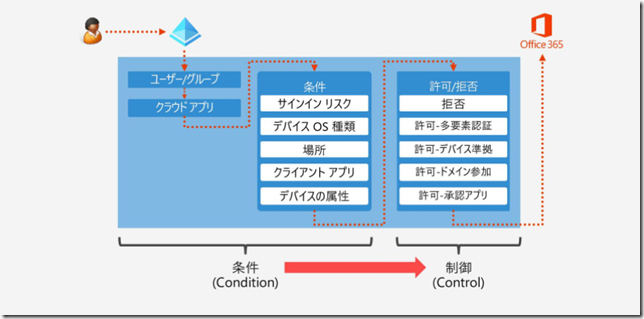

条件付きアクセスはAzure ADに登録されたアプリに対するアクセス制御機能で

ユーザー/グループ、アプリ、OS種類、IPアドレス、デバイス種類などなどを条件に許可/拒否を設定できるものです。

しかし、ここに書いてある条件にないことを条件として設定したい場合もあるでしょう。

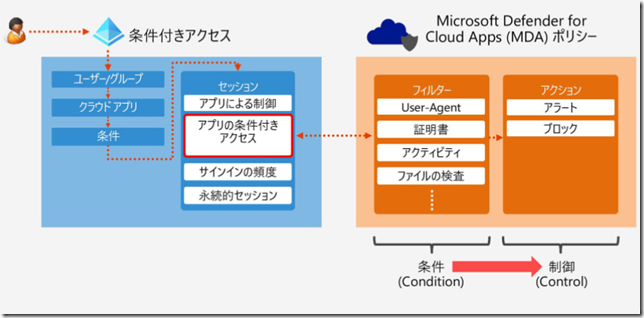

その場合には条件付きアクセスから他のクラウドサービスを参照するように連携することができます。

例えば、かつてMCASと呼ばれていたMicrosoft Defender for Cloud Apps (MDA) との連携です。

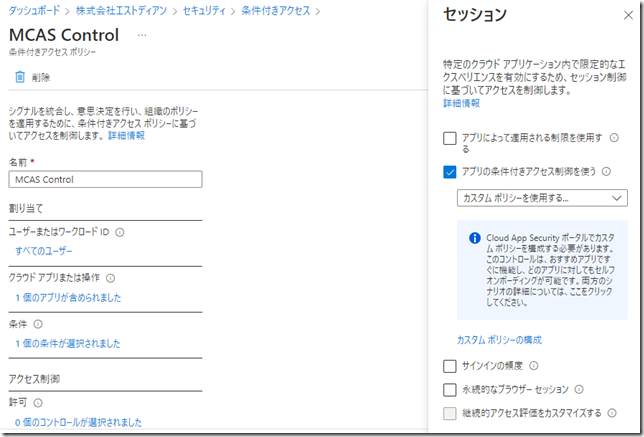

条件付きアクセスの[セッション]-[アプリの条件付きアクセス]を設定することで、条件付きアクセスから条件を設定するのではなく、MDAで条件を設定することができるようになります。

実際の設定画面はこんな感じです。

一方、MDAで条件を設定するときはMDAポータル画面からセッションポリシーまたはアクセスポリシーを作成して行います。

ポリシーで作成する内容ですが、ユースケース別に書き出してみましたので参考になるものがあれば使ってみてください。

証明書認証を行いたい

Azure ADやIntuneに登録されていないデバイスを認証したい、よくある話だと思います。

実はこちらの設定については別のブログですでに紹介していますので、そちらを参考にしてください。

読み取り専用アクセスにしたい

Azure ADやIntuneに登録されていないデバイスの場合

会社が認めたデバイスではないわけだから、アプリへのアクセスは読み取り専用にしたい。

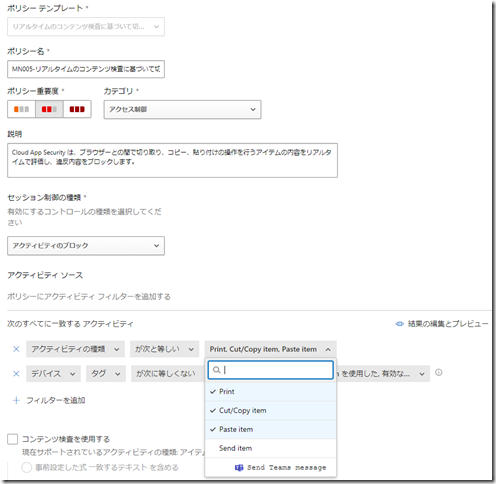

そのときはセッションポリシーを利用してさせてはいけない設定を定義します。

セッションポリシーを作成するときにテンプレートを使って作成することができるのですが、

そこで[リアルタイムのコンテンツ検査に基づいて切り取り、コピー、貼り付けをブロックします]というのを選択すると、上記のようなポリシーが作成できます。このポリシーを作成すると、アプリへのアクセスは許可するけれども、印刷、コピー、ペーストの各操作がブロックされます。ただし、この設定はブラウザーでしか利用できない設定なので、Outlookなどのクライアントアプリからのアクセスがあったときはどうするか?という条件付きアクセスポリシーは別途設定しておく必要があります。

Firefoxからのアクセスはブロックしたい

HTTPヘッダーに含まれるユーザーエージェントの文字列を識別し、アクセス可否を判定できます。ユーザーエージェントにはOS種類やブラウザー種類などの情報が含まれるので、そこでFirefoxの文字列が含まれている場合、ブロックするような設定をMDAのアクセスポリシーで設定します。

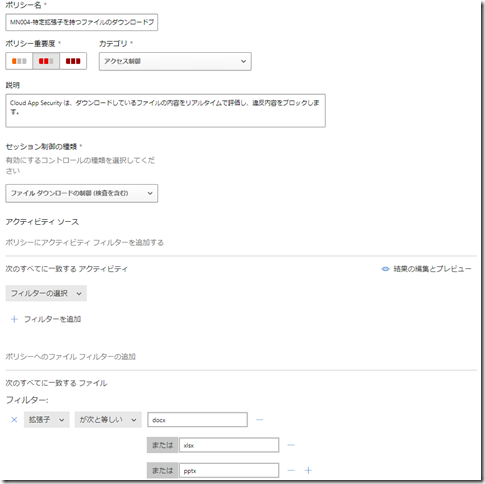

特定のファイルをダウンロードさせない

アプリへのアクセスは許可するけれどもファイルのダウンロードは禁止したい。

そんなときはセッションポリシーの[フィルター]設定を使います。

[フィルター]設定には下の画面にあるように拡張子で.docx、.xlsx、.pptxのファイルのダウンロードを禁止するように設定することもできますし、

ファイル名でのブロック、秘密度ラベル(AIPの設定)が設定されたファイルのブロックなどがそれぞれ設定できます。

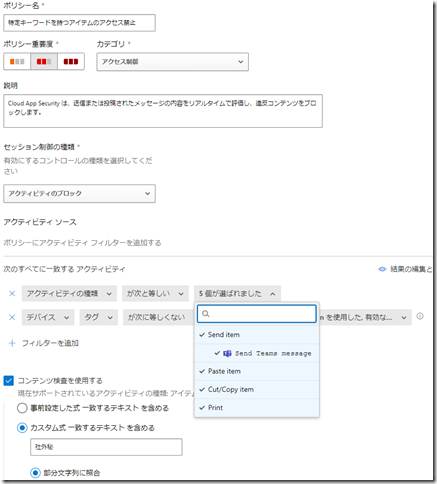

【おまけ】特定キーワードが含まれるWebページでの操作の制限

結論から言うと「やってはいけない」設定なのですが、

面白い機能にアクセスするページ内のコンテンツ検査を行う機能があります。

要はDLP機能であらかじめ設定したキーワードと同じものがWebページ内にあるかを検査します。そして、特定キーワードが含まれるWebページではダウンロードを禁止する、コピペを禁止するなどの制限がかけられます。

上の画面ではWebページに「社外秘」というキーワードが入っていたら、という条件を入れているのですが、この設定を行うとWebページをロードするときに「社外秘」というキーワードがないか検索するので、ページのロードにめちゃくちゃ時間がかかります。

なので現実的な設定とは言えないと思います。

■ ■ ■

以上、MDAと組み合わせて条件付きアクセスを設定することで、様々な条件を設定できることを見てきました。参考になれば幸いです。