条件付きアクセス適用の状況把握 あれこれ

皆さんこんにちは。国井です。

Azure ADのアクセス制御機能である条件付きアクセスですが、結果の確認方法については色々な方法があるので、ここではまとめてみたいと思います。

【基礎】サインインログ

もっとも簡単な条件付きアクセスの実行結果確認の方法です。

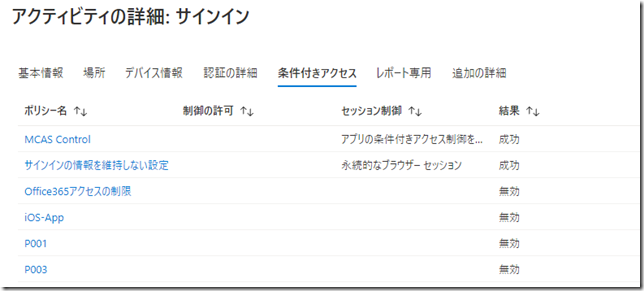

Azure AD管理センターの[サインインログ]から個々のログを参照すると、そのサインインでは条件付きアクセスポリシーが適用されたか?適用されたのであれば、どのポリシーが適用されたか?が確認できます(下の画面の結果で成功と出ているのがポリシーで許可した場合、無効と出ているのがポリシーがそもそも適用されなかった場合です)。

【基礎】What-if

サインインログでは実行結果の確認をしましたが、実行する前に確認したい(シミュレートしたい)というときに利用するのがWhat-ifです。条件付きアクセスポリシーの作成画面に用意されている、このメニューではユーザーやアプリなどの条件を指定してポリシーが割り当てられるかどうか?また割り当てられた場合にはアクセスはブロックされないか?などを確認できます。ただし、What-ifで指定するパラメータはデバイスプラットフォーム(OS)が何か?クライアントアプリには何を使っているか?デバイスの状態がどうなっているか?など、条件が細かくて現実の状況を正確シミュレートできるかと言われると結構難しい気がします。

だから私はこの機能に対してネガティブな印象を持っています。

条件付きアクセスの概要メニュー

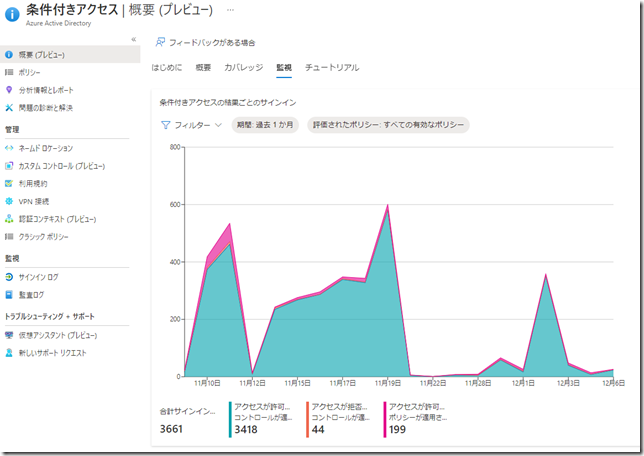

ここからは結果の確認というよりは統計情報って感じなのですが、Azure AD管理センターのセキュリティ > 条件付きアクセス > 概要をクリックすると条件付きアクセスの適用結果を統計情報として参照できるようになっています。

下の図では

コーラルグリーン:条件付きアクセスが適用されてアクセス許可

オレンジ:条件付きアクセスが適用されてアクセス拒否

ピンク:条件付きアクセスが適用されなかった

をそれぞれ表しています。

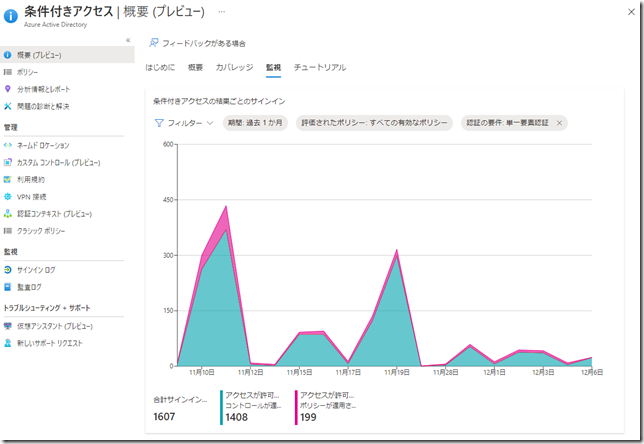

さらにフィルターを使うとデバイスの状態であったり、単一要素認証のケースだったり、色々な条件下での条件付きアクセスの適用状況が確認できます(下の図)。上の図と比べると11月12日までは全体のサインイン数に比例して単一要素認証が実行されていたのに、11月12日以降は全体のサインインと単一要素認証のサインイン数が比例しなくなっていることがわかります。

(このあたりで皆でMFAを使い始めたのかな?)

あまり条件付きアクセス関係ない気がするけど。

条件付きアクセスの分析情報とレポート

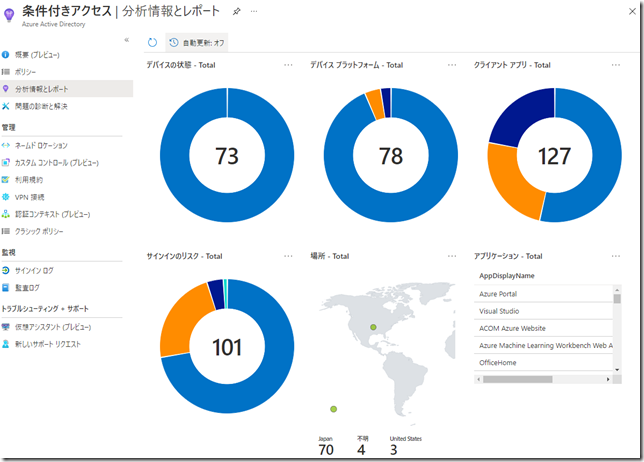

次も統計情報的なサービスです。Azure AD管理センターのセキュリティ > 条件付きアクセス > 分析情報とレポートをクリックすると条件付きアクセスポリシーの単位でのポリシー適用結果を参照できます。下の図では特定のポリシーを選ばないで30日間の統計情報を参照していますが、特定のポリシーを指定すれば、そのポリシーによってどれだけの人がブロックされているか?などがわかります。

画面をスクロールすると、円グラフが出てきてOS種類別、クライアントアプリの種類別、デバイス登録種類別、などに分かれて表示をしてくれます。ちなみにクライアントアプリの種類別の濃い青はExchange ActiveSyncなので、未だにレガシー認証を使っている輩がいるってことがハッキリわかります。

他にもMicrosoft Graphでデータを引っ張ってきてダッシュボードに出力するなど、色々なやり方があると思いますが、ここでは出来合いのもので活用できそうなものを紹介させていただきました。