皆さんこんにちは。国井です。

早いもので、もう9月。夏休みの思い出は何か作れましたか?

私は海にも、山にも行かず、夏休みを消化することもなく、8月が終わってしまいました。。

そんなことより、今日はAzure ADのアクセス監視に関する話です。

Azure ADをID管理システムとして利用しようとしたときに出てくる疑問の1つに、誰がいつアクセスしたか?のログをどうやってみるか?があります。

Azure ADのアクセスログには思いつくだけで次のようなものがあります。

・Azure管理ポータル画面の[レポート]

・Graph API

・Cloud App Security

・Azure AD Identity Protection

ここに挙げたものは単純にアクセスログを見るだけでなく、Machine Learning機能を利用して、不正アクセスの検出と管理者への報告機能を備えているものもあります。その意味では、オンプレミスのActive Directoryと比べてもそん色のない、いや、それ以上の機能を備えているといえます。

アクティビティ監視機能は色々ありますが、今日はこの中からCloud App Securityについて、見てみたいと思います。

■ ■ ■

Cloud App Securityは不正なサインインを含む、様々な不適切なアクティビティを監視し、検出した場合には管理者に通知するシステムです。

Cloud App Security自体はAzure AD Premiumに含まれてくる機能なのですが、

機能限定版(?)のようなものがOffice 365 E5に付属する「高度な通知の管理」(Advanced Security Management)でも利用できます。

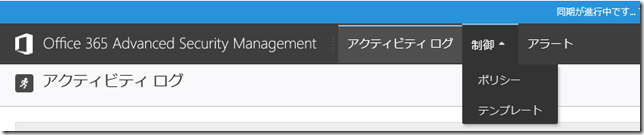

Office 365 E5の場合は、こんな感じのメニューが用意されていて[ポリシー]からアラートをあげるための条件を設定できます。

作成可能なポリシーは、アクティビティポリシーと異常検出ポリシーの2種類

異常検出ポリシーはログオンの失敗など、考えられる一般的な不正アクセスに対応したアラートを発行するポリシーです。

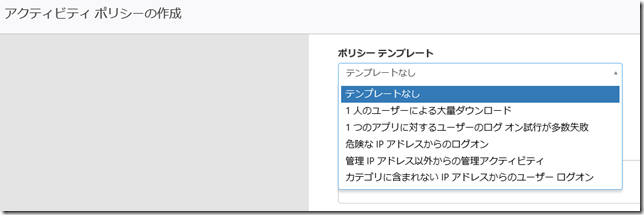

それに対して、アクティビティポリシーは、あらかじめ用意されたテンプレートをベースに不正アクセスを検出し、アラートを発行するポリシーです。

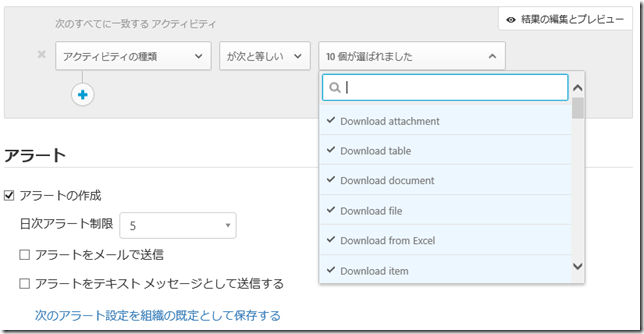

この中から[1人のユーザーによる大量ダウンロード]を選択すると、こんな感じで条件が設定されます。

アクティビティの種類を参照すると、添付ファイルのダウンロード、ファイルのダウンロードなど、ダウンロード関連のアクティビティが監視対象として選択されていることがわかります。

その他、ポリシーではアラートを発行するだけでなく、アクション([ガバナンス]と言います)として、Office 365ユーザーの停止を選択することができます。

話が長くなってしまったので、Cloud App Securityは次回ご紹介します。

では!