前回からの続きで、今回はWindows Azure Multi-Factor Authenticationを使ってADFSから多要素認証を行うための設定をします。

まずは前回のおさらいです。

Windows Azure Multi-Factor Authenticationを使った多要素認証はWindows Azureのサービスとして提供され、Windows Azure Multi-Factor Authentication Serverツールをインストールすると、デフォルトのADFSサーバーにはない、多彩な多要素認証を使えるという話でした。

そして、Windows Azure Multi-Factor Authenticationを使ってみましょうということで、前回はWindows Azure Multi-Factor Authentication ServerツールのインストールとADFSアダプターのインストールまでを行いました。今回は、その続きを見ていきます。

Windows Azure Multi-Factor Authentication Serverツールを利用するADFSサーバーの設定

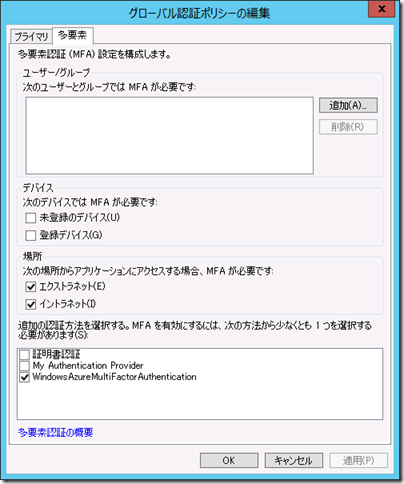

前の手順でADFSアダプターをインストールしたので、既にWindows Azure Multi-Factor Authentication ServerツールとADFSサーバーの関連付けは完了しています。

そのため、ここで行う手順はADFSサーバーで利用する具体的な多要素認証の種類の選択になります。

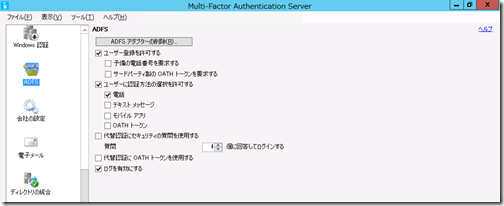

Windows Azure Multi-Factor Authentication Serverツールを開き、[ADFS]の項目から、

・ユーザー登録を許可する

・ユーザーに認証方法の選択を許可する

(電話)

の2つの項目に今回はチェックをつけました。

電話以外の多要素認証を利用するときは、[ユーザーに認証方法の選択を許可する]の他の項目にチェックをつけておけばよいですね。

Windows Azure Multi-Factor Authentication Serverツールを利用するユーザーの設定

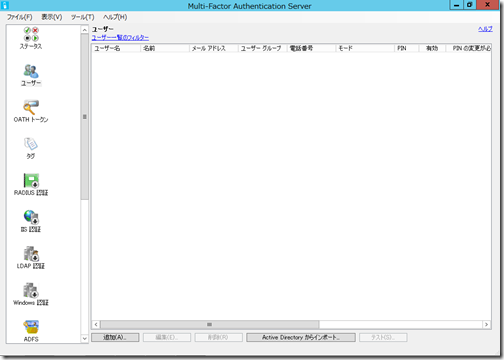

Windows Azure Multi-Factor Authentication Serverツールから[ユーザー]をクリックすると、多要素認証を利用するユーザーの登録が行えます。ユーザーの登録は追加ボタンまたはActive Directoryからインポートすることで行えます。

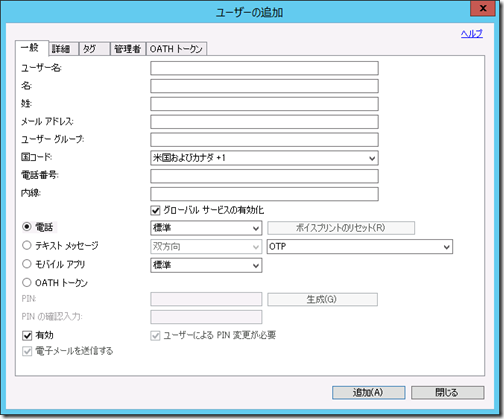

手動で追加するときはこんな画面から

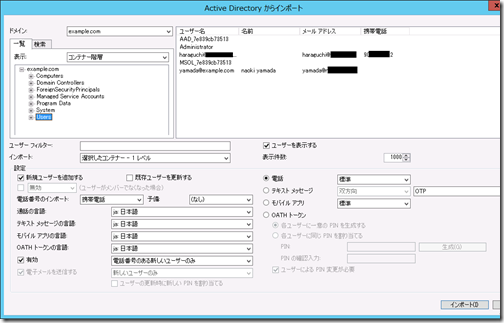

Active Directoryからインポートするときは、こんな画面からそれぞれ登録できます。

Active Directoryからインポートするときは、インポート対象となるOUまたはユーザーを選択してインポートします。

(インポートするとき、ユーザー名だけでなく、携帯電話番号もADからインポートされます)

どちらの方法で追加するときも共通して言えることですが、

・ユーザーごとに、どの多要素認証を利用するか設定する

(電話、テキストメッセージ、モバイルアプリ、OATHトークン)

・多要素認証で利用する言語を設定する

この2つは確実に設定しておきましょう。

そして、今回は電話での多要素認証を利用しますが、このときの注意点は

電話番号を090-xxxxxxxxではなく、90-xxxxxxxxで登録しておくことです。

海外から多要素認証のための電話がかかってくるようで、先方は日本を意味する+81で始まる電話番号をかけてきます。海外に電話をかけたことのある人はよくご存じだと思いますが、+81で始まる電話番号をかけるときは、続く番号に0はつけません。

そのため、

090-1111-1111の電話番号ならば、

+81-90-1111-1111となるように、

電話番号自体を90-1111-1111と登録しておかなければなりません。

以上のことを注意して電話番号を登録しておいてください。

多要素認証を利用するアプリケーションの指定

多要素認証を利用するアプリケーションの指定はADFSサーバーの多要素認証の設定ができていれば、それ以上の設定は必要ありません。

(もちろん、証明書利用者信頼として登録されているアプリケーションだけが対象です)

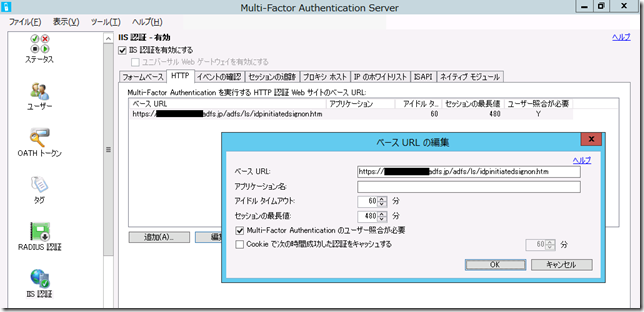

ちなみに、証明書利用者信頼に登録されていないアプリケーションに多要素認証を設定することも可能です。たとえば、Webサーバーの場合であれば、[IIS認証]を選択し、[追加]をクリックして以下の情報を登録します。

・多要素認証を利用するWebアプリケーションのURL

・[Multi-Factor Authenticationのユーザー照合が必要]にチェック

多要素認証のテストを取り急ぎ行いたいというときには、URLとして

https://<ADFSサーバー名>/adfs/ls/idpinitiatedsignon.htm

を指定するとよいでしょう。

多要素認証のテスト

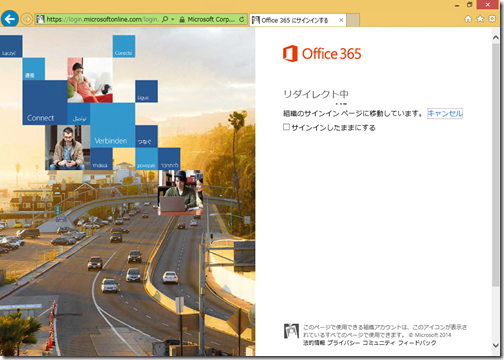

では、今回はOffice365へのシングルサインオンで電話による多要素認証を確認してみましょう。

ブラウザー画面からユーザー名を入力すると、シングルサインオンが始まり、

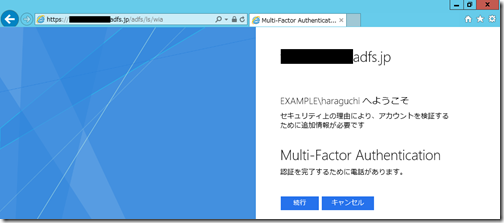

以下の画面に移動します。ここで[続行]をクリックすると、

あらかじめ登録した携帯電話番号に電話がかかってきて、音声案内に従って#(シャープ)ボタンを押すと認証は完了します。

Office365そのものに実装されている多要素認証(Windows Azure Active Directoryの多要素認証)を利用するときは、Office365の管理ポータル画面から簡単に設定できますが、ADFSサーバーと組み合わせて利用するときには、今回のようにWindows Azure Multi-Factor Authenticationを実装するような追加設定が必要になります。

一見すると面倒に見えるかもしれませんが、

Office365の多要素認証はあらかじめ決められたものしか実装できないのに対して、

ADFSサーバーの多要素認証は様々な設定を多要素認証に実装できたり、多要素認証プロバイダーを自作して実装するなど、様々な多要素認証を実装できるメリットがあります。

■ ■ ■

ここまでで、複数回に渡って紹介してきた多要素認証のお話は以上になります。

多要素認証についてはデモンストレーションを含めて、別の機会にご紹介する場を提供する予定です。

近日中にご案内できると思いますので、楽しみにしてください。

では!