皆さんこんにちは。国井です。

Office 365を利用する会社が増えてくるにつれ、Azure ADへの不正アクセスの試みも増えてくると思います。実際、Azure ADの全体管理者の権限を持つユーザーが不正に使われたという話もあると聞きます。

そこで今回は、どうやってAzure AD全体管理者のアカウントを特定し、不正アクセスしようとしているのかを考えてみたいと思います。

攻撃対象の会社がOffice 365/Azure ADを使っているか?

まず、会社のドメイン名はWebサイトや従業員のメールアドレスを確認すれば、xxxxx.co.jp のようなドメイン名を確認できると思います。

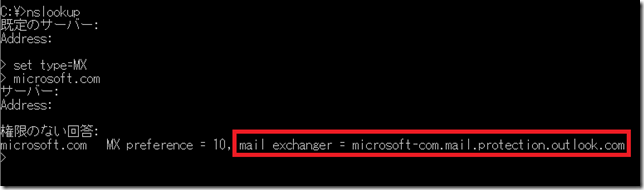

ドメイン名を確認できたら、コマンドプロンプトで「nslookup」コマンドを使うことで、Office 365を使っているかは簡単に確認できます。

下の図はnslookupコマンドを使って、microsoft.com ドメインのMXレコードを調べた様子ですが、mail.protection.outlook.com となっていることがわかります。

mail.protection.outlook.com というのはExchange Online Protectionで使われるFQDNなので、これが入っていれば、Office 365を使っていることがわかります。

じゃあ、Azure ADだけ使っていて、Office 365を使っていない会社の場合は?という疑問もありますが、これも簡単に調べられます。

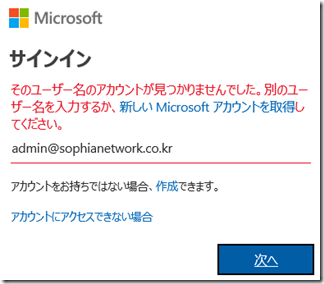

Azure ADのユーザー向けポータルサイト(https://myapps.microsoft.com/)にアクセスして、user@xxxxx.co.jp のような適当なユーザー名+その会社のドメイン名でサインインを試みればよいのです。

上の画面は左がドメイン名がAzure ADに登録されていない場合、

右がドメイン名がAzure ADに登録されている場合です。

(admin@sophianetwork.co.jpの名前のユーザー名は実在しませんが、ドメイン名自体が登録されていればパスワード入力の画面に推移してしまいます)

xxxxx.onmicrosoft.comを特定する

Office 365/Azure ADでxxxxx.co.jpのようなドメイン名は最初から設定することはできず、デフォルトでは必ずxxxxx.onmicrosoft.com のようなドメイン名を設定することになります。つまり、Azure ADを利用している会社ではxxxxx.onmirosoft.comドメインとxxxxx.co.jpドメインの2つのドメインが登録されている状態になっていて、ユーザーを作成するときにはどちらかのドメインを使って作成することになります。

一般のユーザーであればuser@xxxxx.co.jp のような名前になりますが、管理者アカウントの場合、SSO系のトラブル時にサインインできなくなることを避けるため、user@xxxxx.onmicrosoft.com を設定することが多くなります。そこで、それぞれの会社が利用しているxxxxx.onmicrosoft.comドメインを調べたいとなります。

これも調べる方法があり、差し障りのないところで話をすると、Office 365を利用しているユーザーからメールを送ってきてもらえば、メールヘッダにxxxxx.onmicrosoft.com が書いてあります。

以下は実際に受信したメールからメールヘッダの一部を取り出したところですが、

Authentication-Results: spf=pass (sender IP is x.x.x.x)

smtp.mailfrom=xxxxx.co.jp; yyyyy.co.jp; dkim=pass (signature was

verified) header.d=xxxxx.onmicrosoft.com;yyyyy.co.jp;

見事にonmicrosoft.comドメインの名前が書いてあることがわかります。

全体管理者を特定する

ここまで来たら、あとは推測です。

管理者のアカウントと言えば、

admin@xxxxx.onmicrosoft.com

administrator@xxxxx.onmicrosoft.com

root@xxxxx.onmicrosoft.com

のような名前が使われるのでは?と推測されるので、これらのアカウントを使ってパスワードを当たっていくわけです。

対策

以上を踏まえての対策ですが、

管理者とわかるユーザー名を設定しない

これに尽きると思います。

もちろん、多要素認証を設定する、複雑なパスワードを設定する、Azure AD PIMで管理者権限を限定するなどの基本的な対策もありますが、そもそも管理者ユーザーが誰であるかについて、的を絞らせないことで不正アクセスの可能性をぐっと下げることができるのではないでしょうか。