※現況を踏まえて2025年4月1日に改訂しました

皆さんこんにちは。国井です。

Microsoft Intuneで管理するWindowsデバイスと言えば、ワークグループPCであることが多かったですが、現実にはオンプレミスのActive Directoryドメインに参加しているPCをMicrosoft Intuneに登録させて使いたい、というニーズもあるかと思います。

Microsoft Intuneにデバイスを登録するときは、Microsoft Entraへのデバイス登録も同時に行うことが事実上必須なので、

1.Microsoft Entra IDとMicrosoft Intuneの登録連携を設定

2.Microsoft Entraハイブリッド参加設定を利用して、ドメイン参加PCをMicrosoft Entra IDにデバイス登録

3.同期ユーザーにIntuneのライセンスを割り当て

4.グループポリシーでMicrosoft Intuneにデバイス登録するように構成

5.晴れてMicrosoft Intuneデバイスとして登録完了

という流れで、登録作業を進めていくことになります。

では、順番に作業を見ていきましょう。

1. Microsoft Entra IDとMicrosoft Intuneの登録連携を設定

Microsoft Entra IDにデバイスを登録すると自動的にMicrosoft Intuneにもデバイス登録を行う設定を行っておきます。

設定はMicrosoft Intune管理センターのデバイス > 登録 > 自動登録

から[MDMユーザースコープ]をすべてに設定します。

2. ハイブリッド参加の設定

Microsoft Entraハイブリッド参加とは、オンプレミスのActive Directoryドメインに参加しているPCをMicrosoft Entra IDドメインにも参加させる機能のことです。設定方法は以前の投稿でも書いた通りなのですが、Microsoft Entra ConnectからMicrosoft Entraハイブリッド参加の設定ができるようになりました。

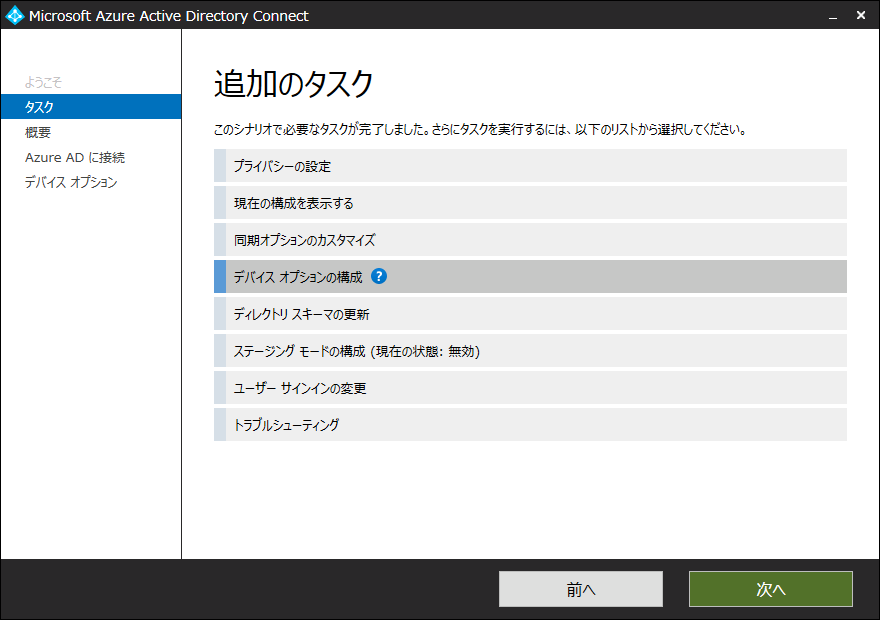

Microsoft Entra ConnectからMicrosoft Entraハイブリッド参加の設定を行うときは、

一度普通にMicrosoft Entra Connectをインストールした後、デスクトップに作られるショートカットを実行し、[追加のタスク]から[デバイスオプションの構成]を選択します。

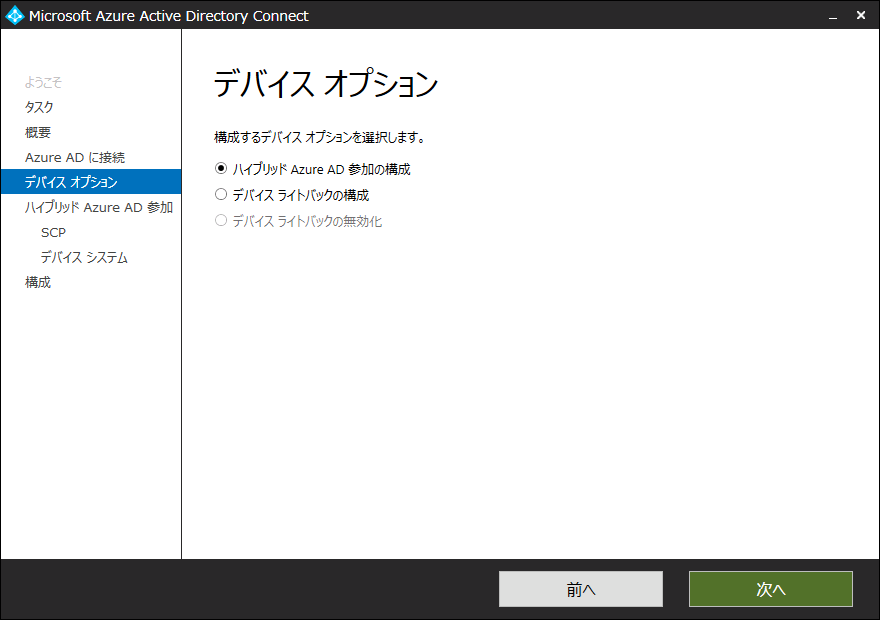

その後、[ハイブリッドAzure AD参加の構成]を選択して、

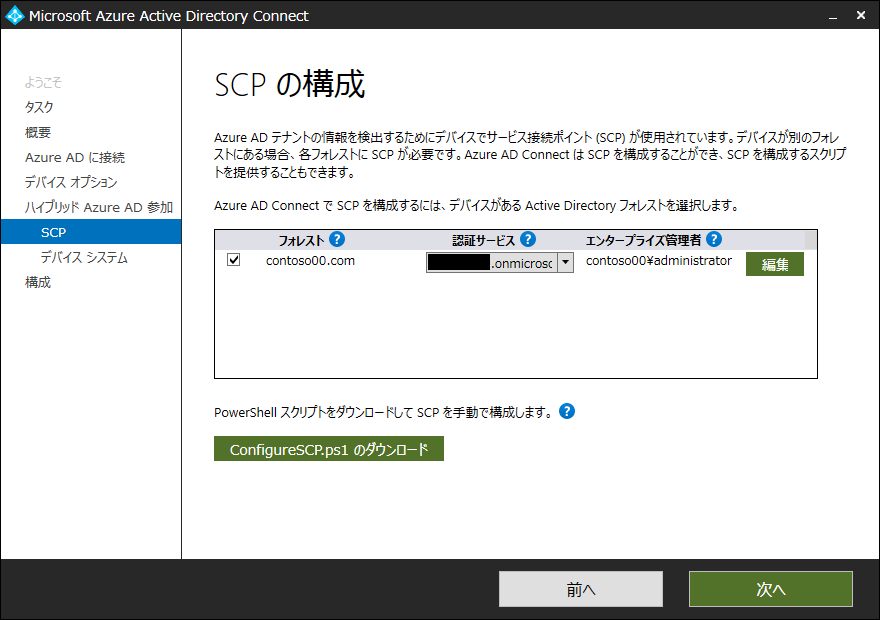

オンプレミスADドメインとAzure ADドメインのマッピング設定を行い、

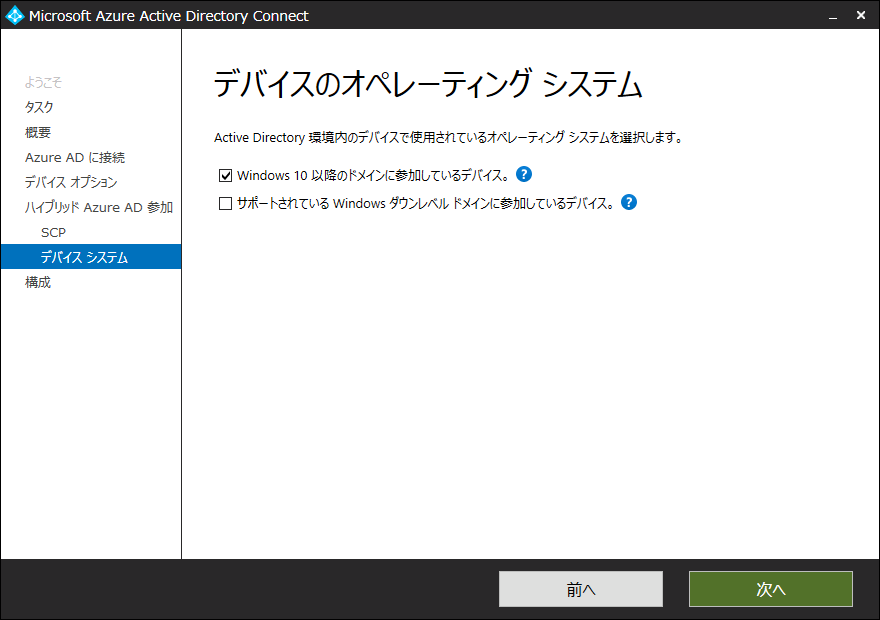

Microsoft Entraハイブリッド参加させるOS種類を選択します。

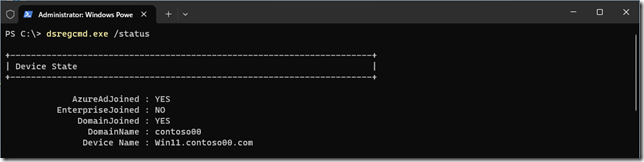

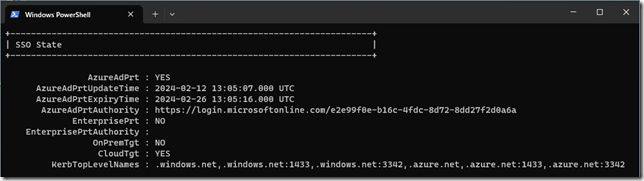

ハイブリッド参加の設定が完了したらクライアントデバイスで設定が反映されることをdsregcmd.exeコマンドを利用して確認しておきます。

特に注意したいのはMicrosoft Entra管理センターからデバイスが登録されていてもAzureADPrtトークンが発行されていないと先の手順は必ず失敗するので、次の手順に進める前にAzureADPrt=YESであることを確認しておきましょう。

3. 同期ユーザーにIntuneのライセンスを割り当て

省略

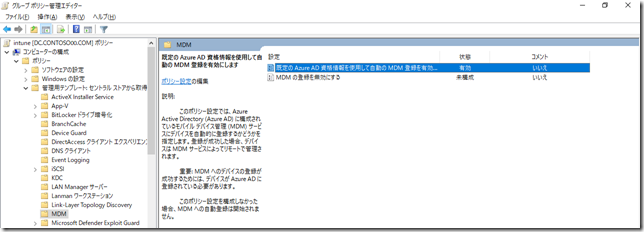

4. グループポリシーでMicrosoft Intuneにデバイス登録するように構成

Windows Server 2025のグループポリシーを利用している場合、

コンピューターの構成>ポリシー>管理用テンプレート>MDM>既定のAzure AD資格情報を使用して自動のMDM登録を有効にします

を有効にします。

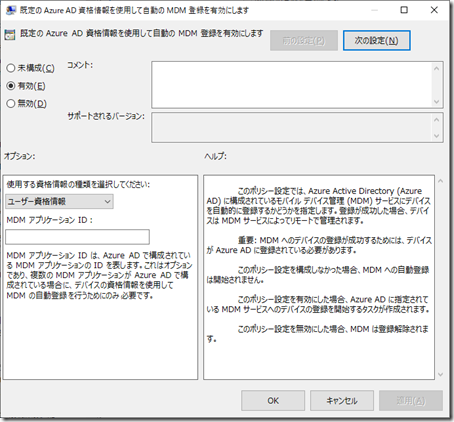

この設定は開くとこんな感じのメニューが出てきます。

設定を有効にすること、使用する資格情報にはユーザー資格情報を利用することを踏まえればOKです。MDMアプリケーションIDはIntune以外のMDMを使う場合のみ設定するそうです。

なお、このグループポリシー設定項目はWindows Serverのバージョンによってはメニューがそもそも存在しない場合があります。その場合、マイクロソフトのWebサイトよりツールをダウンロード・インストールし、インストールディレクトリからPolicyDefinitionsフォルダーをドメインコントローラーのC:\Windows\Sysvol\domain\policiesフォルダーにコピーすれば、上記のグループポリシー設定項目が表示されるようになります。

5. 結果の確認

ここまで設定が完了すれば、あとはクライアント側で確認するだけです。

設定アプリのアカウント > 職場または学校にアクセスするからドメイン名をクリックすると

Intune登録されたデバイスに登場する[情報]ボタンが出てきます。

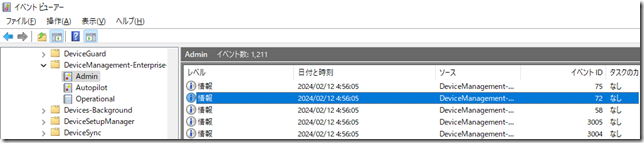

イベントビューアであれば

アプリケーションとサービスログ > Microsoft > Windows > DeviceManagement-Enterprise-Diagnostics-Provider > Admin

から以下のログが参照できます。イベントID72,75あたりが出てくれば成功です。

以上です。

参考になれば幸いです。