皆さんこんにちは。国井です。

先日、Azure ADのセミナーで、「Azure ADの多要素認証プロバイダーで、モバイルアプリを利用する場合、どのような設定が必要ですか?」というご質問をいただきました。

ざっくりとした回答を申し上げると

「多要素認証プロバイダーのポータルサイトからモバイルアプリのアクティブ化を実行してください」となるのですが、私の環境で実際に構築したところ、うまく動作しないところがありましたので、これについては手順がまとまりましたら、改めてご紹介します。

今日はその前提条件となる多要素認証プロバイダーのポータルサイトが実は様々な管理作業を行うのに、とても便利なので、ポータルサイトそのものの紹介をさせてください。

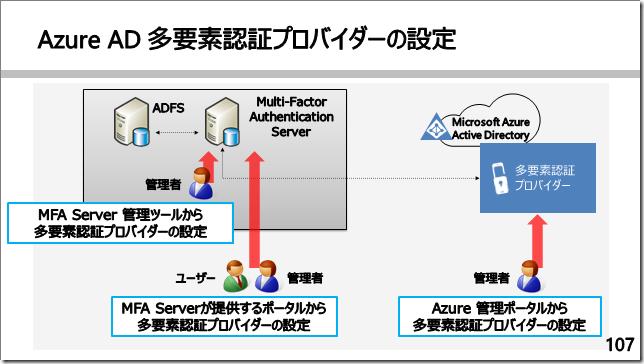

多要素認証プロバイダーのポータルサイトは、本来Azure管理ポータルやMulti-Factor Authentication Serverの管理ツールから行うような設定をMulti-Factor Authentication ServerのWebサイトからできるようにしたもので、Multi-Factor Authentication Serverに直接アクセスできないような環境のときに利用すると便利だと思います。

例えば、「ユーザーから多要素認証のワンタイムバイパスを行ってほしいと言われたけど、管理者は外出しているので、外出先からワンタイムバイパスの設定を行いたい」などというニーズが考えられます。

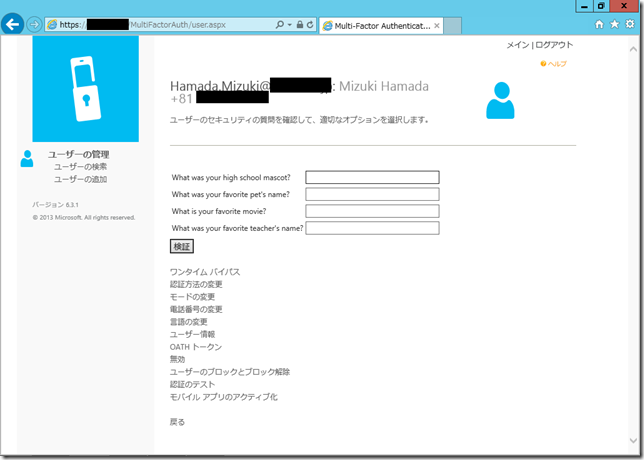

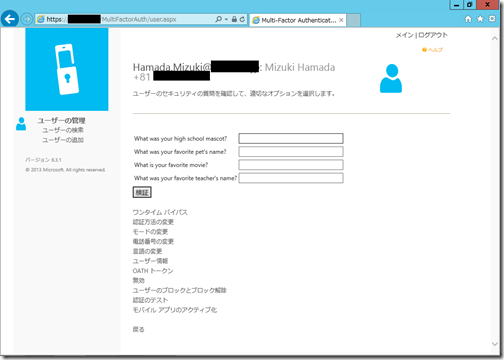

そういうときには、Multi-Factor Authentication ServerのWebポータルをインターネットに外部公開しておけば、どこからでもMulti-Factor Authentication Serverの各種設定ができますね。(そのほかにもいろいろな操作が可能で、下のポータルサイトの画面を見てもらえれば、何ができるか確認できると思います。)

また、多要素認証プロバイダーのポータルサイトは「ユーザーポータル」と一般的に呼ばれており、その名前からもわかるように(管理者ではなく)ユーザー自身が多要素認証に関わる各種設定を行うことができます。

(今日はご紹介しませんが、モバイルアプリを利用するときのアクティブ化設定などができます。)

このようなポータルサイト(ユーザーポータル)なのですが、利用するには、次の前提条件があります。

・ユーザーポータルの利用には多要素認証プロバイダーのWebサービスSDKのインストールが必要

・多要素認証プロバイダーのWebサービスSDKのインストールには、IISとIIS6メタベース互換のインストールが必要

では、前提条件をクリアしながら、ユーザーポータルを実装してみましょう。

(ちなみにMulti-Factor Authentication Serverそのもののインストールも必要ですが、それはこちらに記載しました)

■ ■ ■

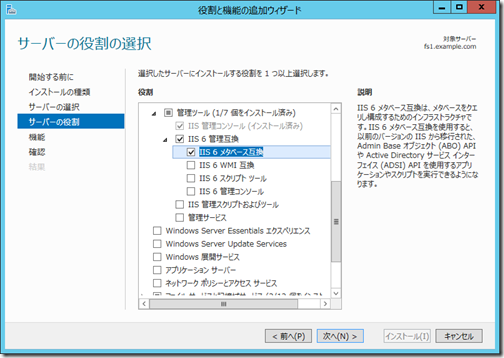

まず、IISとIIS6メタベース互換ですが、Multi-Factor Authentication Serverがインストールされたコンピューターに[役割と機能の追加]からインストールしておいてください。

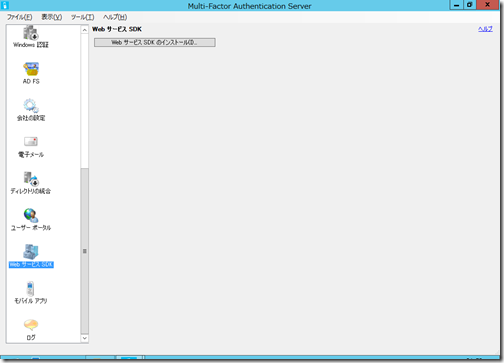

次に、WebサービスSDKのインストールはMulti-Factor Authentication Serverの管理ツールを起動し、[WebサービスSDK]をクリックして、[WebサービスSDKのインストール]を実行して始めます。

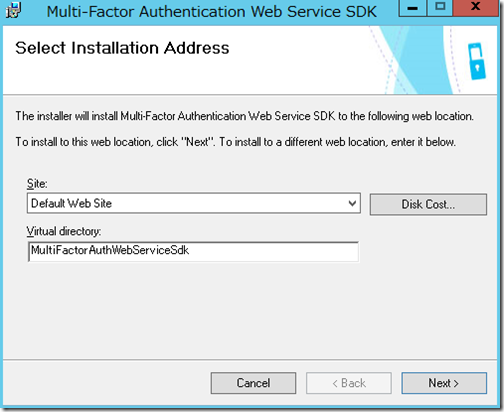

[WebサービスSDKのインストール]を実行すると、ウィザードが開始しますが、基本的にはすべて次へで進めていけばOKです。WebサービスSDKで使用するIIS Webサイトのディレクトリ名は自由に指定可能なので、必要に応じて変更してください。ここではディレクトリ名はそのままにしてインストールを完了します。

次に、ユーザーポータルをインストールします。ユーザーポータルのインストールはMulti-Factor Authentication Serverの管理ツールから[ユーザーポータル]をクリックして、[ユーザーポータルのインストール]を実行して始めます。

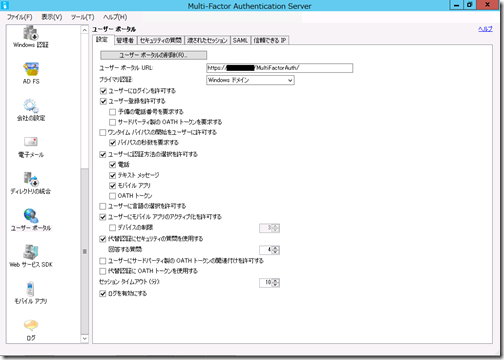

インストールが完了したら、Multi-Factor Authentication Serverの管理ツールで、ユーザーポータルのURLとして、

https://<多要素認証プロバイダーサーバー名>/MultiFactorAuth/と入力しておきます。

そのほか、各種チェックボックスにチェックをつけておくと、ユーザーポータルにサインインしたユーザーが自分でできる操作を決定できます。

それから[ユーザーにログインを許可する]にチェックをつけておくことをお忘れなく。

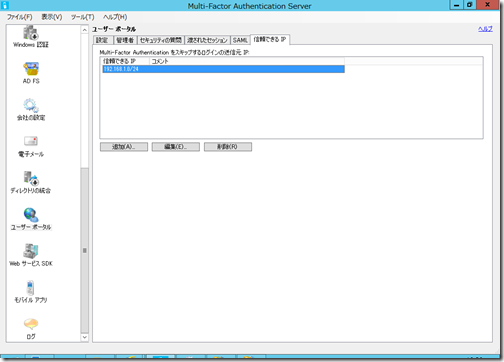

[信頼できるIP]タブをクリックし、ユーザーポータルにアクセスするクライアントのIPアドレス範囲を指定します。これにより、指定したIP範囲以外からはポータルサイトにアクセスできないので、社内イントラのIPアドレスを設定したら、ポータルへのアクセスは社内からしかできなくなるので注意が必要です。

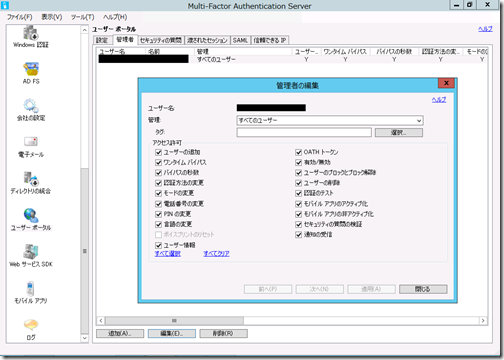

[管理者]タブをクリックし、管理者となるユーザーも設定しておきましょう。

管理者を登録し、管理者ができる操作も同時に定義しておきます。

■ ■ ■

ここまでで設定完了です。

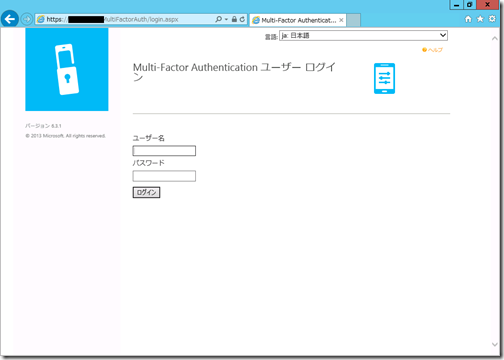

では、早速アクセスしてみましょう。

ポータルサイト(https://<多要素認証プロバイダーサーバー名>/MultiFactorAuth/)にアクセスし、管理者となるユーザーの名前とパスワードを入力すると、

冒頭で紹介したポータルにアクセスできました。

このうち、[ユーザーの管理]という部分が管理者ができる作業項目、[マイアカウント]という部分が自分自身の作業ができる項目です。

では、今回は管理者として、ユーザーの多要素認証のワンタイムバイパスを設定してみましょう。ここでは、[ユーザーの検索]をクリックしてバイパスするユーザーを検索し、

検索結果から、バイパスの操作を行います。([ワンタイムバイパス]というメニューがありますね)

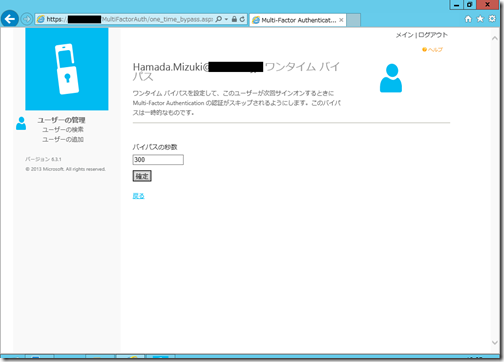

ワンタイムバイパス画面では、バイパスする時間を設定します。ワンタイムバイパスはワンタイムではなく、秒数なのですね。。

設定が完了すると、設定した秒数以内にサインインすると、多要素認証をスキップできます。

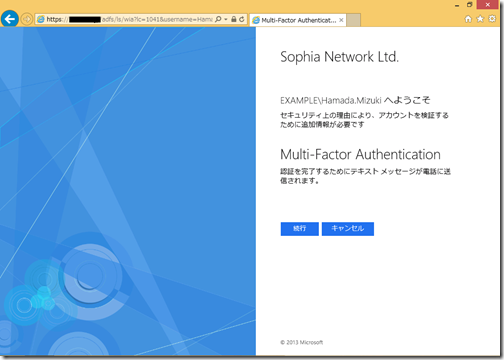

実際にサインインしてみると、多要素認証を要求する画面は表示されますが、実行すると、

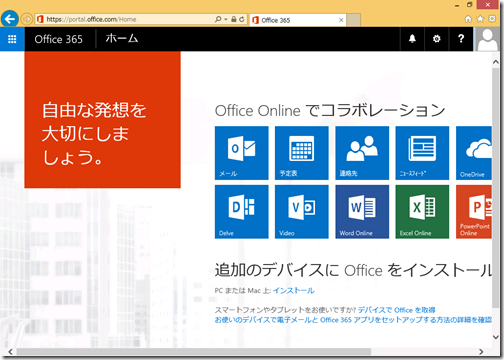

何も多要素認証の操作を行うことなく、目的のサイトにシングルサインオンできます。

いかがでしょうか?

ワンタイムバイパス以外にも様々な操作ができるようなので、多要素認証プロバイダーの利用を検討している方はぜひご自身で実装し、確認してみてください。