今回は前回に引き続き、Windows Server 2012 R2のWorkplace Joinを使って、iOSデバイスの認証を行ったうえで、Office365にサインインできるようなアクセス制御設定を行います。

前回は、ADFSサーバーのインストールと初期構成までが完了したので、今回はOffice365まわりの設定を行います。

前回もそうだったのですが、MVP渡辺さんの「Windows Server 2012によるADFS構築」が役立ちますので、参考にさせていただきながら、進めたいと思います。

Step5 シングルサインオンドメインをOffice365に登録

シングルサインオンで使用する会社のドメイン名をOffice365(Windows Azure Active Directory)に登録します。

登録するときはディレクトリ同期サーバーにインストールしたWindows PowerShell用Windows Azure Active Directoryモジュールを実行して、次のようなコマンドレットを実行します。

Connect-MsolService

Set-MsolAdfsContext -Computer <ADFSサーバー名>

New-MsolFederatedDomain -DomainName <会社のドメイン名>

New-MsolFederatedDomainコマンドレットを実行すると、MS=ms~で始まる情報が表示されるので、会社のDNSサーバーに登録します。そして、登録が完了したら、もう一度New-MsolFederatedDomainコマンドレットを実行します。すると、シングルサインオンで使用するドメイン(会社のドメイン名)がOffice365に登録されます。

Step6 ディレクトリ同期~構成ウィザードの実行

ディレクトリ同期サーバーのデスクトップに[ディレクトリ同期の構成]というショートカットがありますので、これを実行し、構成ウィザードを実行します。

構成ウィザードの実行方法については、渡辺さんのサイトの「引き続き、Windows Azure Active Directory同期ツールの構成ウィザードに移ります。」から始まる項目を参考にしてください。

Step7 ユーザーのアクティブ化

Office365のユーザーにライセンスを割り当て、利用開始できるように構成してください。具体的な作業については、渡辺さんのサイトの「Office 365管理センターから[同期済みユーザーのアクティブ化]を行い、ライセンスを割り当てます。」から始まる項目を参考にしてください。

Step8 DRS利用のための初期設定

Device Registration Service (DRS)はADFSサーバーに用意されているWorkplace Join機能を利用するデバイスを登録するサービスです。DRSで登録したデバイスはActive Directoryに登録されるため、Active Directoryのスキーマを拡張し、デバイスを登録できるように設定する必要があります。

スキーマ拡張とDRS利用開始の設定はそれぞれADFSサーバーのPowerShellから次のように実行します。

Initialize-ADDeviceRegistration

Enable-AdfsDeviceRegistration

実行すると、[Active Directoryユーザーとコンピューター]にRegistered Devicesというコンテナが作られ、DRSで登録されたデバイスはこのコンテナに保存されることになります。

さらに、デバイス認証を有効にするため、ADFS管理ツールから[認証ポリシー]を開き、中央ペインの[プライマリ認証]-[グローバル設定]の[編集]をクリックし、

[デバイス認証を有効にする]にチェックをつけ、[OK]をクリックします。

2014年12月5日追記

[デバイス認証を有効にする]にチェックをつけなくても、デバイス登録はできます。

そのため、後述するデバイス登録が完了してからチェックをつけて運用を開始するとよいでしょう。

Step9 iPhoneのデバイス登録

Step8まででDRSの設定は完了です。いよいよデバイスの登録を行いましょう。

今回はiPhoneから登録を行います。

まず、ADFSサーバーで使用するSSL証明書を発行している認証局のルート証明書がiPhoneに登録されている必要があります。そのため、iPhoneにルート証明書をインストールします。

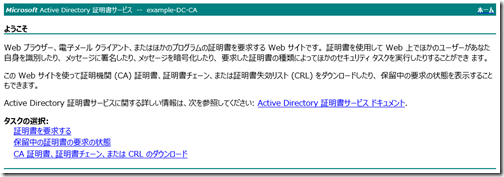

証明書サービスをインストールしたサーバー(今回はドメインコントローラー)にブラウザからアクセスします。URLはこちらです。

(ちなみに冒頭で証明書サービスをインストールするときは「証明機関Web登録」を一緒に入れてくださいと言いましたが、それがここで役立ちます。)

http://<ドメインコントローラー名>/certsrv

ようこそ画面で、[CA証明書、証明書チェーン、またはCRLのダウンロード]をクリックします。

続く画面で、[CA証明書のダウンロード]をクリックして、証明書をインストールします。

証明書のダウンロードが完了したら、続いてデバイス認証を行います。

以下のURLにアクセスして、

https://<ADFSサーバー名>/EnrollmentServer/otaprofile

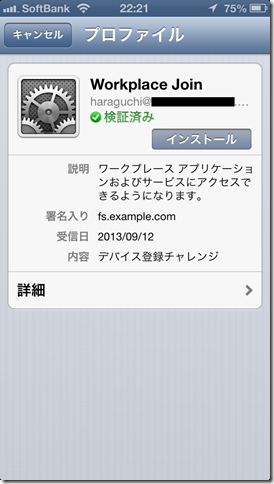

表示されるWebページでデバイス登録を行うユーザー名とパスワードを入力し、[サインイン]をタップします。

すると、プロファイル登録画面が表示されるので、[インストール]をタップしてプロファイルをインストールします。

ここまででデバイス登録が完了しました。登録状況はiPhoneの[設定]-[一般]-[プロファイル]からWorkplace Joinという名前で確認できます。

(ちなみにexample-DC-CAというのは前の手順でインストールしたルート証明書です)

また、Active Directoryユーザーとコンピューターでは、[RegisteredDevices]コンテナーで登録済みデバイスを確認できます。

デバイスをダブルクリックすると、次のような属性一覧を確認できます。

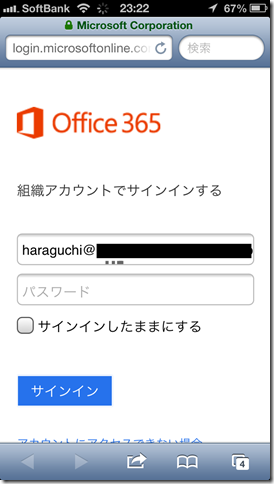

では、ここまでのところで、一度Office365のサイトに接続してみましょう。

iPhoneからサインイン画面にアクセスし、ユーザー名を入力すると、

自動的にリダイレクトされ、、

Office365のサイトへアクセスできました。

ここまでのところでは、登録されたデバイスに限らず、すべてのデバイスからOffice365へアクセスできるようになっていますが、次回はデバイスのクレームを利用して、登録されたデバイスからのみOffice365へアクセスできるよう設定してみたいと思います。お楽しみに。