> AD FS 以外にも多くの機能が Active Directory に追加されているので(中略)

> これはこれで、日本語版のまとめを作る必要がありそうな気がしますが、

> おそらく Directory Service の MVP の人たちが何とかしてくれるんじゃないかな

IdM実験室でおなじみのFujieさん、こんなこと書いたら、ここで書くしかないでしょ。

背中を押されるような形で、私も先日リリースされたWindows Server 2012 R2 Preview版をやっと使い始めました。

色々な分野での変更点があるようですが、私としてはActive Directory(Active Directoryドメインサービス)の分野での変更点にとても興味があり、ここで一度まとめておこうと思いました。

Active Directoryフェデレーションサービスについては、IdM実験室さんでまとめていただいているので、

ここではActive Directoryドメインサービスについて変更点をまとめておきたいと思います。

新しい機能は、ずばり

「BYODで活用されるデバイスの管理をActive Directoryから行える」という点です。

具体的には次の要素から構成されています。

・Active Directoryによるデバイス管理

・Web Application Proxyを利用した、デバイスからアプリケーションとサービスへの接続

・多要素認証

では、見てみましょう。

Active Directoryによるデバイス管理 – 登録

Device Registration Service (DRS)と呼ばれる機能を利用して、Active Directoryにデバイスを登録する方法をとることで、

Active DirectoryにBYODで活用されるデバイスを管理下に置くことができるようになっています。

登録されたデバイスはActive Directoryドメインサービスに「デバイスオブジェクト」として登録されるので、

企業内でのデバイス利用状況などもActive Directoryからできるようになるわけです。

なお、DRSはWindows Server 2012 R2 のActive Directoryフェデレーションサービスを通じて提供されるので、

今後、Active Directoryフェデレーションサービスを導入する企業も増えてくるのではないかと思います。

Active Directoryによるデバイス管理 – 参加

DRSによって登録されたデバイスは、Workplace Joinと呼ばれる機能を通じてActive Directoryに「参加」できます。

Workplace Joinしたデバイスは、企業のリソースやサービスにアクセスすることができます。

Workplace JoinはWindows 8.1またはiOSデバイスで利用できる予定だそうです。

という話をすると、気づいた人もいるかもしれません。

「Windows 8.1に限らず、Windowsはドメインに参加できるのでは?」と。

Workplace Joinによるドメイン参加は、通常のWindows PCのドメイン参加とは異なり、

イメージとしては「パートタイム参加」みたいな参加方法になります。

Workplace Joinはユーザーの手によって「今から参加」と設定しますので、

手持ちのWindows8.1デバイスを使っている場合でも、

「今は仕事をするからWorkplace Joinしよう」とか、

「今日はオフの日だからWorkplace Joinしないでおこう」とか、

そのような選択できるのが今までのドメイン参加との決定的な違いです。

Active Directoryによるデバイス管理 – 活用

Workplace JoinしたデバイスはWeb Application Proxyと呼ばれる機能を通じて、どこからでも企業のリソースやサービスにアクセスできるようになっています。Web Application Proxyは役割と機能の追加からリモートアクセスの役割を追加すると、役割サービスの追加でWeb Application Proxyを選択できるようになっています。

多要素認証

単純に「ユーザー名とパスワードだけを入力し、正しければリソースが使えます」という運用で、

これまでに、数多くのトラブルが引き起こされてきました。そうした現状を踏まえ、

Active Directoryによるデバイス管理機能では多要素認証を用意しています。

多要素認証はActive Directoryフェデレーションサービスの機能を利用して、

特定の条件を満たす場合のみ、接続を許可するような運用が可能です。

詳しくはIdM実験室のサイトで紹介しているので、ご覧ください。

その他、ユーザーインターフェイスで気になった点

デバイス管理とは直接関係ないのですが、

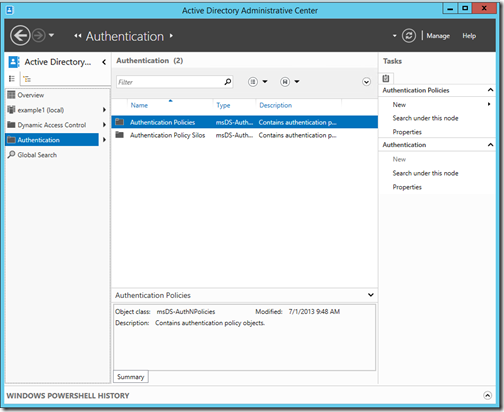

[Active Directory管理センター]管理ツールを開いてみてみると、

[Authentication]という項目が増えていることがわかります。

Authentication Policyを開いてみると、

のような画面が登場し(小さな画面でごめんなさい)、Kerberosのチケットに関わる

設定のカスタマイズができるようです。

Windows Server 2012 R2で消える、推奨されない機能

Windows Server 2012 R2では、逆に使えなくなる機能もいろいろあるようです。

■Features Removed or Deprecated in Windows Server 2012 R2 Preview

http://technet.microsoft.com/en-us/library/dn303411.aspx

Active Directory関連でインパクトがありそうなものをピックアップしておきます。

・AD RMS SDKの非推奨

AD RMSを活用したアプリケーションを作っていたりすると、今後の対応を迫られることになりそう

・dfscmd.exeの非推奨

DFSの管理をコマンドで行えるツールですが、PowerShellでも同様の操作が可能ですので、

PowerShellを使いましょう

・File Replication Service (FRS) の非推奨

グループポリシーのデータが格納されているフォルダーである、SYSVOLフォルダーを

ドメインコントローラー間でレプリケーションするためのメカニズムです。

Windows Server 2008からDFS-Rという代替のテクノロジーがあるので良いのですが、

Active Directoryの使い方によっては、知らない間にFRSを使っていたりするので、

1つのドメインにWindows Server 2008とWindows Server 2012 R2が

あったりする場合は注意が必要です。

あと、Active Directory関係ないけど、AzMan.msc(承認マネージャー)も無くなるのですね。

承認マネージャーを利用するサードパーティ製のアプリケーションをいくつか知っているのですが、

それらのアプリケーションが今後どうなってしまうのか、少し心配です。

まとめ

Active Directoryと言えば、「ユーザーとパスワードを入れておくところ」というイメージを持たれる方が多かったですが、

Workplace Joinなどに代表されるように、単なるIDストアではない一面を持ち始めています。

同時に、Active DirectoryフェデレーションサービスとActive Directoryドメインサービスの融合が進んでおり、

Office 365を使わなければ、いらないでしょと思われていたActive Directoryフェデレーションサービスも、

Workplace Joinを活用する上で必須になったりと、Active Directoryドメインサービス以外のActive Directoryを

活用するケースが増えてきているため、しっかり勉強して将来に備えたいものですね。

上記の機能については、機会を改めて実装方法などを確認してみたいと思います。

現在は各種ドキュメントやカンファレンス情報からまとめているので、誤った表記があるかもしれません。

見つけたら、そのときに上記の説明が間違っていたら、赤入れしていきます。

■参考情報

What’s New in Active Directory in Windows Server 2012 R2

http://technet.microsoft.com/en-us/library/dn268294.aspx