Windows Server 2012ではインターフェイスの大幅な変更があり、色々なことに苦しめられる毎日です。

スタートメニューがどこだかわからなくなったり、

Active Directoryドメインサービスをインストールするためのdcpromoがなくなったりと、

慣れるまで、ストレスの連続なのでしょう。

今回紹介するAcitve Directory証明書サービスの実装も少しトリッキーだったりします。

備忘録代わりに実装方法を載せております。

■ ■ ■

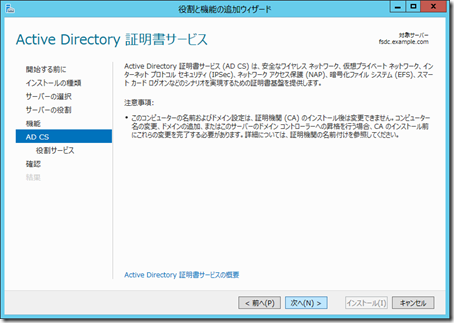

サーバーマネージャーから役割と機能の追加ウィザードを実行し、[Active Directory証明書サービス]を追加して、

次へをクリックします。

一緒にインストールする機能の一覧が表示されますが、特に追加するものがなければ、そのまま次へをクリックします。

そのまま次へをクリックします。

役割サービスを追加します。証明機関は必須として、その他必要な役割サービスがあれば、

チェックをつけてください。特に、Webページから証明書が発行できる

[証明書Web登録]はよく使うかもしれませんね。

選択したら次へをクリックします。

インストール内容を確認してインストールをクリックします。

インストール結果を確認して、閉じるをクリックします。

出来上がり!と私はここで思ったのですが、

よく考えると、証明書サーバーの構成に関する設定項目が全く何も出てきませんでした。

そうです、Windows Server 2012の役割と機能の追加ウィザードは単純に役割または機能を

インストールするだけで、役割や機能の初期設定のようなものは全くありません。

そのため、インストールが環境したら、サーバーマネージャーから[配置後の構成]を実行し、

追加した役割や機能のための初期設定を行わなければなりません。

このことは、Active Directory証明書サービスに限った話ではなく、

Active Directoryドメインサービスでも、Active Directoryフェデレーションサービスでも同じです。

配置後の構成で実行するウィザードの最初は、サービスアカウントの指定です。

このウィザードで構成する役割サービスを選択して、次へをクリックします。

証明書サービスの種類を選択します。Active Directoryと連携して証明書サービスを

利用するなら、エンタープライズCAを選択します。

1台目の証明書サーバーなら、ルートCAを選択します。

秘密キーについては既に持っているものを選択する場合を除いて、

新規に作成します(つまり[新しい秘密キーを作成する]を選択します)。

暗号化プロバイダーとハッシュアルゴリズムの選択画面。

ついついデフォルトのまま、進みたくなりますが、

SHA1は既に米国標準の暗号技術ではないので、そのことを気にする人は

SHA256以上にしておきます。

CAの名前を指定して、次へをクリックします。

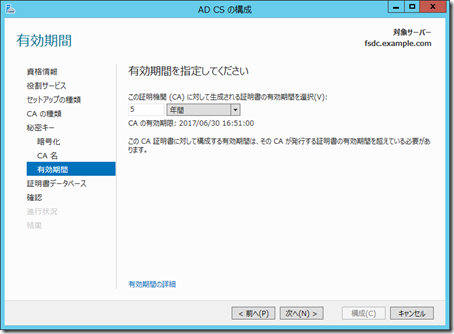

証明書の有効期間を指定して、次へをクリックします。

データベースの場所を指定して、次へをクリックします。

設定内容を確認して、構成をクリックします。

構成が完了したことを確認して、閉じるをクリックします。

繰り返しますが、Windows Server 2012では、役割と機能の追加ウィザードは

単純にコンポーネントを追加するだけのウィザードとなっており、追加した後の初期設定は

[配置後の構成]から実行することになっています。