Microsoft Purview と生成 AI 法人利用

Copilotの法人利用に際しての注意点について、これまで数回にわたって解説してきました。

特に「法人でCopilotを利用する際に考えなければならないこと」という投稿ではユーザートレーニングと説明責任、ユーザーポリシーと管理的コントロール、ID、デバイス、アクセス管理、データガバナンスの4つの分野から必要な対策を考えていきましょうって話をしました。そして4つのすべての分野で共通して活用できるセキュリティ機能としてMicrosoft Purviewがあるよという話をしました。

Microsoft Purview x 生成AIセキュリティ

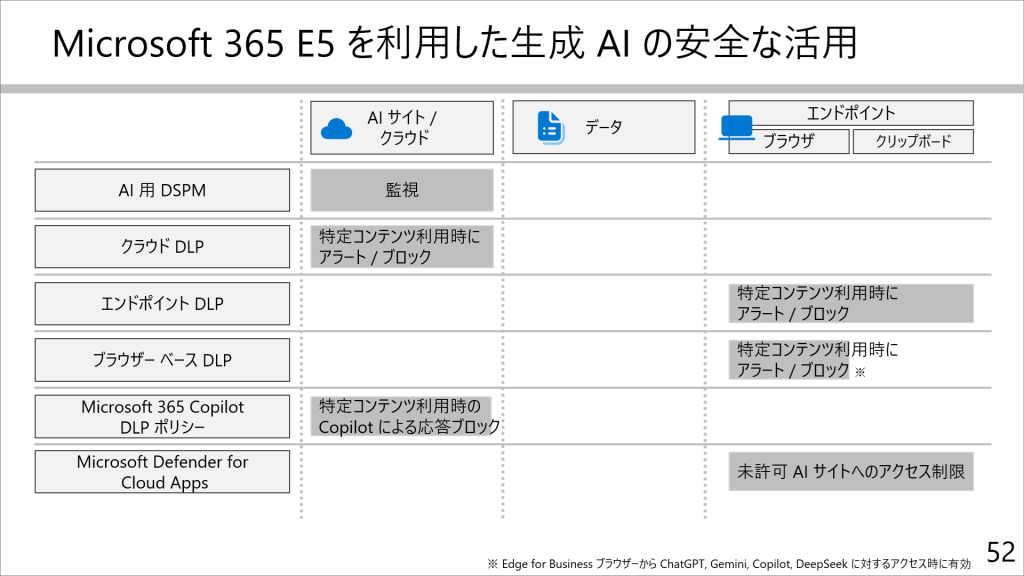

Microsoft PurviewはMicrosoft 365 E5で提供するデータセキュリティの機能群で、特定の機能を指すものではありません。そのため、結局なにができるの?がわかりにくいサービスでもあります。そこで、生成AIのセキュリティをAIサイト、生成AIで扱うデータ、生成AIを利用するエンドポイントの3つに分けて、それぞれの分野で利用可能な機能を並べてみました。

※スライドの都合ですべての機能が書ききれなかったので主要なものだけ書いてあります。

簡単な見かたを説明すると、AI用DSPMという機能はAIサイト部分が網掛けされていますが、これはAIサイトで行われたことを監視できるよと言っています。次から個別に見てみましょう。

AI用DSPM

DSPMとはデータセキュリティポスチャ管理の略で、生成AIの利用状況であったり、そこで利用するデータが適切なものであるかなどを一覧できるサービスです。

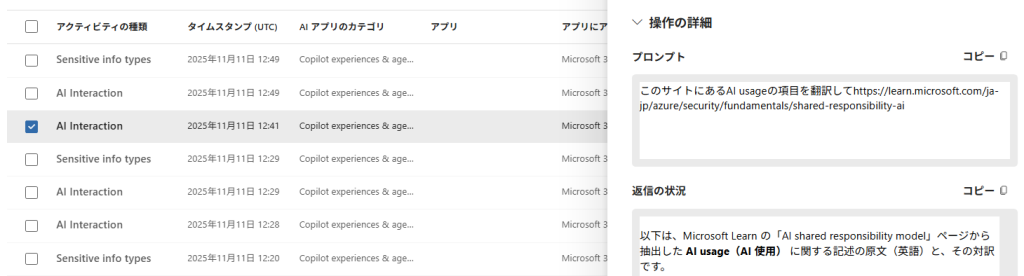

ご覧のようにCopilotの利用状況が可視化されるので、買ったライセンスをちゃんと使っているか?なんてことがわかります (設定次第でChatGPT Enterpriseも参照できるそうです)。また、アクティビティエクスプローラーを利用してプロンプトに投入した文字列とその結果を参照したり

生成AIの設定や利用に関する推奨事項を提案し、そこから具体的なアクションにつなげたりすることができます。※例えば生成AIで利用してほしくない文字列がある場合に、推奨事項の案内からDLPポリシーを作ったりできる

Microsoft Defender for Cloud Apps

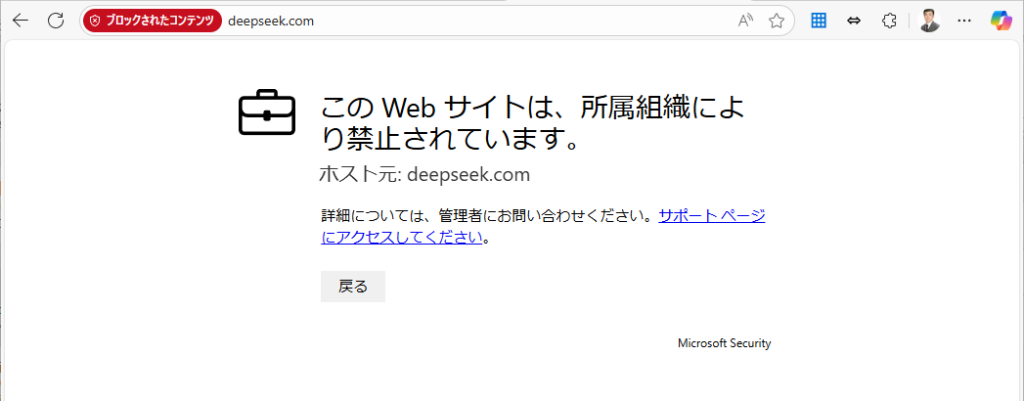

法人で生成AIを利用するのであれば、会社で定めるセキュリティやコンプライアンスの基準をクリアしたものを利用したいと考えると思います。この時にそうでないものを「便利だから」という理由で買って使われたら困ります。そこで、そのサイトへのアクセスそのものを制限してしまおうっていうのがMicrosoft Defender for Cloud Appsです。Microsoft Defender for Cloud Appsで世の中にある生成AIサイトをカタログとしてその一覧を持ち、その中から会社での利用を禁止するものがあれば、未承認というタグをつけるだけ。

これによりデバイス上でそのサイトへのアクセスがブロックされるようになります。

エンドポイントDLP

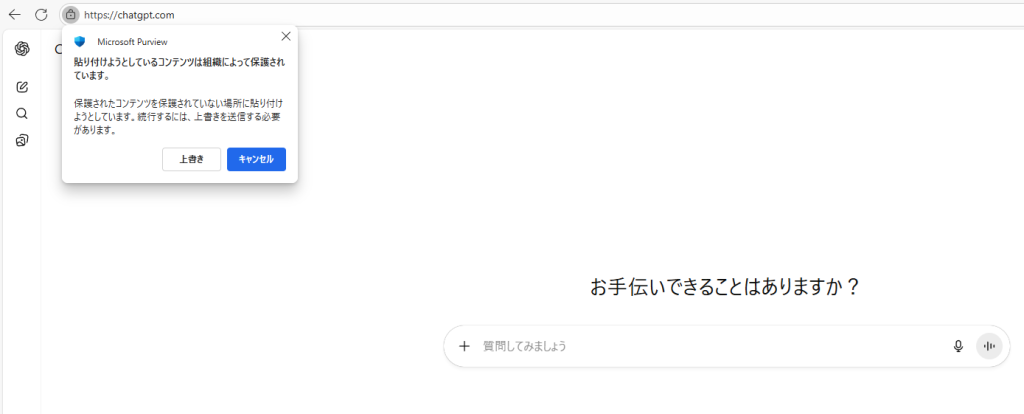

生成AIそのものの利用を禁止するほどでもないけど、機密情報などをプロンプトに入れさせたくない。こんなニーズがあるときはデバイス上で利用する文字列をチェックして、よろしくないものがあればブロックする。こんなことがエンドポイントDLPを利用すると実現できます。

この画面ではChatGPTのプロンプトに機密情報に当たる文字列をコピペで貼り付けようとしたところ、その行為を検知してダイアログで警告しているところです。[上書き]を押せば貼り付けはできちゃうんだけど、設定次第で[上書き]ボタンを出さないように設定したりすることができます。

設定の確認

ここまで3つのMicrosoft Purviewの機能を見てきましたが、共通することは Microsoft Defender for Endpoint のオンボーディング設定をエンドポイントデバイスに行っておくことです。なんで?って思うかもしれないですが、Microsoft Purviewのエンドポイント系機能はすべてMicrosoft Defender for Endpointと同じ機能を利用しています。Microsoft Defender for Endpoint のオンボーディングスクリプトは Microsoft Defender管理センター画面から システム > 設定 > エンドポイント > オンボーディングからスクリプトをダウンロードしてデバイス上で実行します。

AI用DSPMに関してはこれだけで設定は終わり。あとは放っておけば勝手にログが集まってきます。一方、Microsoft Defender for Cloud Apps を利用する場合は続けて以下の設定が必要になります。

Microsoft Defender管理センター画面から システム > 設定 > エンドポイント > Microsoft Defender for Cloud Apps > オン

Microsoft Defender管理センター画面から システム > 設定 > クラウドアプリ > Microsoft Defender for Endpoint > アプリへのアクセスを強制する > オン

Microsoft Defender管理センター画面から クラウドアプリ > クラウドアプリカタログ > 該当のクラウドを選択 > アプリにタグを付け > 未承認としてタグ付けする

■ ■ ■

今回はMicrosoft Purviewの機能の中から3つほどピックアップして法人でのCopilot (だけでなく生成AIまで範囲を広げていましたね) の利用に役立つセキュリティ/コンプライアンス機能を見てきました。今回はDLPポリシーにまで話が及ぶと長くなるので割愛しましたが、またの機会に紹介できればと思います。

Microsoft Defender、Microsoft Sentinel、Microsoft Purview、Microsoft Intune、Microsoft Entra ID などのMicrosoft テクノロジーについてもっと知りたい、実際的な知識を身につけたい IT 担当者の方々のために、本ブログの著者である国井 傑が提供する完全カスタマイズ コースはこちら

#Microsoft Security Advent Calendar 2025