Security CopilotでのMicrosoft Entra ID管理 【2025年版】

2024年12月にSecurity Copilotを利用してMicrosoft Entra IDの管理を行う方法についての解説をしました。

その当時は組み込み型とスタンドアロン型の2種類があり、

組み込み型では

・画面右上にあるCopilotボタンを押してユーザー/グループ/ロールについて解説

・サインインログやIdentity Protectionのアラートからサインインに関する情報の解説

スタンドアロン型では

・サンプルプロンプトやプロンプトブックを使ってユーザーの分析

などができるよという紹介しました。

組み込み型とスタンドアロン型の2種類で利用できることは今までどおりなんだけど

2025年になってから、できることが増えたのでそのまとめをしておきます。

【組み込み型】条件付きアクセス最適化エージェント

エージェントブームに乗っかってSecurity Copilotでもエージェント機能が追加されたのですが、そのうちMicrosoft Entra IDで使えるエージェントが条件付きアクセス最適化エージェント。スタンドアロン画面またはMicrosoft Entra 管理センターのエージェントメニューから条件付きアクセス最適化エージェントをクリックして使い始めます。

エージェントでは24時間おきにテナント分析を勝手に行ってくれており、条件付きアクセスによって保護されていないユーザーやアプリの統計の他、

条件付きアクセスポリシーの課題と提案を提示してくれます。

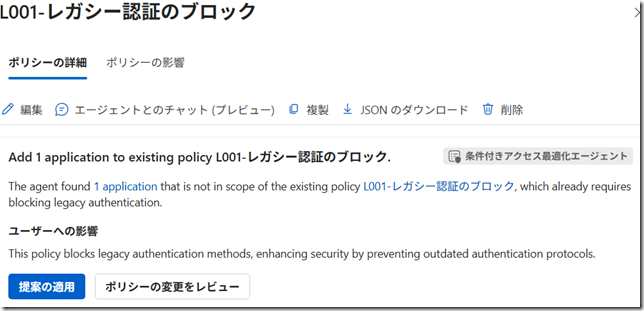

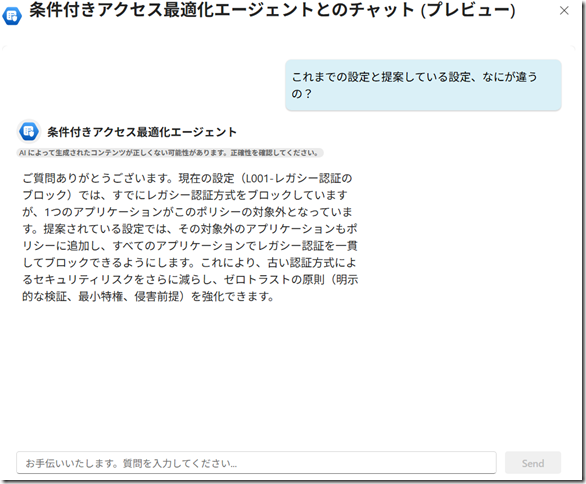

上の画面からレガシー認証をブロックするポリシーを開いて見ると、なにが問題なのかを指摘してくれます。でも正直言ってよくわからなかったので、そんなときは [エージェントとのチャット] をクリックして

質問をすれば、より詳細に課題の確認と提案の確認ができます。

(これを見てもわからない??そんなときは納得いくまで質問しましょう)

レガシー認証のブロックを行う条件付きアクセスポリシーが適用されずにレガシー認証を行ってしまっているアプリがあると指摘しています。こうした内容に納得し、実装すべきと判断するなら前の画面に戻って[提案の適用]をクリックして内容を受け入れます。

【番組の途中ですがお知らせです】

公式note 始めました!

ブログのまとめ、登壇情報、執筆情報など私のすべてを詰め込んだまとめサイトになっています。

ぜひご覧ください。

https://note.com/kuniisan_station

条件付きアクセスのポリシー一覧からのビューを見てみましょう。

ポリシー一覧画面にはユーザーが作成したポリシーに対してエージェントから現在提案を受けているもの、Copilot関係なくマイクロソフトの推奨として提案を受けているもの、そして条件付きアクセス最適化エージェントから提案を受けているものが一覧でご覧いただけます。

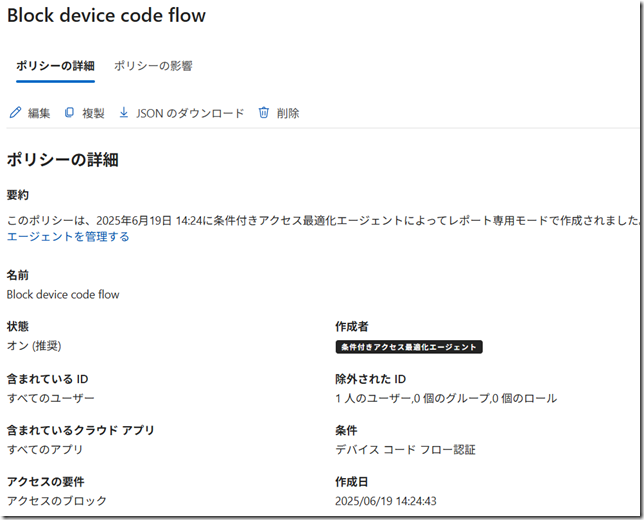

エージェントから新規作成されたポリシーはクリックすると、そのポリシーの詳細が確認できますが、いつもポリシー編集画面は出てきません。もし編集画面を参照したければ、[編集]ボタンをクリックして参照してください。

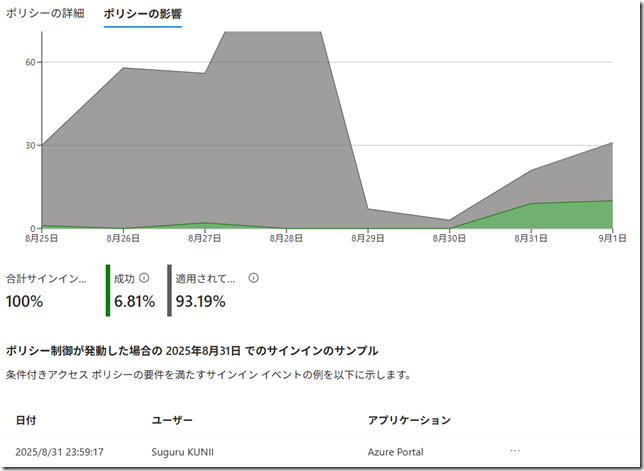

また [ポリシーの影響]タブがありますが、ここをクリックすると、そのポリシーが有効になることによって影響を受けた割合を確認できます。以下の画面は上記のポリシーとは異なる画面なのですが、こんな感じで影響があったよという度合いが確認できます。

既存のポリシーの改訂提案だけでなく、新規にポリシーを作成して提案してくれる。

しかもその提案は勝手に有効化するのではなく、レポート専用で運用を開始してくれるので

ログなどを見ながら有効化しても問題ないかを把握できます。

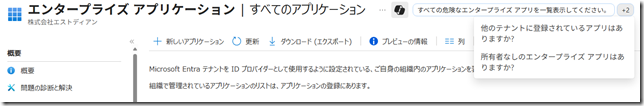

【組み込み型】メニューごとのCopilotボタン

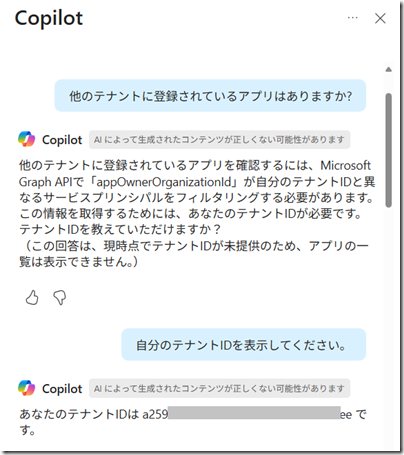

Microsoft Entra 管理センターのビルトインアイコンとは別にメニューごとにCopilotボタンが用意され、よくある質問がメニューで用意されるようになりました。これにより「これ聞きたかったんだよ」ってメニューがあればメニューを押すだけで回答してくれます。

実行してみると、こんな感じ。なおプロンプトに表示されている文字列は私が入力したものではなく、候補から選択して実行したので入力操作は一切していません。

Copilotって良いとこ、改善すべきところ、色々だと思うけど、良いところってプロンプトにいちいち文字を入れなくてもAIが使えるって点にあるんですよね。

メニューごとのCopilotボタンはエンタプライズアプリケーション以外にも、

・ユーザー

・グループ

・アプリの登録

・サインインログ/監査ログ

・ライフサイクルワークフロー

で利用することができます。

いままでMicrosoft Entra IDでSecurity Copilotを使うと言ったら、ユーザー/グループ/リスク管理の3つぐらいだったのですが、エンタプライズアプリケーションやアプリの登録のようなIdPとしての根幹の部分にもSecurity Copilotが利用できるようになったのは大きな進化だと感じます。

特にアプリの登録などはクライアントシークレットの有効期限切れや管理者が認識していない状態で勝手に使われていたりと、いろんなトラブルにつながりやすい機能ですが、こうしたものの調査が自然言語でできるのは嬉しい!

それと自分でプロンプトに文字を入れるのではなく、選択肢から選んで実行する方式だとアプリの登録を管理するときに気をつけなきゃいけないポイントも一般論として知ることができるってメリットもあります。だけど欲を言えばもうちょっとメニュー欲しいですね。

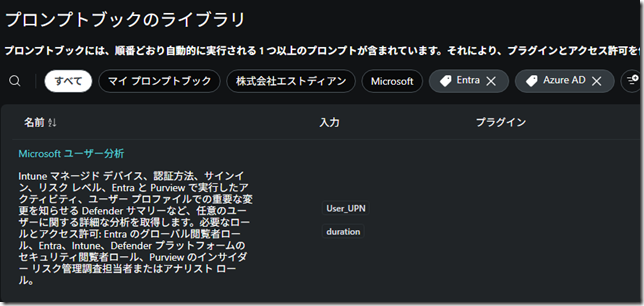

【スタンドアロン型】プロンプトブックについて

こちらはUIが日本語になったぐらいでサンプルプロンプトやプロンプトブック自体が増えていませんでした。むしろ減ったような気がする..

以前、Security Copilotの偉い人から「日本語でプロンプトを利用するのと英語でプロンプトを利用するのはニュアンスが変わるので、できるだけ英語で質問して結果を日本語に翻訳したほうが良い」と聞いたことがあるのですが、今はそういうことを気にしなくても良いようです。

あとスタンドアロン型って私の印象では何を聞いても「わかりません」の回答が返ってくることが多い印象でしたが、いまは利用できるスキルが増えています。

アクセスレビューやPIMに対してもSecurity Copilotが利用できるようになっているのですが、現在のところ埋め込み型の実装はないため、スタンドアロン型のプロンプトから質問するしかないようです。

MS Learnのサイトにはプロンプトの例が載っているので参考になります。

利用シナリオ

最後は機能の話じゃないんだけど、インシデント対応やリスク調査の場面でどうやってSecurity Copilotを活用するか?というMS Learnのページがあるので紹介します。

インシデント対応時のプロンプトなどを見ていると、それってサインインログ見ればいいじゃん、Sentinel見ればいいじゃんって思ってしまうのですが、

世の中それをサクサクと見られる人ばかりでないので、ログを見るだけでアレルギー反応が出るような人にはお勧めな使い方が色々と掲載されています。