UAGを利用して、社内のリソースにアクセスするとき、誰でもアクセスしてよいというわけでは当然ありません。

適切なユーザーがだけがアクセスできるように、認証と承認のプロセスを実行することになると思います。

UAGでは、認証方法としてActive Directory、LDAP Server、RADIUSなど、色々選択できるのですが、

ここでは認証方法にADFS2.0を実装する方法を紹介します。

今回、実装しようとしていることの全貌は以下の図の感じです。

1.インターネット(地球のマーク)からクレームベースアプリケーションにアクセスしたいと思い、まずはUAGにアクセス

2.UAGにアクセスすると認証が開始され、ADFSサーバーにアクセス

3.クライアントから収集した認証情報をActive Directoryで照合(認証)

4.認証に成功すると、ADFSサーバーがトークンを発行

5.トークンを取得したクライアントは、トークンを持ってUAG経由でクレームベースアプリケーションへアクセス

■ ■ ■

では、以上の機能を実現するためのUAG側の設定を確認します。

Forefront UAG Management管理ツールを起動します。

AdminメニューのAuthentication and Authorization Serversをクリックします。

下の画面で、Addをクリックします。

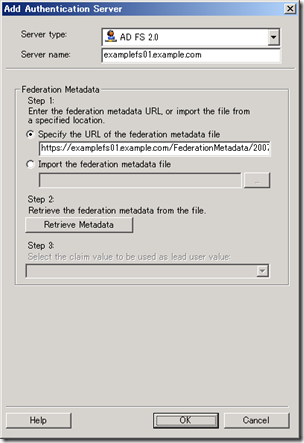

下の画面で、ADFS2.0サーバーに接続するために必要な情報を入力します。

・Server type:AD FS 2.0

・Server Name:ADFSサーバーのFQDN

・Specify the URL of the federation metadata file:ADFSサーバーのフェデレーションメタデータURL

例)https://adfs.contoso.com/FederationMetadata/2007-06/FederationMetadata.xml

ここまでの設定が完了したら、Retrieve Metadataボタンをクリックします。

このとき、UAGはADFSサーバーに接続し、フェデレーションメタデータを取得しますので、

この時点で、UAGサーバーとADFSサーバーは物理的に接続している状態でないといけません。

フェデレーションメタデータの取得に成功すると、Step3のドロップダウンリストボックスが

利用できるようになります。ここでは、認証したユーザーをUAG内で、どのクレームで識別するか指定します。

一般には、UPNやWindowsアカウント名、電子メールアドレスなどを使います。

(例えば、UAG→ADFS→SharePoint Serverのアクセスの場合には、

SharePoint Serverで事前に定義したクレームを利用しないといけないので、

SharePoint Serverで指定したクレームタイプを指定してください)

ここまででADFS2.0を利用するためのUAGの設定は完了です。

その他、行っておくべきこととしては以下のことがあります。

(案外、こちらのほうが重要だったりする)

■ HTTPS Trunkを作成し、UAGのエンドポイントを確立する

■ ADFSサーバーで証明書利用者信頼を作成し、UAGとADFSの間でSTS信頼を確立する

■ インターネットからADFSサーバーにアクセスできるように構成する

これらについては、次回以降の投稿で紹介します。