皆さんこんにちは。国井です。今回の記事では、 IntuneとMDEを利用してUSB利用を制限する 方法についてご紹介します。

いまこの投稿を書いている時点でもそうですが、USBメモリに関わる事件って本当に絶えないですよね。会社の中ではUSBデバイスの利用を全部制限したいけど、USBって用途が色々あるから全部は禁止できない。そんな時に有効な一部のデバイスだけ制限する方法というのをMicrosoft Intuneから設定してみたいと思います。

準備:制限または許可するデバイスの情報を確認する

Intuneからデバイス利用を制限する場合、「全部を拒否して一部だけ許可する」または「一部を拒否してその他を全部許可する」のどちらかの方法で制限ができます。

この時の「一部」に当たるデバイスは

・デバイスのハードウェアIDなどの情報を使って指定

・デバイスのセットアップクラスと呼ばれるジャンルを指定

のどちらかの方法で指定します。

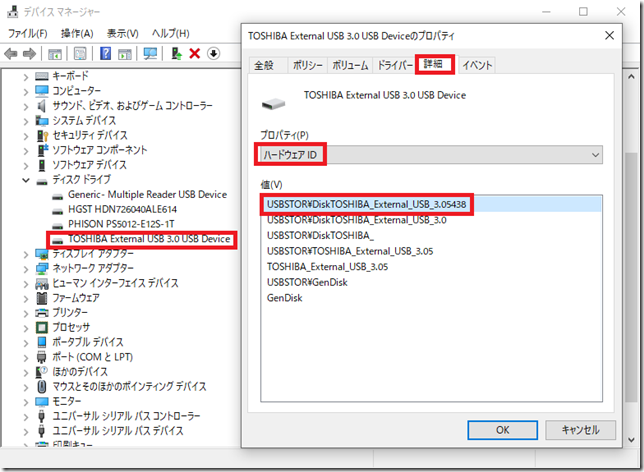

調べるときはWindowsでデバイスマネージャーを起動し、接続しているデバイスのプロパティを開いて確認します。例えばToshiba製USBストレージを指していると、こんな感じで表示されるので、プロパティ画面で[ハードウェアID]を選択して表示される情報を控えておきます。

ちなみにこの画面ではセットアップクラスを調べることも同時にできますが、セットアップクラス自体はマイクロソフトのWebサイトでも確認できます。

確認できたらIntuneで設定していきましょう。

方法その1:構成プロファイルから設定

昔からある方法としてIntuneの構成プロファイルを使う方法があります。

構成プロファイルから管理用テンプレートを利用して設定するのですが、こちらのやり方は既に紹介されているブログがありましたので、こちらにリンクを貼っておくにとどめておきます。

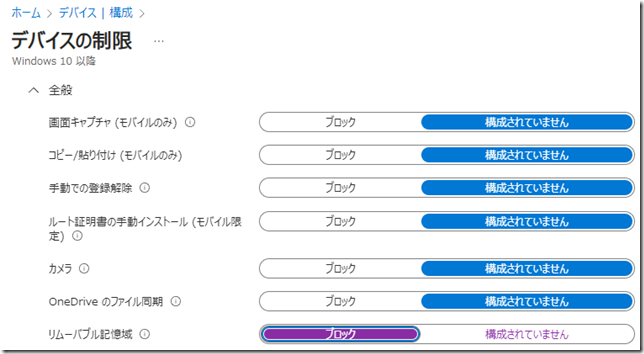

ちなみにリムーバブル記憶域全部をブロックするのであれば

構成プロファイルから[デバイスの制限]というテンプレートを利用して設定することもできます。

方法その2:エンドポイントセキュリティから設定

これが今日の本題なのですが、IntuneとMicrosoft Defender for Endpoint (MDE) のライセンスをお持ちの場合、Intuneのエンドポイントセキュリティ > 攻撃面の減少からUSBデバイスの利用を制限できます。こちらを使うことによるメリットは[再利用可能な設定]というのを使ってデバイスを定義できることです。

ポリシーの中でデバイスを指定するときにハードウェアIDなどを使いますが、

ポリシーを複数作る必要があると、その都度ハードウェアIDを記述しなければなりません。

こういう面倒を減らすため、再利用可能な設定というのが役立ちます。

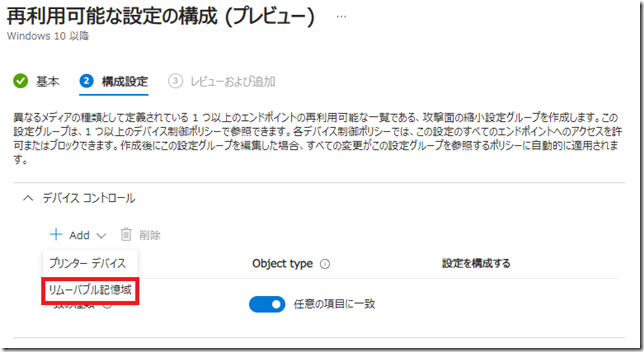

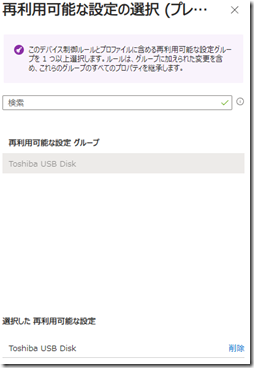

そしたら再利用可能な設定を使ってハードウェアIDを指定してみましょう。

攻撃面の減少から再利用可能な設定を選択して、追加をクリックしてデバイスを登録します。

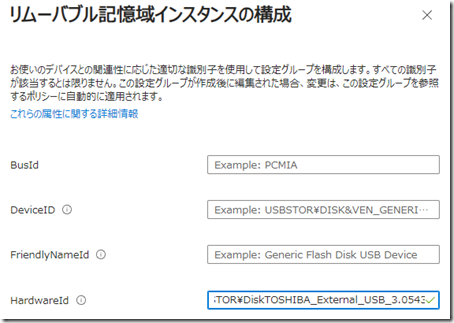

設定画面ではAdd > リムーバブル記憶域を選択して

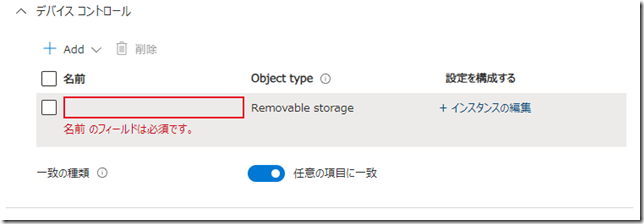

インスタンスの編集をクリックし、

控えておいたハードウェアIDを登録します。見ての通り、ハードウェアID以外の情報を使うことも可能です。

登録できたらウィザードを最後まで進めて終わりましょう。

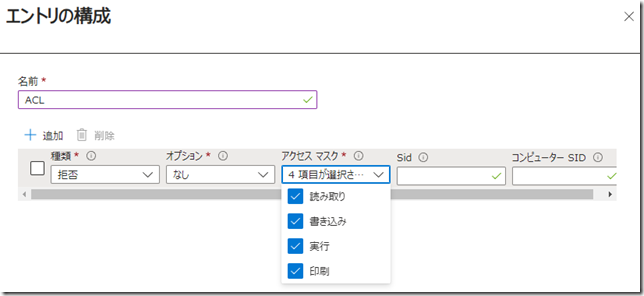

続いてポリシーを作成します。攻撃面の減少画面からデバイスコントロールのポリシーを作成開始し、[デバイスコントロール]欄からどのデバイスに対して、どのような制御を行うのかを定義します。以下の画面でいうと

・含まれるID欄からデバイス

・入力欄からデバイス制御設定

をそれぞれ設定します。

含まれるID欄をクリックした画面では再利用可能な設定で定義したデバイスを選択、

入力欄をクリックした画面ではこんな感じで読み取り・書き込み・実行・印刷のすべてを拒否するように設定します。

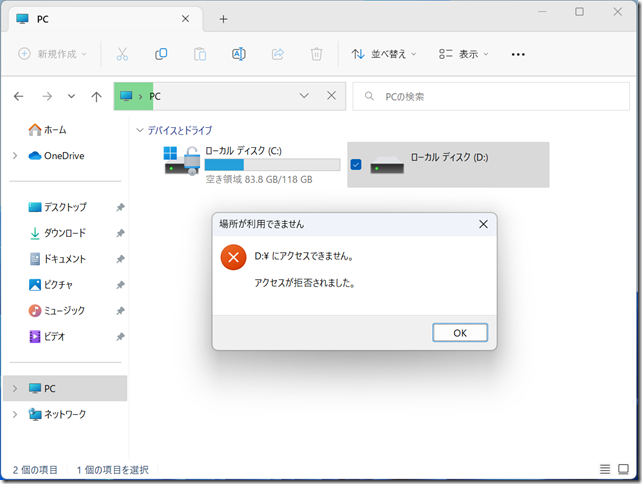

ここまでできれば設定は完了。あとは割り当て対象を指定すれば自動的にポリシーが適用されてUSBデバイスのアクセスができなくなります。

なお、ここまでの画面を見てもらえればわかるかもしれませんが、読み取り・書き込み・実行・印刷と選択して制御できるので特定の操作だけ許可することもできますし、またハードウェアIDを持つデバイスのうち、特定のデバイスだけ除外する([除外されるID]欄)から設定することもできます。その場合はハードウェアIDを

USBSTOR\DiskTOSHIBA_External_USB_3.05438

のように指定するのではなく、

USBSTOR

とだけ書いておけば、USBストレージ全体をブロックすることができ、除外するハードウェアとしてUSBSTOR\DiskTOSHIBA_External_USB_3.05438を指定してあげれば良いのです。

【おまけ】FIDO2デバイスだけ許可したい

うちの会社としてはパスワードレス認証を推進したい。そしてデバイスとしてはFIDO2デバイスを使いたい。なんて場合があります。しかしFIDO2デバイスはリムーバブル記憶域ではないので再利用可能な設定で登録して.. という操作ができません。

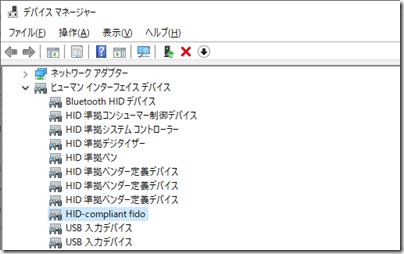

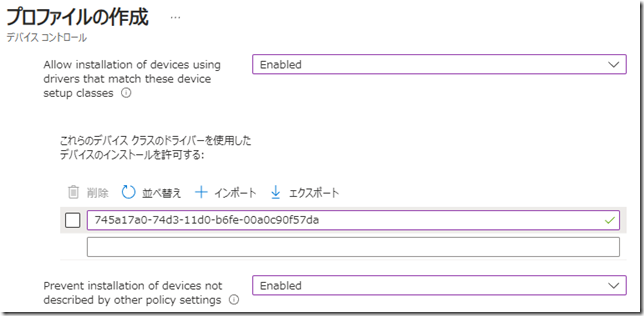

その場合はセットアップクラスでFIDO2デバイスのクラスを登録してFIDO2デバイス以外のデバイスのドライバーをインストールできないように構成することで制限します。デバイスマネージャーで確認するとFIDO2デバイスはヒューマンインターフェイスデバイスなので、

先ほど登場したWebサイトから確認するとクラスIDは{745a17a0-74d3-11d0-b6fe-00a0c90f57da}であることがわかります。

これを攻撃面の減少画面からデバイスコントロールのポリシーを作成開始し、

[デバイスコントロール]欄から以下の項目を使ってクラスを定義します。

以上の設定でFIDO2デバイス以外のすべてのデバイスがブロックされます。

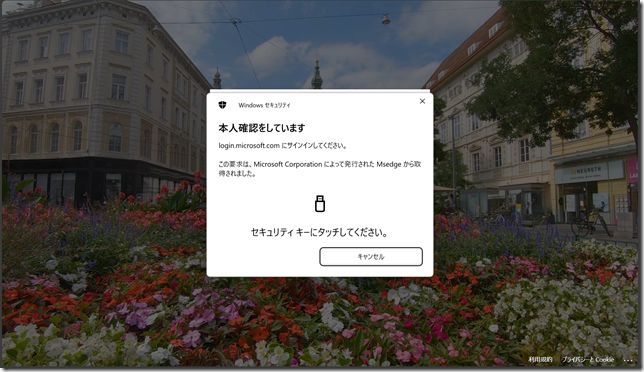

実際にFIDO2デバイス(Yubikey)を挿して認証を行うと問題なく利用できますが、

WebカメラをUSBに挿して利用しようとすると利用できないことが確認できます。

【参考】MDE Device Control – Leveraging Reusable Settings in Intune

MDE Device Control – Leveraging Reusable Settings in Intune – Microsoft Community Hub