FIDO2で緊急管理者を作る

皆さんこんにちは。国井です。

自分のトレーニングでAzure ADの話をするときに、緊急管理者(Break Glass Account)の話をするのですが、実際に作成する方法まで話をすると長くなってしまうので、こちらに実装方法を書いてみることにしました。

緊急管理者とは

緊急管理者とは普段使用している管理者とは別に用意しておく、予備の管理者アカウントで

普段の管理者の携帯が壊れてMFAができない!などといったトラブル時に対応するためのアカウントです。

普通にAzure ADユーザーを作成して、そのユーザーをグローバル管理者にすれば、これだけで緊急管理者の出来上がりです。

ただし、緊急管理者のパスワードを誰が覚えておくのか?という問題が発生します。

以前は「MFAを使用せず、思いっきり長いパスワードを設定して金庫にパスワードを書いた紙を閉まっておきましょう」などと言っていたのですが、今はそんなことをしなくてもFIDO2デバイスという生体認証デバイスを利用することでパスワードの代わりにできるので、緊急管理者用FIDO2デバイスを作って金庫にしまっておけば、パスワードを覚えなくて良いし、入力しなくて良いというメリットがあります。

なにより、いざというときにすぐに使えて便利ですね。

FIDO2デバイス

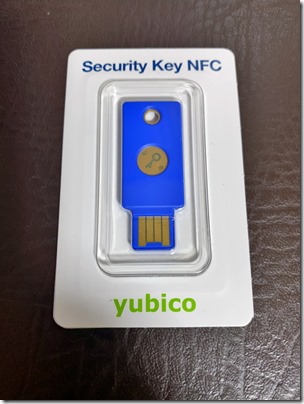

FIDO2の規格に沿って生体認証ができるデバイスで、私はYubicoのデバイス(ちなみにYubicoは会社名で製品名はYubikeyです)をAmazonで買って使うことにしました。

お値段は税込みで5500円でした。

パスワードは使いたくない

緊急管理者となるAzure ADユーザーはYubikeyを使ってサインインすると決めたので、パスワードを使いたくないし、覚えたくもありません。しかしYubikeyのセットアップをするときだけは緊急管理者のパスワードでサインインしなければならないので、一回限りのパスワード(一時アクセスパス)を利用することにしました。

(別のシナリオとしては多要素認証を強制しているテナントではYubikeyのセットアップをする際のサインイン時に多要素認証のセットアップ画面が出てしまい、FIDO2デバイス以外のデバイスを登録しなければならないという問題があります。これを解決するのに一時アクセスパスが役立つというメリットもあります。一時アクセスパスは多要素認証扱いですからね。)

設定はMicrosoft Entra管理センターの 保護とセキュリティ保護 > 認証方法 にアクセスして有効化します。詳細な設定方法は別の投稿に書いたので参考にしてください。

FIDO2デバイス利用の有効化

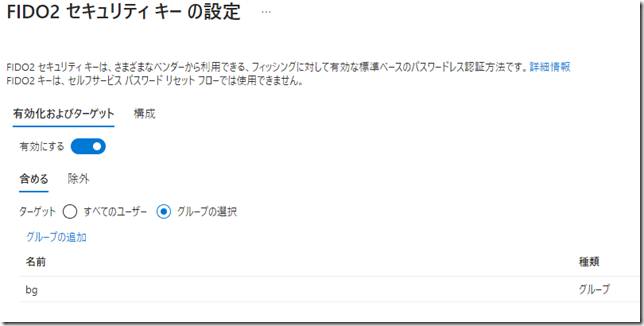

次にFIDO2デバイスをAzure ADで利用できるようにするための設定を行います。

Microsoft Entra管理センターの 保護とセキュリティ保護 > 認証方法 にアクセスして

[FIDO2 セキュリティキー]をクリックします。

設定画面を開いたらFIDO2デバイスを利用するユーザーグループを指定します。

ここでは緊急管理者ユーザーが含まれるグループを作成して登録しました。

一時アクセスパスの生成とサインイン

続いて緊急管理者として作成したユーザーの一時アクセスパスを生成します。

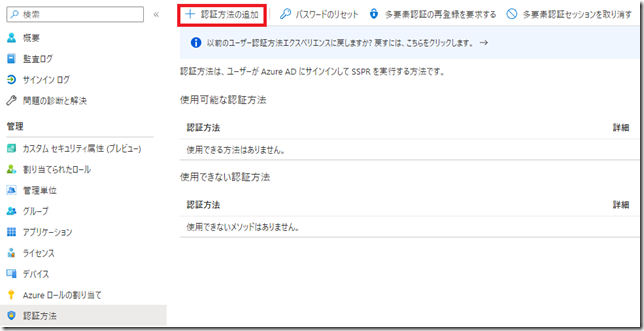

Entra管理センターの ユーザー > すべてのユーザー から緊急管理者ユーザーをクリックし、[認証方法]をクリックして、一時アクセスパスを生成します。もし下のような画面が表示されるときは「新しいエクスペリエンス」の趣旨のリンクをクリックして、以下の画面に切り替えてください。

この画面が出てきたら[認証方法の追加]をクリックして、

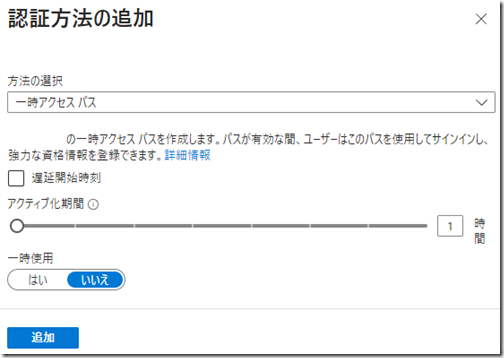

一時アクセスパスを生成します。

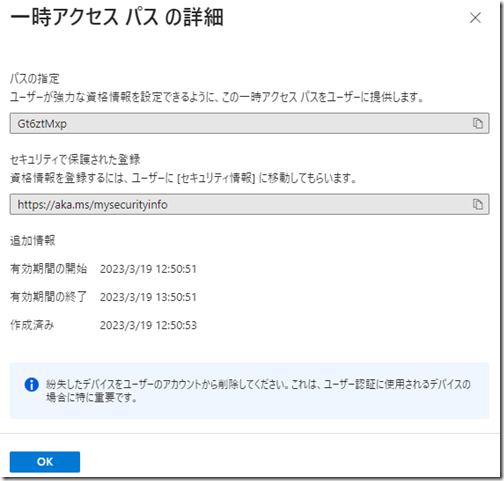

一時アクセスパスが生成されたら、上の画面に書かれているURLにアクセスしましょう。アクセスするとサインイン画面が出てくるので、緊急管理者のユーザー名と一時アクセスパスをそれぞれ入力します。

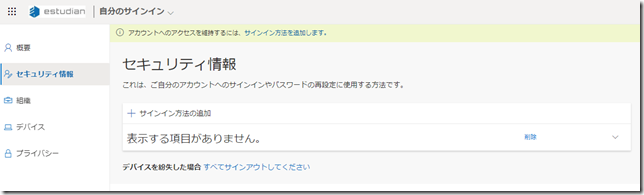

サインインに成功すると、こちらの画面にアクセスできます。

FIDO2デバイスの初期設定

サインインに成功したら、Yubikeyを自分のPCに挿します。

そして、上の画面から[サインイン方法の追加]をクリックし、続く画面で[セキュリティキー]を選択して[追加]をクリックします(画面ショットを取り忘れました..)。

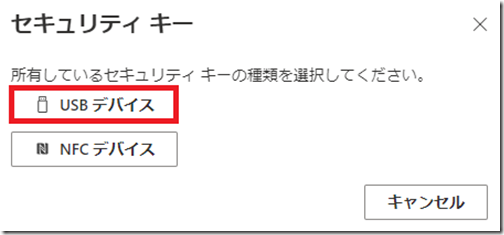

続く画面で[USBデバイス]を選択して、

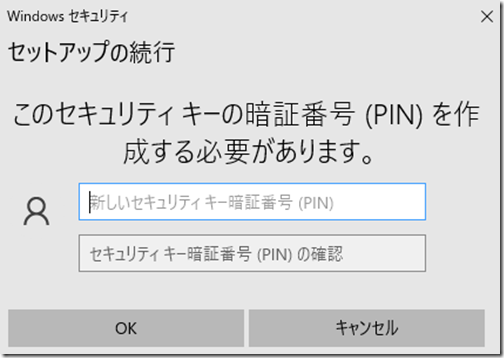

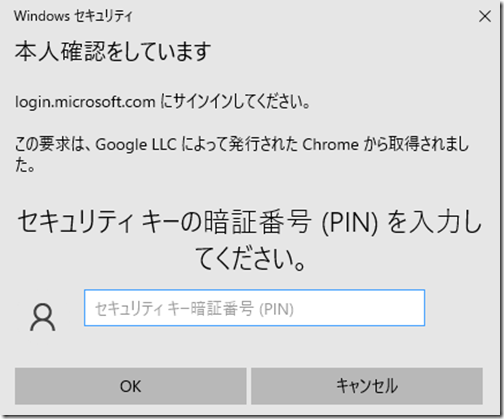

FIDO2デバイスによるサインイン時に入力するPINを設定します。

PINの入力ができたらFIDO2デバイスの初期設定は完了です。

(省略してしまいましたがPIN番号を設定した後に指紋の登録を行います)

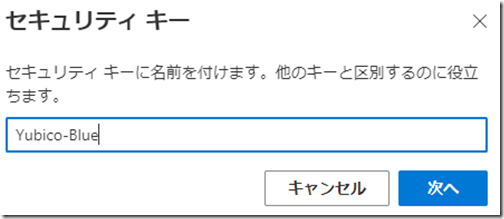

設定が完了したらFIDO2デバイスの名前を設定しておきましょう。

入力が完了したら、ご覧のように登録が完了したことが確認できます。

FIDO2デバイスを使って緊急管理者としてサインインする

ではFIDO2デバイスでサインインできるか確認してみましょう。

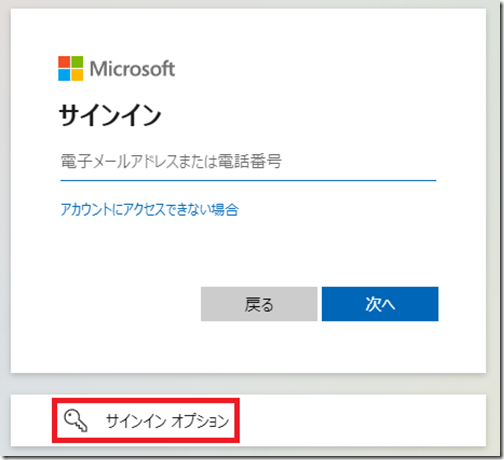

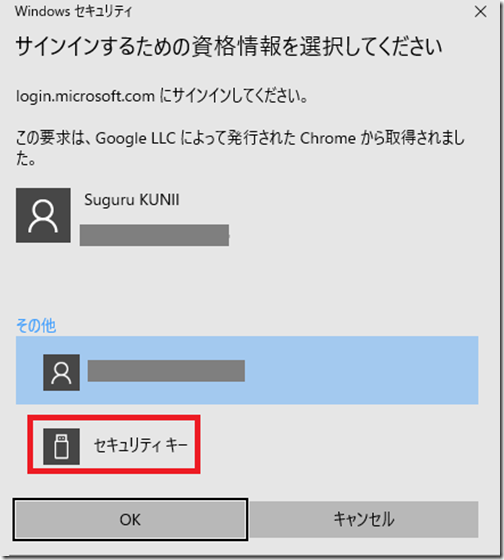

Azure ADユーザーでのサインインが必要なサイトにアクセスし、サインイン画面を出したら

[サインインオプション]をクリックしてスタートします。

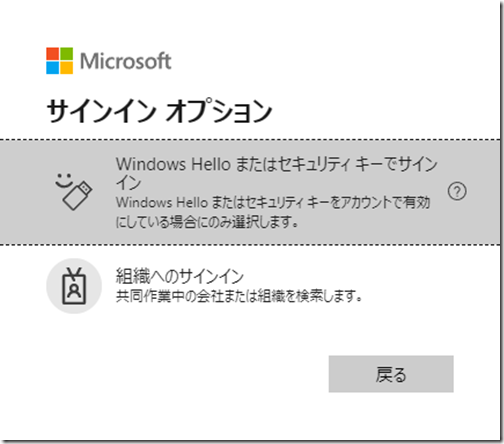

[Windows Helloまたはセキュリティキーでサインイン]をクリックし、

[セキュリティキーを使う]をクリックして、

PINを入力して、

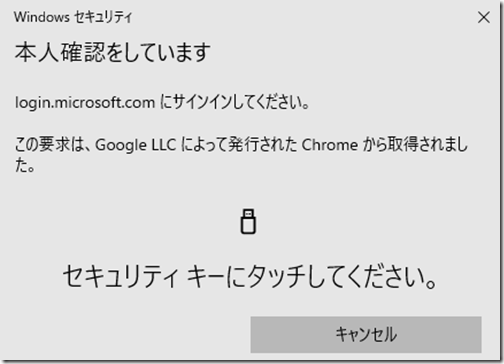

Yubikeyの丸い部分に指をのっけて指紋認証を行ったら、サインインが完了します。

こんな感じでパスワードを使わないで緊急管理者としてサインインできるようになります。

PINさえ覚えておけばいつでもYubikeyを使ってサインインができるので、いざという時のためにこれを金庫にしまっておけば良いのです。