皆さんこんにちは。国井です。

Windows 10をはじめとする、様々なコンピューターの挙動を監視し、不正アクセスの防御・検知・対応ができるEDRサービスである、Microsoft Defender ATPの評価ガイドが完成しました!

以下のWebサイトからダウンロードできますので、マイクロソフト製EDRに興味のある方、

これから評価してみようと思っている方はご覧になってみてください。

■Microsoft Threat Protection 評価ガイド Microsoft Defender ATP 攻撃検証編

https://aka.ms/mtp-evalguide-mdatppb

Microsoft Defender ATPはMicrosoft Threat Protection (MTP) と呼ばれる、セキュリティソリューションの一部なんですが、MTPに含まれるOffice 365 ATPとAzure ATPのセットアップもまとめて検証していただけるガイドはこちらで提供しています。

▼Microsoft Threat Protection 評価ガイド 環境構築編

https://aka.ms/mtp-evalguide-setup

また、以前にもご案内させていただいたOffice 365 ATPのガイドも参考までに載せておきます。

▼Microsoft Threat Protection 評価ガイド Office 365 ATP 攻撃検証編

https://aka.ms/mtp-evalguide-o365pb

■ ■ ■

せっかくなので、Microsoft Defender ATPに登場する、特定のURLへのアクセスをブロックする機能について話を。

Microsoft 365を利用してURLアクセスのブロックを行う場合、次の2つの方法があります。

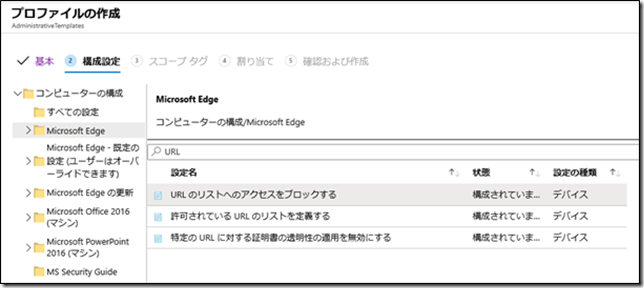

Intuneの管理用テンプレート プロファイルを利用

Microsoft Intuneの管理用テンプレートのプロファイルを利用する場合、

コンピューターの構成 > Microsoft Edge > URLのリストへのアクセスをブロックする

から設定します。

ただし、この方法はEdge (Chromium版) でしか使えないデメリットがあります。Microsoft 365 Educationの環境であれば、Edgeを使え!と学校で強制してしまえばそれで済む話ですが、企業の環境だと業務アプリケーションの関係でChrome出なきゃダメ!IEでなければダメ!などあると思います。

そういうときはMDATPとMCASを使います。

MDATP × MCASを利用

MDATP (Microsoft Defender ATP) にはオンボーディングしたデバイスのアクティビティからWebアクセスの情報を抽出し、MCAS (Microsoft Cloud App Security) で可視化するという連携設定があります。

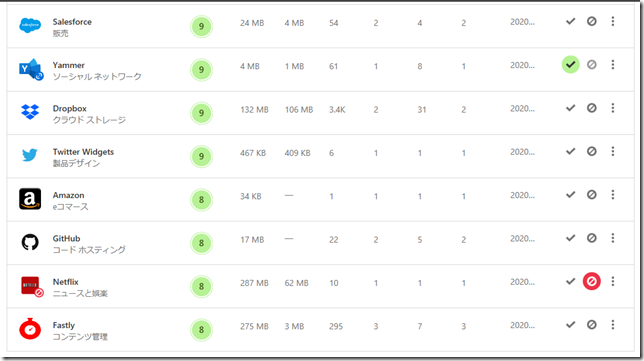

これを利用すると、URLリストという無味乾燥なものではなく、クラウドサービスの名前で表示してくれます。

このリストはMCASのCloud Discoveryというサービスに反映されるのですが、Cloud Discoveryには承認されたアプリ、承認されていないアプリという設定があり、これを利用すると承認されていないアプリへのアクセスがあったらアラートを出す、などの設定ができます。

それで元々の課題であったアクセスをブロックする!についてですが、これはMDATPとの連携によって実現します。もうちょっと細かく言うと、MCASで承認されていないアプリの設定を行うと、

※承認されていないアプリの登録はアプリの名前の右側にあるボタンを押すだけ

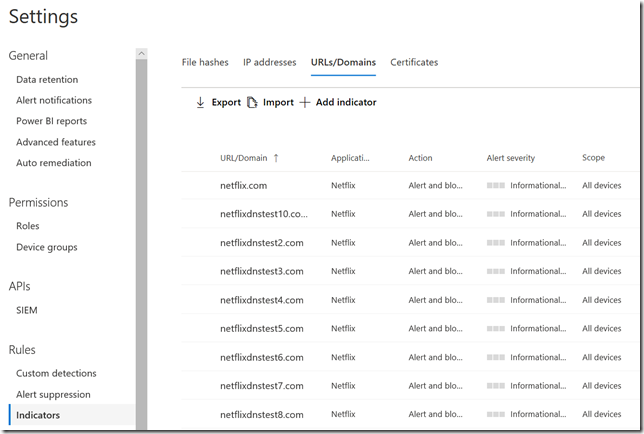

その設定がMDATPの Settings > Rules > Indicatorsに登録され、

その情報がMDATPにオンボーディングされたデバイスに反映されることで、各デバイスで承認されていないアプリへのアクセスがブロックされます。

※会社のPCでNetflixを見る不届き者を締め上げってやった!

なお、この機能をIEとEdge以外で利用する場合はWindows Defender Exploit Guardに含まれるNetwork Protectionという機能を有効化する必要があります。Windows Defender Exploit GuardはグループポリシーまたはIntuneから有効化することができ(PowerShellでもOKです。評価ガイドに書いときました)、GPOなら

コンピューターの構成 > 管理用テンプレート > Windows コンポーネント > Windows Defender ウイルス対策 > Windows Defender Exploit Guard > ユーザーとアプリが危険なWebサイトにアクセスするのを防ぎます をブロック

Intuneの場合は構成プロファイルから

Endpoint Protection > Windows Defender Exploit Guard > ネットワーク フィルター > ネットワーク保護 を有効

で設定できます。

今回はNetflixを例にブロックしましたが、会社のPCだったらgmailやdropboxをブロックして情報漏えいを防ぐなどのユースケースが考えられると思います。

■ ■ ■

今回リリースした評価ガイドではMicrosoft Defender ATPのサンプルを利用して検出や対応をひととおり見てもらっていますが、もう少し具体的なシナリオで使ってみたいなどあれば、対応するトレーニングをつくりましたので、ご検討いただければ幸いです。