皆さんこんにちは。国井です。

昨年、ご質問いただいていた内容ですっかりお答えが滞っていたものがありました。

2016年最初の(技術的な)投稿は、ADFSサーバーの多要素認証に関するご質問をいただいておりましたので、そちらに回答していこうと思います。

前提

ADFSサーバーによる多要素認証について知りたい方は

ADFS+Office365でブラウザーアクセスのみ多要素認証を設定 にて

過去に紹介しておりますので、こちらをご覧ください。

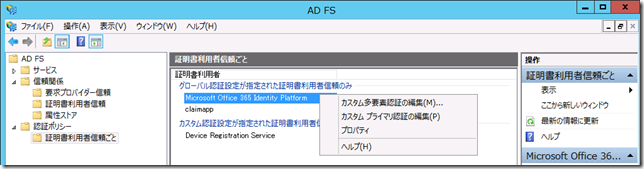

Q1. 証明書利用者信頼ごとに多要素認証を設定したい

この質問の意図は、Office365のシングルサインオンのときには多要素認証を設定したいけど、ADFSサーバーのデバイス登録時には多要素認証を使いたくない、というところです。

答えは簡単です。

ADFS管理ツールの[認証ポリシー]-[証明書利用者信頼ごと]を開けば、

証明書利用者信頼別に多要素認証の設定ができます。

Q2. Office365にブラウザーからアクセスする場合のみ多要素認証を設定したい

前提のところで紹介した投稿でも書きましたが、ADFSサーバーの多要素認証は

要求規則言語を使って詳細な条件設定ができます。

しかし、条件を自分で指定するためには、「Office365にブラウザーからアクセスする場合、どのようなアクセスになるのか?」という特徴を知らなければなりません。以前の投稿では

社内ネットワークからブラウザーを使ってアクセス:/adfs/ls/wia

インターネットからブラウザーを使ってアクセス:/adfs/ls/

というURLを取るので、このことを理解したうえで条件を書けばよいとお話ししました。

では、iOSのSafariからアクセスした場合などはどうなるでしょうか?

結論から言うと、ブラウザーアクセスである限り、

OS種類を問わず、/adfs/ls/または/adfs/ls/wiaになります。

(ただし、iOSやAndroidだと社内ネットワークからのアクセスでも

Windows統合認証にはならないので、/adfs/ls/wiaは使わないと思います。)

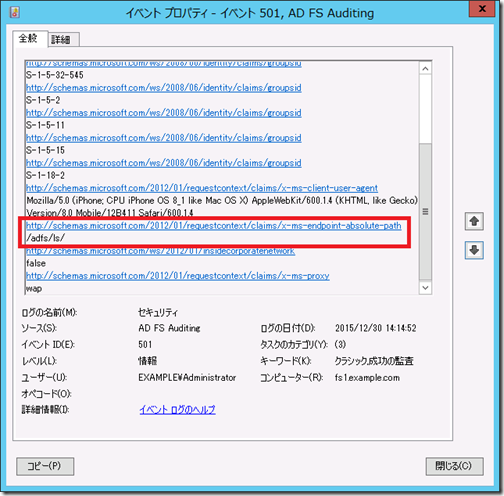

そのことを事前に調べたいというときはADFSの監査ログを使って調べるという方法があります。実際にiOSのSafariからOutlook on the Webのサイトにアクセスしたときのログがこちら。

x-ms-endpoint-absolute-pathの欄を見ると、/adfs/ls/になっていることがわかります。補足ですが、OWA for iPhoneからのアクセスも結果的にはブラウザーアクセスですから

x-ms-endpoint-absolute-pathは/adfs/ls/になります。

ADFSの監査ログについてはMVP渡辺さんのブログが役立ちますので、

そちらを参考にしていただければと思いますし、

ログの見かたやアクセス制御に必要な情報収集の仕方、トラブルシューティングなどについてはトレーニングの中でも扱っておりますので、ご興味がありましたらぜひ。

今日はここまでにしましょう。

次回の投稿をお楽しみに。